Сложности с сетью — одна из самых больших преград для тех, кто строит собственную инфраструктуру на базе Docker. Множество перенаправлений портов, долгие часы с настройкой файрволов, проблемы с сертификатами и постоянная борьба с безопасностью — всё это не просто раздражает, а зачастую становится настоящим препятствием для успешного проекта. Я прошёл через это и могу сказать: есть способ, который радикально меняет игру. Речь идёт о паттернах Docker Tailscale sidecar — методологии, которая устраняет классические проблемы сетевого администрирования при работе с контейнерами и создаёт совершенно новый уровень удобства и безопасности. Моё путешествие от хаоса к простоте началось с понимания, что традиционный подход «один сервер — много сервисов» устарел.

Раньше я пытался вручную пробрасывать порты для каждого сервиса, будь то менеджер паролей, медиа-сервер или файловый хранилище. Каждый сервис требовал отдельного правила в роутере, каждое новое приложение увеличивало поверхность атаки, а настройка HTTPS превращалась в квест уровня эксперта. Были частые сбои, сосуды с сертификатами и ощущение, что я всё больше превращаюсь в пожизненного системного администратора, вместо того чтобы заниматься функционалом и развитием сервисов. Переход к Docker помог структурировать сервисы, разнести их по контейнерам, но не решил проблему удалённого доступа и взаимодействия между ними. Требовалось безопасное и удобное подключение из любой точки мира без необходимости выставлять сервисы в интернет.

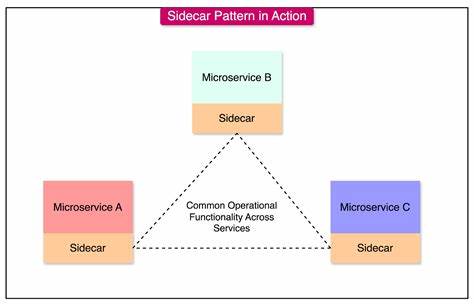

Именно в этот момент я открыл для себя Tailscale и паттерн sidecar. Что же такое Docker Tailscale sidecar? Это когда для каждого приложения создаётся отдельный контейнер с клиентом Tailscale, который обеспечивает защищённый сетевой туннель по протоколу WireGuard. Контейнер с приложением и sidecar-контейнер с Tailscale объединены так, что приложение получает доступ к защищённой сети Tailscale через сетевой namespace sidecar-а, фактически «наследуя» его сетевые настройки. Это значит, что любой трафик от приложения через localhost проходит через Tailscale и становится доступен из любой точки в приватной mesh-сети. Всё это реализуется без необходимости проброса портов или сложных правил firewall.

Суть магии кроется в опции Docker network_mode: service, которая позволяет одному контейнеру использовать сетевое пространство другого. Это означает, что приложение общается с сетью так, как если бы оно само было Tailscale-клиентом, но при этом полностью изолировано на уровне процессов и файловой системы. Такая архитектура сохраняет ключевые преимущества контейнеризации и одновременно переводит всю сетевую комплексность на плоскость защищённого mesh-соединения. Ещё один весомый плюс — автоматическое управление сертификатами. Tailscale поддерживает механизм Serve, который позволяет легко предоставлять HTTPS-доступ к сервисам с валидными сертификатами от Let’s Encrypt без всяких сложных правил nginx или traefik.

Это решает типичные проблемы с сертификатами, автоматически обновляет их и избавляет от необходимости глубокого изучения веб-серверов для настройки HTTPS. Безопасность стала для меня главным вопросом с этой схемой. В контейнер sidecar Tailscale добавляется capability NET_ADMIN и доступ к устройству /dev/net/tun, чтобы обеспечить создание и управление туннелем WireGuard. Изучение безопасности показало, что эти полномочия остаются изолированными внутри контейнера, что существенно снижает риск выхода за пределы изоляции Docker. Я дополнительно внедрил ограничения, такие как no-new-privileges, drop capabilities и запуск контейнеров под непривилегированными пользователями.

В итоге я получил конфигурацию, которая балансирует между минимальной необходимой привилегированностью и защитой от угроз. Что касается производительности, опасения быстро рассеялись. Тесты показали, что с использованием сети через локальный namespace между контейнерами практически нет накладных расходов по сравнению с обычной loopback-интерфейсом. Пропускная способность достигает нескольких гигабит, чего более чем достаточно для моих задач — будь то медиа-трансляция, синхронизация файлов или работа с менеджером паролей. Мой опыт развертывания показывает, что такой sidecar-паттерн прекрасно масштабируется.

Сейчас я использую более 15 различных сервисов, каждый со своим Tailscale sidecar. Для добавления нового сервиса просто клонируешь docker-compose с нужными именами и настроенными переменными окружения. Такая повторяемость минимизирует ошибки, облегчает поддержку и позволяет даже людям с базовыми знаниями быстро развернуть собственный набор сервисов. Из реальных кейсов я могу привести примеры конфигураций для Vaultwarden, Jellyfin, NextCloud и мониторингового стека (Grafana и Prometheus), адаптированных для работы по Tailscale. Они показывают, что нет никаких компромиссов в функционале и безопасности — только упрощение доступа и управления.

Кроме того, этот подход открывает путь к новой модели инфраструктуры — «персональная операционная система» (personal OS). Это концепция, в которой каждый сервис является независимым контейнером с собственным защищённым доступом, объединённым в единую mesh-сеть. Такой подход даёт свободу масштабировать и модифицировать стек без угроз для целостности и безопасности всего окружения. Нельзя упустить и то, что благодаря Tailscale mesh-сети меняется взгляд на угрозы — теперь основной вектор атаки — это компрометация учетных записей и устройств, а не открытую сеть с миллионами потенциальных сканирований портов. Это гораздо более управляемая ситуация, особенно для личной среды, где количество участников невелико, и все устройства находятся под контролем.

Итоговый опыт показывает, что паттерны Docker Tailscale sidecar — это не просто технотренд, а зрелое и проверенное время решение, которое стоит применять при построении современных безопасных персональных и профессиональных инфраструктур. Они устраняют традиционные сложности, обеспечивают гибкость, масштабируемость и достойный уровень безопасности без излишних усилий и затрат. Для новичков я рекомендую начать с минимальной конфигурации — простой nginx с Docker и Tailscale sidecar, чтобы почувствовать работу механизма. Затем можно быстро расширять стек, добавляя новые сервисы по той же модели. Со временем, при желании, можно внедрять ACL для ограничения связи между сервисами, изучать Tailscale Serve для публикации сервисов и использовать передовые техники безопасной контейнеризации.