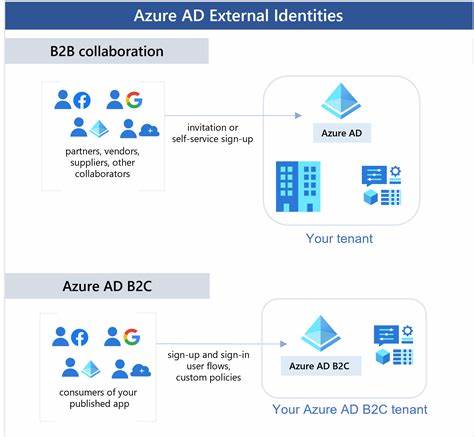

В современном цифровом мире вопрос надежной аутентификации и управления идентификацией пользователей является ключевым аспектом в построении успешных B2C-платформ. Когда речь заходит о выборе IAM (Identity and Access Management) системы, многие компании склонны обращаться к хостинговым решениям, таким как Auth0, Okta или Cleck, благодаря их удобству и богатству возможностей. Однако не всегда использование облачных провайдеров является приемлемым вариантом: вопросы безопасности, соответствия требованиям регуляторов, независимость и контроль над данными подталкивают многих IT-специалистов и бизнесы к внедрению собственных, саморазмещаемых IAM-систем. Вопрос "какой IAM и способ аутентификации выбрать для B2C, если хостинг недопустим?" становится актуальным и требует глубокого понимания доступных инструментов и нюансов их внедрения. Одним из простых направлений является использование популярных open source решений.

Можно выделить несколько платформ, которые уже доказали свою состоятельность, однако у всех них имеются свои особенности и ограничения, влияющие на опыт конечных пользователей и легкость интеграции. Прослеживается уверенный тренд к поддержке локальной аутентификации - пароли, беспарольные технологии, в том числе passkeys, а также удобные механизмы входа, не требующие лишних переходов через браузерные веб-вью для нативных мобильных приложений. Это критично для комфортного пользовательского опыта, так как раскрытие авторизации через вебвизор вызывает раздражение и повышает вероятность отказа от регистрации. Среди решений с открытым исходным кодом стоит отметить такие проекты как Keycloak, ORY Kratos, ZITADEL, Hanko и Logto. Keycloak - проверенный временем и популярный среди корпоративных клиентов продукт, построенный на Java.

Он обладает широким функционалом, поддерживает многочисленные протоколы, включая OAuth2 и OpenID Connect, а также предоставляет расширенные возможности кастомизации и интеграции. Однако Java-экосистема требует соответствующей квалификации специалистов для удобного сопровождения, а также сама система считается громоздкой и достаточно тяжелой, что может осложнять быструю адаптацию и быстрый вывод продукта на рынок. ORY Kratos - более легковесное и модульное решение, написанное на Go. Оно ориентируется на создание безопасных систем аутентификации с возможностью полностью кастомизированного пользовательского интерфейса, при этом не предоставляя UI по умолчанию, предоставляя свободу выбора и построения собственного UX. Такой подход подходит опытным разработчикам, которые готовы вложить ресурсы в создание удобных экранов входа и регистрации.

ZITADEL - облачное и саморазмещаемое IAM-решение с хорошим набором функций, но оно остается менее зрелым в плане стабильности API и пользовательского опыта в режиме B2C. Часто его фирменные элементы и логика организации доступа вынуждают разрабатывать собственный интерфейс почти с нуля, что требует дополнительных усилий и времени. Hanko - молодой, ориентирующийся на современные стандарты безопасности и беспарольную аутентификацию проект. Он отлично подходит тем, кто хочет быстро внедрить поддержку passkeys и сосредоточиться на простоте, однако функционал пока что гораздо менее полнофункционален по сравнению с более старшими конкурентами. Для B2C-проектов чрезвычайно важна возможность полномасштабной кастомизации пользовательского интерфейса с возможностью предоставления пользователям самообслуживания: восстановление пароля, управление учетной записью, настройка методов двухфакторной аутентификации и прочее.

Поддержка локальных учетных данных является основой удобства и безопасности - необходимость реализовать надежное хранение паролей (соло для хеширования и соления), интеграцию с биометрическими технологиями, а также обеспечение возможности перехода на беспарольные методы. Важным аспектом является и возможность обхода проблем, вызванных OAuth-потоками через встроенные браузерные компоненты в мобильных приложениях. На сегодняшний день большинство решений используют OpenID Connect, которые в случае с первоклассными приложениями приводят к появлению раздражающих вебвью, существенно снижающих UX. Актуальным направлением является поддержка нативной аутентификации без лишних всплывающих окон, что требует от IAM-систем предоставления гибкого API и компонентов для построения собственных UI-элементов. Анализ рынка показывает, что на данный момент нет идеального "коробочного" решения, идеально подходящего под все требования B2C в саморазмещаемом формате.

Выбор всегда будет балансом между быстротой внедрения, необходимым уровнем контроля и досамостоятельности API, удобством пользовательского интерфейса и наличием квалифицированных разработчиков в команде. Для тех проектов, которые не хотят усложнять инфраструктуру и не нуждаются в громоздких функциональных решениях, есть смысл рассмотреть проекты вроде Logto и Supertokens. Logto позиционирует себя как лёгкое в использовании решение с готовыми UI-компонентами и проработанной архитектурой потоков аутентификации. В то же время Supertokens - инструмент, нацеленный на разработчиков, желающих быстро получить базовые возможности аутентификации с возможностью масштабирования. Тем не менее, Supertokens воспринимается скорее как фундамент, требующий наращивания дополнительных модулей и разработки UX самим проектом.

Среди альтернатив, которые в некоторых случаях могут показаться избыточными, стоит упомянуть Supabase, предлагающий целый набор сервисов, включая аутентификацию, базу данных и хранилище. Хотя это отличный выбор для быстрого старта, масштабным B2C-платформам, которым нужно только средство аутентификации, подобное решение может показаться излишним по функционалу и ресурсам. Основной совет при выборе IAM для B2C с необходимостью саморазмещения - определить критичные для проекта критерии: необходимость поддержки различных типов аутентификации, безопасность, удобство кастомизации UI, требования к отказоустойчивости и масштабируемости, возможности интеграции с существующей экосистемой. Далее следует детально протестировать несколько кандидатов и выбрать наиболее удобный с точки зрения разработки и поддержки. Ценный опыт по внедрению могут дать IT-сообщества и платформы для обсуждений, где специалисты делятся своим опытом и примерами использования различных решений.

Вместо того, чтобы гнаться за единой универсальной системой, разумнее сосредоточиться на создании надежной архитектуры, которая позволит при необходимости заменять компоненты без глобальных переделок. Распределенная архитектура с использованием микросервисов и четко разделенной зоной ответственности для IAM поможет поддерживать гибкость и адаптироваться к изменениям требований. В конечном счете, решение об отказе от хостинговых IAM-сервисов - серьезный шаг, который требует хорошей экспертизы в вопросах безопасности, разработки и поддержки. При грамотном выборе инструментов и понимании собственных целей можно создать стабильный, безопасный и удобный для пользователей сервис аутентификации, максимально отвечающий потребностям B2C-сегмента. Шулай образом, важно провести комплексный анализ существующих open source и саморазмещаемых проектов, уделяя внимание поддержке современных стандартов безопасности, гибкости кастомизации и удобству для конечных пользователей в мобильной и веб-среде.

Только баланс этих факторов гарантирует успешное внедрение и эксплуатацию IAM-системы без зависимости от сторонних облачных провайдеров. .