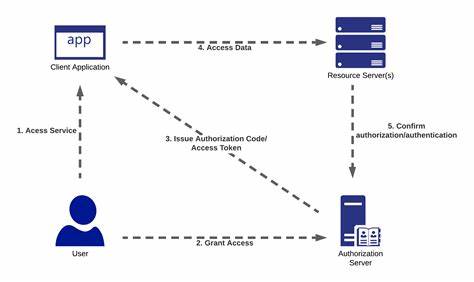

В современном мире цифровых технологий API стали центральным элементом интеграции различных систем и приложений. Аутентификация, как неотъемлемая часть взаимодействия с API, зачастую воспринимается как стандартная и простая задача, особенно благодаря популярности протокола OAuth. Однако на практике аутентификация API оказывается гораздо глубже и сложнее, чем кажется на первый взгляд. Понимание этих нюансов критично для разработчиков и инженеров, работающих с интеграциями и обеспечивающих безопасный и надежный доступ к данным. OAuth – широко используемый механизм аутентификации и авторизации, часто воспринимается как универсальный протокол, решающий все сложности доступа к API.

На самом деле OAuth нельзя назвать полноценным протоколом в традиционном понимании, поскольку RFC спецификации оставляют множество деталей реализации на усмотрение разработчиков API. Это приводит к тому, что каждая платформа предлагает уникальные расширения и тонкости – от нестандартных параметров и разделителей списка областей доступа до собственных форматов ошибок, которые зачастую представляют собой неинформативные коды вида invalid_grant. Поиск и устранение подобных ошибок превращается в настоящее испытание, сравнимое с поиском иголки в стоге сена. Кроме того, большое количество существующих OAuth-библиотек ориентированы на задачи аутентификации пользователей для входа в систему, что существенно отличается от сложностей, возникающих при доступе к API. Когда речь идет о системах с высокой потребностью в безопасности и постоянном обмене данными, типичные библиотеки оказываются неприменимыми, и требуется написание кастомных решений.

API-ключи на первый взгляд – простое решение для аутентификации. Однако реальные проблемы возникают, когда конечный пользователь без глубоких технических знаний должен получить и вставить ключ в приложение. Процесс поиска ключа на стороне внешнего сервиса, необходимость разъяснений по вопросам безопасности, правильного формата и защиты ключа создают дополнительные трудности. Сложности усугубляются вариативностью реализации ключей: в одном API требуется передавать ключ в заголовке Authorization, в другом – в теле POST-запроса либо в параметрах URL. Стоит отметить случаи, когда одновременно необходимы и OAuth-токены, и API-ключи в одном запросе, что лишь добавляет хаоса.

Растет популярность кастомных механизмов аутентификации, созданных на базе OAuth, но отличающихся по структуре и поведению. Примерами являются собственные решения таких компаний, как GitHub, Stripe, Shopify и Slack. Эти системы вводят дополнительные этапы аутентификации, использование webhook-уведомлений при установке приложений и другие особенности, требующие внимательного анализа и адаптации интерфейса приложения к каждому из подобных потоков. Внедрение подобных механизмов без глубокого понимания деталей способно привести к сбоям и ухудшению опыта пользователей. Многие большие платформы не ограничиваются одной API, а предлагают несколько разных с уникальными методами аутентификации.

В результате разработчикам приходится поддерживать несколько параллельных подходов и тщательно управлять авторизацией в рамках одного продукта. Несогласованность методов иногда проявляется и в пределах одной платформы, когда отдельные конечные точки API требуют специфических способов доступа или разных уровней полномочий. Современные реализации OAuth всё чаще используют короткоживущие access токены, которые обновляются с использованием refresh токенов. Такая архитектура повышает безопасность, но усложняет процесс реализации на стороне клиента. Проблемами являются гонки запросов: при обновлении токена текущий access токен часто становится недействителен, что может привести к ошибкам в параллельных запросах.

Кроме того, многие API используют ротацию refresh токенов, требующую сохранения последней версии токена и тщательного отслеживания их срока действия. Иногда информацию о времени жизни токена можно получить только через отдельные вызовы API, что добавляет дополнительные вызовы и нагрузку. Отмена доступа посредством отзыва токенов и ключей представляет собой отдельную сложность. Обычно API не предоставляют подробных причин блокировки или отзыва, и для повторного доступа пользователю требуется пройти аутентификацию заново. Выявление отозванных токенов сопровождается анализом ответов API, где даже коды ошибок 401 и 403 могут трактоваться неоднозначно.

Более того, реавторизация должна быть реализована таким образом, чтобы минимизировать дискомфорт пользователя и обеспечить быструю и беспроблемную процедуру восстановления доступа. Еще одним недостаточно освещенным аспектом является необходимость передачи дополнительных параметров вместе с токенами: id аккаунта, поддомен, регион хостинга и другие. Эти данные часто жизненно важны для корректной работы с API, однако способы их получения и использования не стандартизированы. Иногда они предоставляются пользователю в процессе аутентификации, иногда требуют дополнительных последующих запросов. Разработка гибкого и централизованного функционала для сбора и управления этими параметрами значительно облегчает поддержку и масштабирование интеграций.

Права доступа и области (scopes) – чрезвычайно важный, но вместе с тем и сложный с точки зрения унификации аспект аутентификации. Разные API имеют различные типы и уровни прав, различия в обязательности и опциональности областей, а также требования по предварительной регистрации прав доступа. Следует всегда сохранять информацию именно о предоставленных пользователем областях, ведь при изменении запрошенных прав пользователям придется заново авторизоваться. Более того, необходимость прохождения проверок безопасности при запросе определенных областей усиливает требования к механизму аутентификации и взаимодействия с пользователями. Безопасность – центральный элемент всего процесса.

Хранение и передача учетных данных требует применения строгих мер защиты: шифрование данных как при передаче, так и в покое; использование проверенных криптографических библиотек; выделение ключей шифрования для каждого клиента; регулярная ротация ключей; ограничение использования refresh токенов исключительно для обновления access токенов; избегание разглашения конфиденциальной информации на клиенте и обеспечение профессионального тестирования безопасности. Некомпетентное обращение с этими аспектами способно привести к серьезным утечкам и компрометации систем. На протяжении многих лет поиски универсальной библиотеки для работы с API-аутентификацией, учитывающей все вышеперечисленные тонкости, оставались безуспешными. Существующие решения либо поддерживают только стандартные OAuth-логины, либо не учитывают особенности конкретных API и потоки восстановления токенов. В итоге возникла необходимость разработки собственного open-source инструмента, который взял на себя управление жизненным циклом токенов, поддержку кастомных потоков аутентификации и безопасность.

Подведем итог: аутентификация API значительно глубже и хитроумнее, чем может показаться на первый взгляд. Однообразных решений не существует – на каждом этапе приходится сталкиваться с уникальными вызовами от различий в реализации OAuth, сложностях с API-ключами, специфическими настройками платформ и особенностями жизненного цикла токенов. Комплексный и продуманный подход, ориентированный на пользовательский опыт и безопасность, является залогом успешной интеграции и долгосрочного сотрудничества с внешними сервисами.