Система DNSSEC изначально задумывалась как прорывная технология, призванная повысить безопасность инфраструктуры доменных имен в интернете. Однако спустя десятилетия с момента ее внедрения она так и не стала широко распространенной и получившей массовое признание. Многие эксперты сегодня задаются вопросом: где и почему же DNSSEC потерпела неудачу? При детальном разборе можно выделить целый ряд факторов технического, экономического и организационного характера, которые мешают ее повсеместному внедрению. Основные технические замыслы DNSSEC были заложены еще в 1990-х годах, когда интернет только начинал выходить за рамки экспериментальной сети. В то время вопросы безопасности не стояли во главе угла, а среда была неустойчивой и подверженной атакам.

DNSSEC была разработана с амбициозными целями - обеспечить аутентификацию данных, целостность данных и защиту так называемых "отрицательных ответов", то есть уверить пользователя в том, что отсутствующий ответ действительно отсутствует. Одним из ключевых технических подходов стало использование цифровых подписей для аутентификации. Однако уже на этом этапе заложилась одна из главных проблем - предположение, что частные ключи необходимо держать в изолированных оффлайн-устройствах. Это требовало заранее создавать и подписывать все ответы, которые будут отправляться в запросах, без генерации подписи в режиме реального времени. Такой подход хорошо работает для прямых подтверждений, но значительно усложняет работу с отрицательными, синтезированными и переадресованными ответами.

Система вынуждена была раскрывать не только необходимые данные, но и более широкий спектр информации, что увеличивало объемы передаваемых данных и в некоторых случаях открывало потенциально лишнюю информацию. Это делало защиту менее эффективной и усложняло протокол. Способность генерировать подписи "на лету" рассматривалась как возможное решение, но оно требует полного контроля над серверами, что редко встречается в реальности из-за распределённой природы DNS. Еще одной фундаментальной проблемой DNSSEC стал устаревший взгляд на роль администратора зоны. В протоколе изначально предполагалось, что зоной управляет один ответственный субъект, который самостоятельно отвечает за её безопасность.

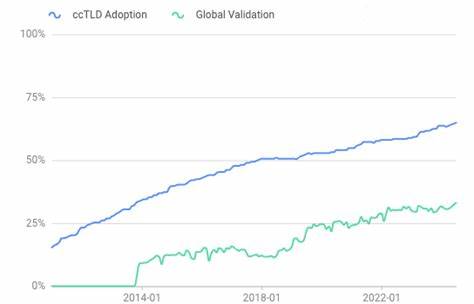

Это противоречит современным реалиям, где зоны часто распределены, а их управление - децентрализовано. Отсутствие тесного взаимодействия между родительской зоной и дочерними зонами также осложняет обновление и распространение ключей безопасности. В результате значительная часть подписанных зон сосредоточена на уровне корня и верхних доменов, тогда как в низших уровнях подписано менее 10 % зон. Модель взаимодействия между родителем и дочерней зоной была также построена по принципу минимизации контактов. Создание различных ролей ключей - Key Signing Key и Zone Signing Key - призвано было снизить необходимость частых обновлений в родительских зонах при смене ключей дочерних.

Однако это привело к удвоению работы администраторов и усложнило понимание и внедрение технологии. Хотя в современных практиках иногда используется единый ключ Common Signing Key, который упрощает управление, это не панацея и не соответствует базовым положениям оригинального протокола. Несправедливо считать, что все зоны в интернете равны. В особенности корневая зона уникальна - у нее нет родителя, к которому можно обратиться за проверкой ключа, и именно она должна стать точкой привязки доверия для всех остальных. Однако на этапе проектирования DNSSEC важно было обеспечить широкое распространение доверенных анкорных ключей, чего, к сожалению, сделано недостаточно.

Управление такими ключами до сих пор вызывает сложности и добавляет барьеры для массового принятия DNSSEC. Немаловажной причиной проблем DNSSEC является разрыв между разработчиками и операторами сетей. Неформатированное участие экспертов с глубокими знаниями протоколов и программирования создало довольно сложный и требовательный протокол, который для простых операторов оказался трудно реализуемым. Нередко проблемы трактуются как недостаток обучения или плохие инструменты, тогда как более глубокий анализ показывает, что низкое распространение вызвано изначальными проектными решениями и отсутствием учета реальных условий эксплуатации. Еще одна причина связана с особенностями криптографического подхода, используемого в DNSSEC.

Многие решения основывались на историях, сложившихся в военных или государственных структурах, тогда как коммерческая эксплуатация требует более простой и минималистичной модели. Сегодня операторы стараются использовать один ключ и один алгоритм, чтобы уменьшить объем управляющей работы и оптимизировать сетевой трафик, что в противоречии с первоначальными рекомендациями и практиками DNSSEC. Экономический аспект также нельзя игнорировать. Несмотря на наличие открытого и бесплатного программного обеспечения, а также финансовых стимулов для регистрационных центров и операторов, экономические выгоды не стали убедительным аргументом для повсеместного внедрения DNSSEC. Высокие затраты на обучение, настройку, сопровождение и сложности с совместимостью с существующими системами снижают интерес предприятий.

Несмотря на все сложности и недостатки, опыт DNSSEC не прошел зря. Сегодня накоплен ценный багаж знаний, который может помочь в разработке новых решений для повышения безопасности DNS, будь то дальнейшие улучшения протокола или полностью новый стандарт. В частности, проект DELEG, разрабатываемый в IETF, направлен на улучшение связности между зонами и автоматизацию управления ключами, что может устранить часть имеющихся проблем. В итоге, провал DNSSEC как массовой технологии связан со сложностью архитектуры и устаревшими предпосылками, которые не учитывали изменившуюся интернет-экосистему. Неудачные решения с разделением ключей, ограничение интерактивности подписей, завышенный порог входа для операторов и недостаточная интеграция с экономическим контекстом - все это привело к том, что DNSSEC осталась прерогативой экспертов и новаторов, а не стала универсальным инструментом защиты.

По мере роста угроз в интернете необходимость надежной защиты DNS остается актуальной. Поэтому крайне важно не просто продолжать обучение и продвижение существующих инструментов, а заново осмыслить архитектуру безопасности доменных имен с учетом опыта DNSSEC. Будущие протоколы должны делать ставку на удобство эксплуатации, адаптивность к реальным операциям и интеграцию с экономическими моделями, чтобы обеспечивать наибольшую защиту при минимальных затратах для всех участников интернета. .