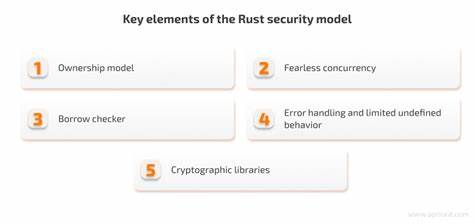

В последние годы мир программирования стремительно меняется, и одним из ярких представителей новой волны становится язык Rust. Созданный с акцентом на безопасность памяти и эффективную работу с многопоточностью, Rust привлекает внимание разработчиков, стремящихся избежать уязвимостей, характерных для таких языков, как C и C++. Не удивительно, что не только легитимные проекты переходят на Rust, но и злоумышленники начинают использовать его преимущества для создания нового поколения вредоносного программного обеспечения. Этот феномен вводит серьезные сложности для специалистов по информационной безопасности и становится серьезным вызовом для организаций, стремящихся защититься от кибератак. Rust сочетает высокую производительность с встроенными механизмами безопасности, предотвращающими ошибки управления памятью – одну из основных причин уязвимостей в традиционных языках программирования системного уровня.

С помощью строгой типизации и системы владения памятью без необходимости сборщика мусора Rust не допускает таких распространенных проблем, как переполнение буфера, двойное освобождение или использование висячих указателей. Благодаря этим возможностям, программный код на Rust становится надежнее и более устойчивым к эксплуатации. Однако для исследователей вредоносного ПО подобные преимущества вызывают затруднения. Вредоносные программы, написанные на Rust, значительно сложнее проанализировать из-за низкой читаемости сгенерированного машинного кода и обширного использования стандартных библиотек, которые зачастую маскируют настоящие действия зловреда. В отличие от традиционного вредоносного кода на C или Python, где можно было достаточно легко выделить подозрительные участки, Rust-программы представляют собой практически «черный ящик», что затрудняет определение их функционала и намерений.

При этом сложности связаны не только с технической стороной анализа. Инструменты обратной разработки и дизассемблинга, привычные исследователям, не всегда подходят для работы с Rust, так как этот язык использует собственные особенности компиляции, создавая специфическую структуру кода и многочисленные абстракции. Это требует разработки новых методик и программных продуктов для эффективной детекции и разбора вредоносных программ на Rust. Одним из ключевых факторов нового статуса Rust в кибербезопасности стала заметная миграция известных вредоносных семейств на этот язык. Например, уже в конце 2021 года белый свет увидела версия программного обеспечения-вымогателя BlackCat, использующая базовые компоненты на Rust.

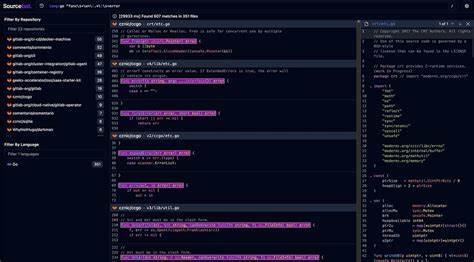

С тех пор спрос на технологии этого языка среди хакеров непрерывно растет. Это связано с тем, что Rust позволяет создавать сложные, но в то же время производительные и более незаметные вирусы. Они проще маскируются, сложнее детектируются антивирусным ПО и требуют больших усилий от специалистов по информационной безопасности для анализа и нейтрализации. В ответ на эту угрозу появилась необходимость в новых инструментах, позволяющих расшифровывать особенности и внутренние механизмы Rust-ориентированного вредоносного ПО. Именно для решения этой задачи Microsoft разработала и представила публичному сообществу Rust Interactive Function Tool (RIFT) – инструмент, призванный облегчить идентификацию и понимание библиотечного кода, используемого в вредоносных образцах.

RIFT помогает отделять шаблонные и стандартные части от злокачественной логики, что значительно ускоряет процесс анализа. Это решение стало важным шагом вперед, поскольку ранее исследователям приходилось вручную выполнять сложный и длительный анализ для выявления вредоносных функций, спрятанных в пределах стандартных библиотек Rust. Открытый исходный код RIFT позволяет другим разработчикам и исследовательским командам расширять возможности инструмента, адаптировать его под новые операционные системы и повышать эффективность противодействия современной угрозе. Такая открытость способствует коллективной работе и улучшению средств кибербезопасности в целом. Помимо технических сложностей, рост популярности вредоносного ПО на Rust влечет серьезные организационные последствия.

Компании и государственные структуры вынуждены пересматривать свои стратегии защиты, инвестировать в повышение квалификации специалистов и модернизацию систем обнаружения. Стандартные сигнатуры и эвристические методы, которые ранее успешно использовались для борьбы с вирусами на классических языках, часто не справляются с задачей анализа новых образцов, что требует применения поведенческого анализа, машинного обучения и других продвинутых методологий. Rust не только меняет подходы к созданию вредоносного программного обеспечения, но и поднимает уровень ответственности самого сообщества разработчиков. Разработчики открытого кода активно взаимодействуют с исследователями безопасности и компаниями, чтобы создавать инструменты и фреймворки, способствующие выявлению и предотвращению злоупотреблений. Совместные проекты, подобные RIFT и Diaphora, открывают новые возможности для быстрого обмена информацией и методиками, что крайне важно в условиях постоянно меняющегося ландшафта угроз.

Таким образом, внедрение Rust в арсенал киберпреступников создает уникальную ситуацию. С одной стороны, этот язык приносит значительные преимущества в области надёжности и производительности софта, позволяя создавать более устойчивые и эффективные программы. С другой стороны, использование Rust для разработки вредоносных программ заметно усложняет работу защитников и требует повышения технологической компетенции и инвестиций в новые инструменты анализа. Эксперты в области информационной безопасности продолжают активно исследовать и разрабатывать методы, с помощью которых можно эффективно противодействовать Rust-малваре. Это включает в себя углубленный статический и динамический анализ кода, создание специализированных дизассемблеров и отладчиков, а также развитие технологий искусственного интеллекта и машинного обучения для выявления аномалий.

В будущем можно ожидать дальнейшее распространение Rust в различных сферах программирования, включая вредоносное ПО. Однако вместе с этим будут появляться и новые способы защиты и анализа, в том числе благодаря открытым проектам и совместным усилиям сообщества. Баланс между инновациями и безопасностью станет ключом к построению эффективной экосистемы, способной противостоять современным киберугрозам. В итоге, Rust является одновременно вызовом и возможностью для сферы кибербезопасности. Его память-безопасные и структурированные особенности радикально меняют правила игры, заставляя исследователей и практиков адаптировать свои методы и инструменты.

Важно не только отслеживать и анализировать текущие тенденции, но и создавать инновационные решения, которые помогут удержать уязвимых пользователей под надежной защитой в постоянно усложняющемся цифровом мире.