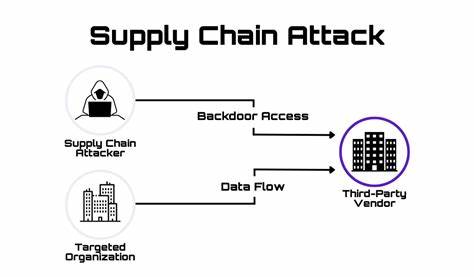

В последние годы атаки на цепочку поставок программного обеспечения приобрели масштабный характер и вызывают серьезную обеспокоенность у разработчиков, специалистов по безопасности и компаний по всему миру. Эти атаки направлены не на конечного пользователя напрямую, а на инфраструктуру и сервисы, обеспечивающие доставку и распространение программного кода. Язык программирования Rust, набирающий популярность благодаря высокой производительности и безопасности памяти, также не застрахован от подобных угроз. Защита Rust от атак на цепочку поставок становится актуальной задачей, требующей комплексного подхода и пересмотра существующих моделей распространения библиотек и пакетов. Одним из ключевых факторов успешности атак на цепочку поставок является централизованная модель распространения пакетов, которая широко используется в экосистеме Rust через репозиторий crates.

io и систему управления зависимостями Cargo. Централизация создает единую точку доступа и управления, что, с одной стороны, удобно для разработчиков, но с другой - расширяет поверхность атаки для злоумышленников. Одним из известных примеров является недавняя атака на популярные JavaScript-библиотеки, такие как chalk и debug, обладающие миллиардами загрузок в неделю. Злоумышленники использовали фишинговые методы, чтобы получить доступ к аккаунтам разработчиков и внедрить вредоносный код, замаскированный под обновления. У Rust ситуация аналогична, и анализ популярных пакетов выявил тревожную статистику: примерно 17% самых популярных crate содержат код, который не совпадает с тем, что хранится в их репозиториях.

Такая несогласованность затрудняет аудит безопасности и повышает риск попадания вредоносных элементов в конечные проекты. Особенно уязвимы менее известные и популярные зависимости, которые редко подвергаются тщательной проверке. Фишинговые атаки и компрометация учетных записей разработчиков являются причиной таких проблем. Человеческий фактор продолжает оставаться слабым звеном, так как даже самые внимательные специалисты могут стать жертвой социальной инженерии при высокой рабочей нагрузке и стрессе. В связи с этим, традиционные методы повышения безопасности, такие как обучение пользователей и внедрение многофакторной аутентификации (2FA), оказываются недостаточными.

Например, 2FA, основанная на одноразовых кодах, технически не связана с конкретным доменом, что позволяет злоумышленникам использовать фишинговые техники для перехвата этих кодов. Более надежным решением сегодня считается использование WebAuthn и пассфраз или аппаратных ключей безопасности, которые обеспечивают защиту от фишинга за счет привязки к конкретному домену и требованию подтверждения пользователем. Однако, технические улучшения в системе аутентификации не устраняют коренную проблему - централизованную природу менеджеров пакетов и репозиториев. Такие системы скрывают исходный код пакетов за дополнительным уровнем и увеличивают сложность обнаружения скрытых бэкдоров и вредоносных изменений. К тому же, учетные записи разработчиков и API токены становятся узкими местами, которые целенаправленно атакуют злоумышленники для получения доступа к публикациям обновлений.

В качестве примера более безопасной архитектуры можно привести язык Go, который использует гибридную модель централизованной и децентрализованной организации пакетов. В Go пакеты публикуются напрямую из репозиториев исходного кода, что облегчает проверку содержимого каждой версии кода. Также использование централизованной базы контрольных сумм обеспечивает, что каждый разработчик загружает именно тот код, который был проверен и опубликован, снижая риск подмены и внедрения вредоносного кода на этапе поставки. Для Rust требуется пересмотр текущей модели распределения. В идеале, руководству Rust и Cargo необходимо отказаться от централизованного подхода с публикацией пакетов через crates.

io и перейти на систему, схожую с Go, где зависимости импортируются напрямую из исходных репозиториев и сопровождаются обязательной проверкой контрольных сумм. Невозможность компрометации центрального репозитория снизит риски распространения вредоносного кода и обеспечит более прозрачную систему управления зависимостями. Параллельно с изменением инфраструктуры надо уделить внимание оптимизации и расширению стандартной библиотеки Rust, чтобы сократить зависимость от сторонних пакетов. Чем меньше внешних компонентов в проекте, тем меньше потенциальных точек атаки. Это важный шаг для повышения общей безопасности и упрощения аудита кода.

На уровне отдельных разработчиков и организаций существуют практические рекомендации, которые помогут минимизировать риски. Создание изолированных и песочниц для разработки позволяет ограничить влияние потенциально вредоносных пакетов, защищая при этом доступ к ключам и конфиденциальным данным. Использование контейнеризации и виртуальных сред для изоляции окружений - актуальная практика, которая становится своего рода стандартом безопасности. Советуются и подходы, связанные с контролем своих зависимостей. Вместо того, чтобы бездумно устанавливать пакеты из центральных репозиториев, рекомендуется внимательно читать исходный код, при необходимости форкать критически важные зависимости и использовать собственные версии библиотек, чтобы избежать непредвиденных изменений или внедрения вредоносного кода сторонними авторами.

Еще одним аспектом является источник зависимостей. Важно предпочитать импорт пакетов непосредственно из официальных исходных репозиториев с точной привязкой к конкретному коммиту или версии, что исключает подмены и изменения в промежуточных релизах. Такой подход повышает транспарентность и облегчает аудит, позволяет явно видеть, какой именно код используется в проекте. При этом необходимо помнить, что атаки не ограничиваются только списком зависимостей. Злоумышленники могут использовать множество других путей проникновения, начиная от компрометации систем сборки и CI/CD, и заканчивая целенаправленным изучением и эксплуатацией уязвимостей программного кода.

Поэтому важно формировать комплексное понимание угроз, изучать принципы разработки безопасного кода, основы криптографии и стратегий противодействия вредоносному ПО. Для тех, кто хочет глубже погрузиться в тему безопасности и атак на программное обеспечение на практике, существует ряд ресурсов и курсов, обучающих современным методам защиты и аудита кода. Полезным будет знакомство с примерами и кейсами, а также развитие навыков анализа и проактивной защиты программных проектов. В итоге, для эффективной защиты Rust от атак на цепочку поставок требуется совместное усилие всего сообщества, от разработчиков ядра языка и менеджеров пакетов до каждого программиста и компании. Только инновационный подход к архитектуре распространения, повышение прозрачности, а также дисциплина в управлении зависимостями и безопасности разработки позволят минимизировать риски потенциальных угроз.

Rust - перспективный язык будущего программирования, и важно не упустить момент, чтобы сделать экосистему по-настоящему безопасной, надежной и устойчивой к атакам уже сегодня. В противном случае угрозы, которые сегодня кажутся далекими, могут быстро превратиться в серьезные проблемы, способные нанести урон миллионам пользователей и сервисов. .