Rust занял прочное место в мире программирования благодаря своей безопасности памяти, производительности и надежности. Его популярность растет, особенно в контексте системного программирования и создания высоконадежных приложений. Одним из ключевых аспектов успешного применения Rust является гарантия безопасности стандартной библиотеки, которая используется миллионами разработчиков по всему миру. Однако проверка кода на соответствие строгим критериям безопасности и корректности движется с определенными сложностями, учитывая масштаб и особенности самой библиотеки. Инициатива по верификации стандартной библиотеки Rust, поддерживаемая AWS, направлена на автоматизацию процессов проверки безопасности, с акцентом на выявление ошибок, потенциально ведущих к нарушениям памяти и неопределённому поведению программ.

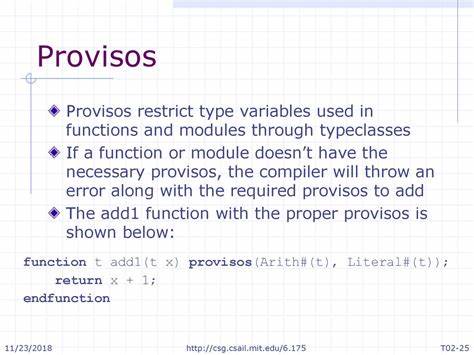

Это особенно важно в условиях, когда Rust позиционируется как язык для разработки системных компонентов и критически важных решений, где каждый баг может стать причиной серьезных сбоев в работе систем. Одной из основных проблем, с которыми сталкиваются специалисты, занимающиеся верификацией стандартной библиотеки, является отсутствие формальной спецификации. Классические языки программирования имеют документированные стандарты и определения поведения, тогда как Rust библиотека содержит сложный и зачастую неформализованный набор механизмов и функций, которые требуют глубокого анализа и формального описания для последующей автоматической проверки. Еще одним серьезным вызовом является отсутствие устоявшихся инструментов и методов, способных эффективно проверить безопасность Rust-кода на уровне стандартной библиотеки. Разработчики и исследователи вынуждены создавать уникальные подходы и инструменты, которые смогут масштабироваться до гигантских объемов кода и обеспечить высокую точность обнаружения потенциальных уязвимостей без ложных срабатываний.

На данный момент в рамках этой инициативы предлагается серия сложных задач, в которых проверяются разные аспекты безопасности стандартной библиотеки. Эти вызовы охватывают широкий спектр тем, от проверки низкоуровневых операций с указателями и транзитивным преобразованием типов до анализа функций, связанных с обработкой потоков данных, атомарных операций и работы с различными структурами данных. Такой комплексный подход позволяет привлечь к проекту как специалистов в области формальной верификации, так и опытных Rust-разработчиков, что способствует обмену знаниями и созданию более надежного экосистемного решения. Ключевой целью является создание сообщества, которое будет совместно работать над улучшением средств и методик верификации, что обеспечит устойчивую обратную связь и возможность быстрых итеративных улучшений. Конкурсный формат с финансовым вознаграждением стимулирует интерес разработчиков к сложным задачам, при этом каждое успешно выполненное задание приближает всю индустрию к более безопасному программному стеку.

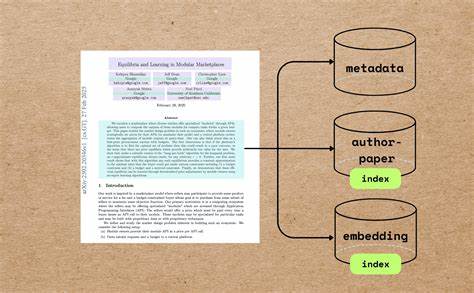

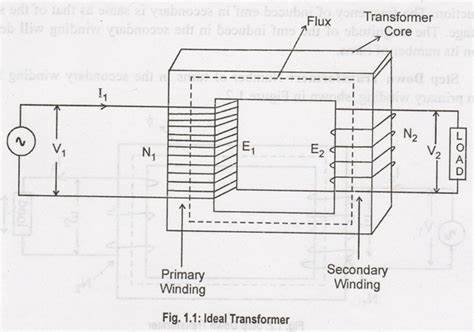

Текущие инструменты, применяемые в рамках верификации, включают Kani — мощный инструмент для проверки свойств кода, GOTO Transcoder, предназначенный для преобразования исходного кода в формат, пригодный для формальных проверок, VeriFast и Flux — современные платформы, предоставляющие возможности формальной верификации. Использование этих и других средств дает надежду на постепенное сокращение числа потенциальных уязвимостей и повышение качества библиотек, широко используемых в различных отраслях. Однако перед командой специалистов еще стоит задача усовершенствовать методы масштабирования верификации, чтобы соответствовать размеру и сложности Rust-стандартной библиотеки. Важно, чтобы процессы проверки не только выявляли ошибки, но и интегрировались в повседневный цикл разработки, поддерживая действенную обратную связь и позволяя своевременно исправлять найденные пробелы в безопасности. В конечном итоге, усилия по верификации живой, активно развивающейся части Rust — его стандартной библиотеки — помогут повысить доверие к языку и расширить сферы его применимости.