Язык программирования Python завоевал широкую популярность за счет своей простоты и гибкости во множестве сфер - от веб-разработки до научных исследований и системного администрирования. Однако даже проверенные временем инструменты могут стать источником серьезных уязвимостей, если не учитывать тонкости их работы. Одной из таких проблем стала ситуация с непомеченными строками, используемыми в системных вызовах через оболочку, что привело к появлению серьезной уязвимости безопасности CVE-2024-9287. Понимание природы этой уязвимости и способов её предотвращения имеет критическое значение для разработчиков Python и специалистов по безопасности. Команды операционной системы часто выполняются из Python с помощью модуля subprocess, который позволяет запускать системные команды и получать их вывод прямо из кода.

Если передавать команды оболочке напрямую с параметром shell=True, появляется риск неправильной интерпретации аргументов, особенно если в них содержатся пробелы или специальные символы. Оболочка воспринимает строку команды как последовательность отдельных элементов, разделенных пробелами, точками с запятой и другими разделителями, что может привести к неожиданному поведению. Проблема усугубляется тем, что если пользовательский ввод или переменные окружения не обрабатываются должным образом, злоумышленник может внедрить вредоносные команды через такие непомеченные строки. Например, если в качестве аргумента будет передано значение с точкой с запятой, оболочка может интерпретировать его не как часть пути или параметра, а как разделитель между двумя командами, что открывает дверь для инъекций команд. В реальности это означает, что даже без явного намерения можно случайно передать опасный входной параметр, который нарушит целостность системы.

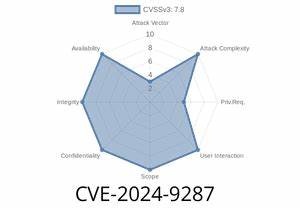

Уязвимость CVE-2024-9287 затрагивала модуль venv в CPython, который служит для создания виртуальных окружений Python. При создании виртуального окружения часть процесса включает генерацию скриптов активации, в которых прописываются пути к виртуальному окружению. Ранее при формировании таких путей Python не уделял должного внимания корректному экранированию или заключению в кавычки имен путей. Если название среды содержало пробелы или вдруг оказалось с символами, воспринимаемыми оболочкой особым образом, это позволяло внедрить исполнение произвольных команд при активации окружения. Данная уязвимость особенно опасна, так как запуск произвольного кода может привести к серьезным последствиям, включая компрометацию системы, утрату данных или получение прав администратора.

Причина её возникновения - бездумное использование shell=True без необходимых мер предосторожности и отсутствие корректного экранирования пути в скриптах, что превратило защиту в иллюзию. Такой подход можно сравнить с игрой с огнем без пожарной безопасности - последствия могут быть катастрофическими. Для предотвращения подобных инцидентов самым надежным подходом стало минимизировать использование shell=True там, где это возможно. Вместо передачи команды одной строкой лучше отдавать предпочтение вызову subprocess.run с передачей списка аргументов, что напрямую запускает указанный процесс без участия оболочки.

Это существенно снижает риск интерпретации строки shell-ом и предотвращает внедрение непреднамеренных команд. Если всё же использование оболочки неизбежно, необходимо тщательное экранирование всех пользовательских входных данных. В Python для этого оптимально использовать модуль shlex, особенно функцию shlex.quote, которая правильно экранирует строки и заключает их в одинарные кавычки при необходимости. Это гарантирует, что строка будет воспринята как один цельный аргумент, а не как набор команд или параметров.

Рассмотрим аналогию, которую использует множество обучающих материалов: оболочка - это кузнечный молот, а строка - кусок металла. Без правильного обращения металл расколется на куски, то есть строка будет разделена на части и обработана по-отдельности. Однако если защитить металл - то есть обработать строку надлежащим образом - она останется целостной, и молот не нанесет разрушительных ударов. Именно такой подход и нужно применять при работе с системными вызовами из Python. После обнаружения CVE-2024-9287 разработчики Python оперативно выпустили патчи, которые исправили логику написания путей в скрипты активации виртуальных окружений, применив корректное цитирование через shlex.

quote. Этот шаг стал примером важности осознания тонкостей работы оболочки и демонстрирует, как даже в масштабных проектах с огромной пользовательской базой могут появляться серьезные уязвимости из-за непреднамеренных пропусков в безопасности. Для разработчиков Python и специалистов безопасности становится очевидным, что при построении команд для вызова системных функций нужно четко осознавать среду исполнения. Даже если параметр выглядит простым и безобидным, отсутствие корректного экранирования способно привести к разрушительным последствиям. Кроме того, рекомендуемые инструменты - это не просто формальные требования, а важный элемент обеспечения безопасности приложений.

Дополнительным советом является использование статических анализаторов и линтеров, таких как ruff, которые способны обнаружить небезопасное использование subprocess с shell=True и сообщить об этом разработчику еще на этапе написания кода. Это важное средство профилактики, позволяющее избежать ошибок, которые впоследствии могут обернуться серьезными инцидентами. Безопасность программного обеспечения - это комплексный процесс, где важна каждая деталь, вплоть до обработки строк. История с CVE-2024-9287 наглядно показывает, как проще халатность в одной строке может привести к масштабной уязвимости с высоким уровнем риска. Следуя лучшим практикам безопасности и осознавая тонкости работы с оболочками, разработчики смогут существенно снизить вероятность подобных проблем в своих проектах.

Таким образом, работа с непомеченными строками в Python является одной из критичных областей, требующих повышенного внимания. Переосмысление подходов к построению команд и взаимодействию с системными оболочками, правильное использование встроенных инструментов для экранирования, а также активное применение принципа минимизации использования shell=True помогут обеспечить устойчивость приложений и безопасность пользователей. И в конечном итоге именно мудрый и ответственный подход к мелочам формирует крепкие и надежные программные решения. .