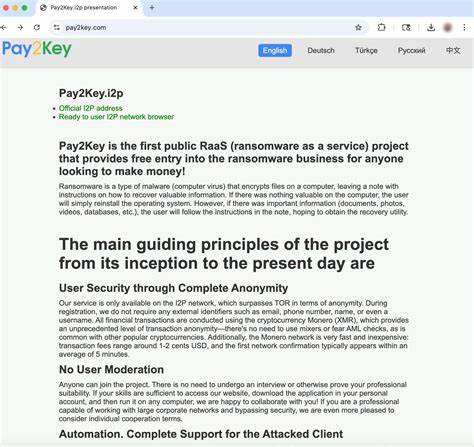

В последнее время кибербезопасность российских компаний столкнулась с новой серьезной угрозой — программой-вымогателем Pay2Key. Представляя собой сервис RaaS (Ransomware as a Service), Pay2Key вызывает серьезную тревогу среди экспертов по информационной безопасности благодаря своей сложной архитектуре и активному использованию в атаках на бизнесы России. Появление и распространение данного вредоносного ПО стало заметным в начале 2025 года, и с тех пор оно успело зарекомендовать себя как один из наиболее опасных инструментов хакеров, нацеленных на разрушение и получение выкупа у российских организаций. Ключевой особенностью Pay2Key является его основание на базе шифровальщика Mimic, который считается одним из самых продвинутых программ-вымогателей современности. С точки зрения технической реализации, Pay2Key использует сложные методы шифрования данных, что затрудняет восстановление информации без оплаты выкупа.

В основе алгоритма лежит потоковое шифрование ChaCha20 и усовершенствованная схема обмена ключами на основе протокола Диффи-Хеллмана с использованием эллиптических кривых X25519. Такая связка обеспечивает высокий уровень криптостойкости и надежность защиты данных злоумышленниками после атаки. Интересно, что в отличие от многих характерных программ-вымогателей, Pay2Key не формирует сессионные ключи на зараженном устройстве. Вместо этого для процесса шифрования используется заранее подготовленный набор ключей, встроенных в код шифровальщика. Это позволяет злоумышленникам эффективно осуществлять массовые атаки, имея множество различных ключей под рукой, что повышает устойчивость к аналитическим методам обнаружения и нейтрализации.

Распространение вредоносного ПО происходит преимущественно через фишинговые кампании. В атаках весной 2025 года было замечено, что злоумышленники рассылали письма с разнообразными темами — от коммерческих предложений и подтверждения учетных данных до более запутанных и тематических сообщений, вроде «забора с колючей проволокой» или «памятника для мемориального комплекса скважины». Такие нестандартные подходы к созданию фишингового контента направлены на повышение вероятности открытия писем и заражения систем, особенно в различных отраслях — ритейле, финансовой сфере, строительстве, IT. Одним из эффективных инструментов доставки Pay2Key служат самораспаковывающиеся архивы формата 7-Zip SFX, которые, как правило, выглядят легитимно и не вызывают подозрений у пользователей. После успешной инъекции злоумышленники применяют для поиска целей для шифрования легитимное приложение Everything с его API.

Это позволяет быстро обнаружить наиболее важные файлы и базы данных для последующего их кодирования и требования выкупа. Помимо технической составляющей, Pay2Key отличается и тщательно проработанной партнерской программой для злоумышленников, предлагая月至平均收益达到150万 рублей. Такое предложение привлекает многие группы и отдельных хакеров к сотрудничеству, усиленно продвигая сервис на различных underground-форумах, в том числе и с китайскими и западными платформами. Таким образом, Pay2Key усиливает свое влияние и расширяет географию атак, несмотря на внутренние негласные правила — так называемое «не работать по RU», которые участники RaaS обычно соблюдают для избегания конфликтов с государственными органами своих стран. Практический опыт показывает, что атаки с использованием Pay2Key иногда сопровождаются сравнительно невысокими требованиями к выкупу — порядка 170 000 рублей, что делает их вполне выполнимыми для многих компаний, просто пытающихся сохранить бизнес.

Это отличает Pay2Key от более крупных и требовательных программ-вымогателей и способствует частоте атак. Для обхода антивирусных систем и средств обнаружения вредоносной активности Pay2Key применяет современные методы, включая защиту самого программного кода с помощью протектора Themida. Этот механизм значительно усложняет анализ и обратную разработку шифровальщика, что затрудняет работу специалистов по информационной безопасности и затягивает процесс реагирования на инциденты. С точки зрения идентификации заражения, Pay2Key оставляет определённые следы в системе, но их обнаружение требует опыта и специализированных инструментов, что приводит к риску позднего обращения к специалистам и увеличению ущерба. Одним из признаков может быть появление незапланированных процессов или резкое снижение производительности системы, а также утрата доступа к важным файлам.

Российские специалисты по кибербезопасности настоятельно рекомендуют организациям усилить корпоративную защиту, включая своевременное обновление программного обеспечения, проведение тренингов для сотрудников по распознаванию фишинговых писем и внедрение комплексных решений мониторинга и реагирования на кибератаки. Разработка и реализация планов аварийного восстановления и резервного копирования данных — обязательные меры в современных реалиях для минимизации возможных потерь. Аналитики отмечают, что рост количества программ-вымогателей и появление новых RaaS-сервисов, таких как Pay2Key, свидетельствует о нарастающей конкуренции в теневом киберпреступном рынке. Злоумышленники стремятся выделиться, предлагая уникальные возможности и высокие доходы своим партнерам, что неизбежно ведет к росту числа атак и сложности противодействия им. В целом, ситуация с Pay2Key — яркий пример того, как быстро меняется ландшафт киберугроз и какие вызовы ставятся перед российским бизнесом и государственными структурами.

Только постоянное повышение уровня осведомленности, применение современных технологий защиты и сотрудничество с компетентными экспертами сможет помочь в борьбе с такого рода вредоносными программами и обеспечении надежной кибербезопасности. Для конечных пользователей и администраторов систем важно не игнорировать возникающие подозрительные письма и сообщения, использовать многофакторную аутентификацию и регулярно обновлять пароли. Следует применять проактивный подход к защите, включающий анализ поведения программ, мониторинг сети и немедленное реагирование на инциденты. Эти меры помогают снизить риск компрометации и существенно затрудняют работу злоумышленников. Подводя итог, Pay2Key является серьезной угрозой для российских компаний, проявляющейся в эффективной комбинации современных технических решений, агрессивных методов распространения и выстроенной инфраструктуры RaaS.

Компаниям необходимо рассматривать кибербезопасность не как разовый проект, а как непрерывный процесс, включающий обучение персонала, техническую подготовку и регулярный аудит систем безопасности. Такой взвешенный комплексный подход позволит уменьшить вероятность успешных атак и минимизировать их последствия.