Интернет-браузеры давно стали важной частью повседневной жизни, обеспечивая доступ к информации, услугам и коммуникациям. Одной из основных технологий, гарантирующих удобство работы в сети, являются cookie — небольшие файлы, в которых хранятся данные о сессиях, предпочтениях и авторизации пользователей. Но вместе с удобством приходят и риски, ведь cookie часто становятся объектом атак, направленных на кражу личных данных и взлом аккаунтов. Чтобы противостоять этому, разработчики Google недавно внедрили в популярный браузер Chrome новую систему защиты под названием AppBound Cookie Encryption. Однако, как показывает исследование специалистов CyberArk Labs, даже такая сложная защита уязвима и может быть успешно взломана, в том числе при помощи новой атаки, названной C4 (Chrome Cookie Cipher Cracker).

В этой статье подробно рассматривается, как работает AppBound Encryption, с какими проблемами столкнулись защитники и как исследователи обнаружили способ обхода фитнеса защиты. Особое внимание уделяется техническим деталям и потенциальным последствиям для пользователей и организаций. История защиты cookie и вызовы безопасности До появления AppBound Encryption браузер Chrome использовал классический механизм шифрования cookie, при котором ключ для расшифровки хранился в файле Local State и был зашифрован с помощью Windows Data Protection API (DPAPI). DPAPI — это технология операционной системы Windows, позволяющая безопасно хранить и извлекать данные, ассоциированные с конкретным пользователем, основываясь на его учетной записи и уровне доступа. Однако такой подход имел недостатки: так как процессы Chrome работали с правами обычного пользователя, вредоносное ПО, запущенное с такими же правами, тоже могло получить доступ к этим ключам и расшифровать cookie, что облегчало атаку на данные с помощью инфостилеров — вредоносного ПО для кражи информации.

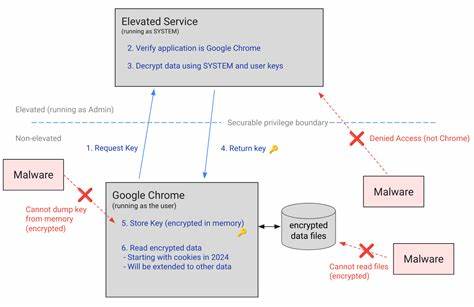

AppBound Cookie Encryption: новый уровень защиты В июле 2024 года Google представил AppBound Encryption как новую защитную модель, которая призвана значительно повысить безопасность cookie. В основе процесса лежит двойное шифрование: сперва cookie шифруются ключом, защищенным DPAPI пользователя, а затем дополнительно зашифрованы ключом DPAPI, ассоциированным с учетной записью SYSTEM — самой привилегированной учетной записью Windows. Это означает, что для расшифровки cookie необходимо иметь доступ на уровне системы, что недоступно низкоправным процессам. Появилась и новая архитектурная особенность: для выполнения операций шифрования и расшифровки Google ввел специальный COM-сервер — elevation service, который работает с правами SYSTEM. Теперь браузер Chrome, запущенный с обычными пользовательскими правами, отправляет запросы на этот сервис, и только он, обладая необходимыми привилегиями, расшифровывает ключ cookie и возвращает его браузеру.

Чтобы не позволять злоумышленникам просто брать данные от имени произвольных процессов, elevation service проверяет путь исполняемого файла, инициировавшего запрос, сравнивая его с тем, что было сохранено при создании ключа. Таким образом, система AppBound предлагала многоуровневую защиту — добраться до cookie могла только программа, которая была именно тем самым Chrome, установленным пользователем с правильным путем, а запрос должен обрабатываться elevation service с привилегиями SYSTEM. Казалось, что это фундаментально закрывает доступ к cookie для низкоправных вредоносных программ. Исследование уязвимостей и методы обхода защиты Эксперты из CyberArk Labs поставили перед собой задачу проверить, действительно ли AppBound Encryption надежно защищает cookie от кражи со стороны низкоправных пользователей. Анализ архитектуры и механизмов работы новой системы выявил несколько потенциальных направлений, где можно попытаться обойти ограничения.

Одним из первых обнаруженных методов стала атака, базирующаяся на возможности перехвата или подмены COM-сервиса elevation service (COM Hijacking). Поскольку COM-сервер является компонентой Windows, его можно подменить или перенастроить таким образом, что вместо официального elevation service система будет обращаться к вредоносному компоненту, который будет возвращать ключи, выбранные злоумышленником. Эта атака способна работать без прав администратора, однако имеет ограничения, например, она действует только на новые cookie, созданные уже после успешной подмены, а существующие cookie становятся недоступны. Другим, более технически сложным, но и более опасным стал так называемый Padding Oracle Attack — криптографическая атака на шифрование в режиме Cipher Block Chaining (CBC). DPAPI использует AES-CBC для шифрования, что, несмотря на кажущуюся надежность, допускает эксплуатацию уязвимостей в реализации паддинга (дополнения данных до необходимой длины блока).

Исследователи обратили внимание, что система выбрасывает детальные ошибки при попытке расшифровки поврежденных данных, в частности — ошибки, связанные с некорректным паддингом, которые можно использовать как oracle (черный ящик), позволяющий постепенно восстанавливать оригинальные зашифрованные данные. С помощью анализа сообщений в журнале событий Windows и систематического изменения зашифрованных блоков данных эксперты реализовали Padding Oracle Attack на защиту с двойным шифрованием. В течение примерно 16 часов непрерывных операций им удалось снять внешний слой шифрования (зашифрованный с правами SYSTEM). В результате перед ними оказалась информация, зашифрованная на уровне пользователя, с которой справиться было уже значительно проще используя стандартные методы Windows. Последующая обработка внутри Chrome, включающая дополнительное XOR и шифрование с использованием жестко кодированного ключа, была успешно обращена, что позволило полностью восстановить ключ cookie и получить доступ к самой конфиденциальной информации.

Последствия и расширенные сценарии использования атаки Обход AppBound Encryption на уровне низкоправного пользователя открывает серьезные риски. Вредоносные программы теперь могут красть cookie, содержащие сессионные ключи от различных сервисов, обходя новую защиту и эскалируя возможности атаки без необходимости получения административных прав. Кроме того, выяснилось, что описанную атаку можно применять и к другим объектам, зашифрованным с использованием DPAPI от имени SYSTEM. Например, исследователи отметили возможность проведения подобных операций на данных Windows Credential Manager, где хранятся учетные данные с высоким уровнем защиты. В ряде случаев злоумышленники могут использовать эту возможность для получения доступа к задачам, запущенным через Планировщик заданий Windows с сохраненными учетными данными, что позволит расширять горизонты компрометации системы.

Хотя некоторые сценарии выглядят менее практичными из-за необходимости перезагрузок и временных задержек, общая безопасность системы безусловно ослабляется. Перспективы и рекомендации Раскрытые уязвимости свидетельствуют о том, что попытки усилить защиту данных, комбинируя старые и новые механизмы, могут иногда приводить к появлению неожиданных лазеек. В частности, использование протоколов шифрования с режимом AES-CBC, который подвержен атакам паддинга, вызывает вопросы о целесообразности их дальнейшего применения в критически важных системах. Производителям программного обеспечения рекомендуется рассмотреть переход на более устойчивые к криптоатакам схемы шифрования, например на AES-GCM или другие современные режимы, обладающие встроенной целостной защитой. Также важно тщательно проверять взаимодействие компонентов, особенно когда уровни безопасности различаются, и когда низкоправным процессам разрешается косвенный доступ к защищенному содержимому через промежуточные сервисы с повышенными привилегиями.

Пользователям и администраторам Windows стоит внимательно следить за обновлениями Chrome и других приложений, особенно за указаниями разработчиков касательно включения и настройки AppBound Encryption, а также эксплуатируемых патчей. Не лишним будет ограничить возможности для перехвата и подмены COM-сервисов и уделять внимание практикам, минимизирующим запуск нежелательных программ с низким уровнем прав. Заключение Появление AppBound Cookie Encryption стало важным этапом в развитии защиты конфиденциальных данных в браузерах. Однако исследование специалистов CyberArk Labs показало, что даже самые продвинутые решения не гарантируют абсолютной безопасности. Атака слоями системы и особенностями шифрования позволила создать инструмент C4, который успешно обходит новую систему защиты и ставит под угрозу сохранность пользовательских cookie.

Ситуация подчеркивает необходимость постоянного совершенствования методов криптографической защиты и глубокой оценки безопасности новых технологий в реальных условиях эксплуатации. Учитывая масштабы распространения Chrome и хромиум-браузеров, уязвимость AppBound Encryption имеет потенциал влиять на миллионы пользователей и организаций по всему миру. Осознанное отношение к обновлениям, использование комплексных средств защиты и внедрение передовых криптографических стандартов — самые важные шаги на пути обеспечения безопасности данных в современном цифровом мире.