Система доменных имен (DNS) — одна из ключевых составляющих инфраструктуры интернета, обеспечивающая преобразование удобных для человека доменных имен в IP-адреса. Без надежной работы DNS невозможен доступ к миллиардам веб-сайтов и онлайн-сервисов. Однако с начала существования DNS стала очевидна его уязвимость перед различными видами атак, которые способны нарушить работу интернета и поставить под угрозу безопасность пользователей. В ответ на эти вызовы была разработана технология DNSSEC (Domain Name System Security Extensions), предназначенная для повышения безопасности и защиты целостности данных в протоколе DNS. Но спустя почти три десятилетия после своего появления, DNSSEC остается далеко не так широко распространен, как можно было ожидать.

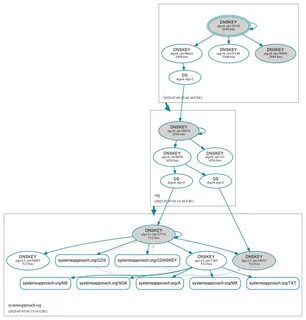

Рассмотрим, почему так происходит, и какие альтернативные подходы сегодня занимают лидирующие позиции в области защиты DNS. В чем заключается суть DNSSEC и почему он нужен DNSSEC призван решить основную проблему традиционного DNS — возможность подмены ответов на запросы, то есть так называемые атаки типа «man-in-the-middle» или DNS-спуфинг. Без DNSSEC злоумышленник может вмешаться в обмен DNS-данными и перенаправить пользователя на вредоносный ресурс, например, фишинговый сайт или сервер с вредоносным ПО. DNSSEC работает на основе криптографической проверки цепочки доверия от корневых DNS-серверов до конкретного домена. Каждая ступень цепочки подписывается ключом, и клиент может проверить подлинность ответа, убедившись в отсутствии подделки.

Разработка DNSSEC началась еще в 1990-х годах и представляет собой набор расширений протокола DNS с использованием цифровых подписей. В идеале, при повсеместном внедрении DNSSEC, пользователи и приложения смогут доверять возвращаемой DNS-информации без опасений, что она была искажена или подменена по пути от сервера к клиенту. Причины низкой популярности DNSSEC За почти 30-летнюю историю существования, уровень внедрения DNSSEC остается откровенно низким. Статистика показывает, что лишь около трети доменов в мире используют DNSSEC, тогда как, к примеру, HTTPS, обеспечивающий защищённое соединение на уровне приложений, уже превышает 90-процентную проникаемость среди популярных веб-ресурсов. Почему же так происходит? Одной из ключевых причин является отсутствие видимых преимуществ для конечных пользователей.

Пользователь посещает сайт и, благодаря HTTPS, видит замок безопасности в браузере, который явно указывает на использование шифрования. Это формирует ощутимое чувство защищенности и доверия к сервису. DNSSEC, напротив, работает на гораздо более низком уровне сетевой инфраструктуры и не отображает никакого заметного индикатора, сигнализирующего о его активации. Кроме того, сложность автоматизации и необходимость согласованной поддержки на всех уровнях DNS-иерархии существенно затрудняют широкое развертывание DNSSEC. Для корректной работы протокола требуется, чтобы не только конечный домен, но и все родительские зоны (например, домен верхнего уровня .

org) были подписаны и поддерживали DNSSEC. В противном случае цепочка доверия разрывается, и защита теряется. На сегодняшний день около 30% страновых доменов не поддерживают DNSSEC, что ограничивает его использование для значительной части интернет-пространства. Еще одной проблемой является увеличение сложности управления ключами и возможность ошибок в настройках, которые могут привести к нарушению работоспособности сайтов. В случае неправильной конфигурации DNSSEC, домен может стать недоступен для пользователей, что вызывает серьезные опасения у администраторов и владельцев ресурсов.

Такие риски снижают мотивацию к внедрению технологии. Технические альтернативы и дополнения к DNSSEC В то время как DNSSEC пытается обеспечить проверку подлинности данных DNS на уровне сервера, появились технологии, направленные на шифрование клиент-серверного канала, такие как DNS over TLS (DoT) и DNS over HTTPS (DoH). Эти протоколы защищают содержимое запросов и ответов от перехвата и подслушивания, создавая безопасный зашифрованный туннель между устройством пользователя и DNS-резолвером. Однако DoT и DoH не гарантируют, что передаваемая DNS-информация правильна и не подделана самим резолвером. Эти методы скорее защищают коммуникацию от посредников и снижают риски слежения и цензуры, но не решают проблему целостности данных, которая лежит в основе целей DNSSEC.

В интересах повышения приватности пользователей развиваются новые проекты, например, Oblivious DNS, который дополнительно маскирует происхождение DNS-запросов, снижая возможности слежения и анализа интернет-трафика. Некоторые из этих решений используются в современных сервисах, к примеру, Apple Private Relay. Почему мы не должны забывать о безопасности DNS Несмотря на многочисленные трудности внедрения DNSSEC, DNS по-прежнему остается частью интернета, подверженной различным атакам и манипуляциям. Вмешательства в DNS могут использоваться не только мошенниками и злоумышленниками, но и государствами для цензуры и контроля доступа к информации. Примером служат случаи, когда DNS-запросы перенаправляются через несколько стран, что обогащает точки наблюдения и вмешательства.

Поскольку DNS — фундаментальная технология, обеспечивающая работу всех доменных имен, ее надежная защита должна оставаться приоритетом для сообщества интернет-специалистов и инженеров. Несмотря на сомнения в успехе DNSSEC, задача защиты DNS решать необходимо, а ее подходы продолжают совершенствоваться. Что ожидает будущее DNS-безопасности Вероятнее всего, массовое внедрение DNSSEC будет оставаться медленным процессом из-за архитектурных и практических ограничений. Однако элементы безопасности, заложенные в DNSSEC, все равно могут применяться и развиваться в различных формах. Модификации протокола и интеграция с другими защитными технологиями дадут возможность создать гибридные решения, учитывающие как целостность данных, так и защиту каналов связи.

Параллельно с этим, повысится роль криптографических и инфраструктурных технологий, способных лучше адаптироваться к требованиям современного интернета и мобильных пользователей. Автоматизация конфигурации и управления безопасности DNS может снизить барьеры для операторов доменов. А повышение осведомленности в среде разработчиков и системных администраторов об угрозах на уровне DNS, а также продвижение открытых инструментов для диагностики и тестирования безопасности способствуют постепенному улучшению ситуации. Итогом является понимание, что обеспечение безопасности DNS — комплексная и многогранная задача, требующая объединения усилий технического сообщества, поставщиков услуг и конечных пользователей. DNSSEC, несмотря на свои недостатки и сложность, заложил важный фундамент для развития систем доверия и продолжает оставаться значимой частью этой экосистемы.

Подводя итог, необходимо четко осознавать, что оставлять DNS без защиты нельзя. Хотя DNSSEC испытывает сложности с масштабным принятием, его концепции и наработки важны для общей стратегии безопасности. В будущем именно сочетание различных методов — от криптографической проверки целостности до шифрования каналов и улучшенных протоколов приватности — обеспечит повышение надежности и безопасности информационной инфраструктуры интернета.