В современном мире безопасность сетевых соединений играет ключевую роль в защите данных и коммуникаций между клиентами и серверами. Одной из фундаментальных технологий, обеспечивающей конфиденциальность и целостность информации, является TLS — протокол, внедряющий шифрование в передачи данных. Однако, несмотря на широкое распространение и развитие TLS, исследователи безопасности продолжают выявлять новые уязвимости, позволяющие злоумышленникам обходить защиты и наносить вред системам. Одной из таких уязвимостей стала атака, получившая название Opossum, которая использует особенности так называемого Opportunistic TLS для осуществления дессинхронизации на уровне приложения. Это создает серьезные риски для протоколов, работающих поверх TLS, таких как HTTP, FTP, SMTP и другие.

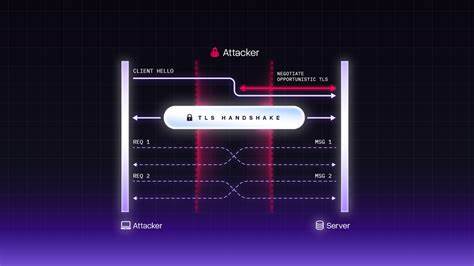

Осознать и нейтрализовать опасность подобной атаки сегодня крайне важно не только для администраторов, но и для всех специалистов, связанных с обеспечением информационной безопасности. Opossum — это межпротокольная атака на уровне приложения, возникающая из-за особенностей аутентификации в TLS и поддержки двух разных моделей шифрованных соединений: implicit TLS (где TLS устанавливается сразу при соединении, например HTTPS на порту 443) и opportunistic TLS (где соединение начинается открытым и затем происходит его «апгрейд» до TLS, например HTTP с командой Upgrade на порт 80). Важно, что эта атака не эксплуатирует уязвимости в самой криптографии TLS, а использует возникающие несоответствия протокольного поведения после установки шифрования. Принцип атаки базируется на перенаправлении соединения между клиентом и сервером таким образом, чтобы клиент ожидал implicit TLS-сессию, а сервер при этом получил соединение с opportunistic TLS. Злоумышленник, находящийся в позиции человек-посередине (MITM), осуществляет перехват и перенаправление трафика, что приводит к дессинхронизации протокола на уровне приложения.

В результате клиент и сервер начинают ждать друг от друга разных сообщений и неправильно интерпретируют получаемые данные. Клиент, к примеру, может получить ответ, который не соответствует его запросу, что вызывает разрушение целостности коммуникации и позволяет злоумышленнику внедрить собственные данные или манипулировать поведением приложения. Данная атака имеет широкое применение в ряде популярных протоколов, которые поддерживают как implicit, так и opportunistic TLS. Речь идет о таких протоколах, как HTTP, FTP, POP3, SMTP, LMTP и NNTP. В большинстве случаев наличие одновременно обеих моделей TLS в одном серверном окружении является комфортной функцией для обратной совместимости и упрощения настройки, но, как показывает исследование, это создает серьезные угрозы безопасности.

Экспериментальные проверки и анализ показали, что в HTTP(S)-контексте атака особенно опасна при условии поддержки RFC 2817 — протокола, описывающего механизм TLS-апгрейда через HTTP-заголовок Upgrade. Несмотря на то, что этот стандарт редко указывается и мало поддерживается современными браузерами и серверами, обнаружение уязвимости в тех немногих случаях, когда он активен, крайне важно, поскольку позволяет злоумышленнику нарушить целостность и аутентичность сетевого взаимодействия. Злоумышленник может, например, заставить клиент получать контент, не соответствующий запросу, подменять сессии или даже эскалировать простые уязвимости XSS до более серьезных атак. Для примера атаки можно рассмотреть ситуацию, когда клиент подключается к HTTPS-серверу по порту 443, а злоумышленник перехватывает этот запрос и перенаправляет трафик на HTTP-сервер на порту 80, который поддерживает opportunistic TLS. Там инициируется соединение, начинающееся в открытом виде, но с заголовками, указывающими на переход к TLS, после чего происходит handshake TLS уже между злоумышленником и сервером.

Клиент в это время считает, что общается непосредственно с сервером через implicit TLS, однако данные между ними приходят не синхронизированными, что открывает путь для подделки или задержки сообщений, создавая путаницу и позволяя злоумышленнику вставлять свои собственные ответы. Понимание того, как именно проявляется атака Opossum, помогает специалистам по безопасности оценить риски и предпринять своевременные меры. Так, наименее рискованным решением является отказ от поддержки opportunistic TLS в пользу однозначного использования implicit TLS, то есть всегда начинать соединение с изначально защищенного туннеля без возможности апгрейда из открытого соединения. Это снижает вероятность возникновения несоответствий и препятствует применению такого рода межпротокольных атак. Кроме того, администраторы серверов могут проверить наличие уязвимости с помощью простой команды curl, направляя HTTP-запрос с заголовком Upgrade: TLS/1.

0 и наблюдать, возвращается ли ответ со статусом 101 Switching Protocols, что свидетельствует о поддержке TLS-апгрейда. Если сервер отвечает положительно, значит риски существуют, и необходимо отказаться от этой опции или использовать фильтрацию соединений. Несмотря на то, что количество реально уязвимых серверов в интернете относительно невелико, масштабность проблемы чрезвычайно важна. Она касается не только HTTP(S), но и других протоколов, широко используемых для почтовых сервисов, обмена файлами и новостных серверов. Так как технология opportunistic TLS активно применяется в почтовых протоколах уже десятилетия и продолжает использоваться, уязвимость представляет потенциальный риск для множества инфраструктур.

Исторически уязвимость существовала на протяжении более 20 лет, с момента внедрения TLS-апгрейда в RFC 2817 и внедрения STARTTLS в почтовых протоколах. Однако более глубокое исследование и выявление атаки Opossum было сделано лишь недавно, в 2024 году, и это стало следствием анализа, заложенного в известной атаке ALPACA, которая выявила особенности аутентификации TLS при работе с несколькими протоколами поверх одного соединения. Стоит отметить, что найти надежные способы полностью защитить TLS-протоколы без изменения их устройства крайне сложно, потому что проблема возникает на прикладном уровне и связана с отличиями в поведении протоколов при установлении шифрованных соединений. Поэтому наиболее рациональным решением становится отказ от смешанной поддержки opportunistic и implicit TLS и миграция к единому подходу, предпочтительно implicit TLS, который обеспечивает защиту с самого начала сессии. В истории реагирования на эту уязвимость уже появились первые положительные движения.

Известные проекты и организации, такие как Apache Foundation, обеспечили планируемое отключение уязвимых функций; другие проекты, например Cyrus IMAPD и Apple CUPS, выпустили обновления с исправлениями. Международные организации по стандартизации и безопасности, включая IETF и BSI CERT, тоже информированы и работают над рекомендациями, а также рассматривают возможность постепенного снятия поддержки проблемных спецификаций. Для администраторов и специалистов по информационной безопасности рекомендация проста: необходимо тщательно проверять используемые серверы и сервисы на совместимость с opportunistic TLS и по возможности отключать эту функцию. Для веб-серверов стоит отказываться от поддержки RFC 2817 и отключать возможность TLS-апгрейда, а для почтовых и других сервисов внимательно следить за обновлениями и применять патчи, уменьшающие риски атаки Opossum. Таким образом, атака Opossum является еще одним примером того, что комбинирование технологий с разной моделью защиты без должного учета может привести к появлению значительных рисков для безопасности личных данных, корпоративных систем и сервисов.

В условиях растущих требований к надежности коммуникаций важно сохранять критический подход к смешанным протокольным конфигурациям и своевременно обновлять архитектуру безопасности. Будущее TLS и защищенных протоколов, вероятно, подразумевает более ясное разграничение в использовании implicit и opportunistic TLS, а также усиленные механизмы разделения вариантов протоколов на уровне ALPN и других расширений. Пока же ответственность за предотвращение атак Opossum лежит преимущественно на администраторах и разработчиках, которые должны осознавать эти угрозы и своевременно предпринимать необходимые меры. В конце концов, понимание механизма атаки и ее потенциального воздействия поможет выстроить более защищенную и устойчивую к современным угрозам инфраструктуру.