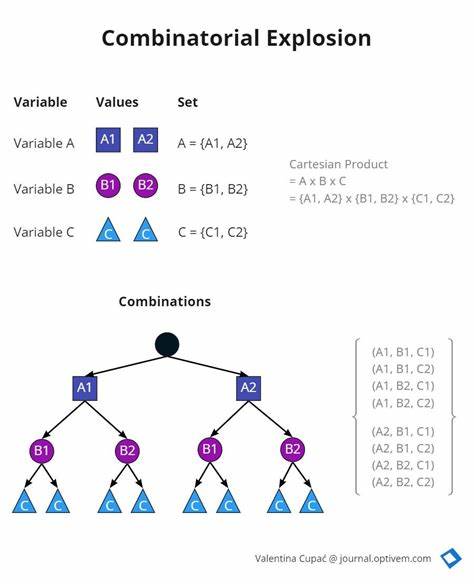

Проблема комбинаторного взрыва версий продолжает оставаться одной из актуальных и сложных задач в сфере разработки и управления программно-аппаратными продуктами. Пять лет назад внимание специалистов и исследователей было сосредоточено в основном на функциональной совместимости микросервисов, однако за прошедшее время масштабы и глубина проблемы значительно расширились. Сегодня, подходы к решению вынуждены учитывать не только функциональные аспекты, но и вопросы безопасности, а также работу с многомерным пространством компонентов и зависимостей. Первый значимый шаг в исследовании данной темы связан с пониманием, что цифровые продукты любого уровня — от отдельных микросервисов до сложных систем с множеством аппаратных и программных компонентов — представляют собой точки в многообразном пространстве возможных конфигураций. Каждая конфигурация, в свою очередь, формируется конкретной версией каждого из компонентов и набором взаимозависимостей между ними.

В результате количество возможных вариантов реализации решения растет экспоненциально, создавая так называемый комбинаторный взрыв версий. Современные цифровые продукты редко бывают статичными, их состав постоянно изменяется, что приводит к перемещению по этому пространству конфигураций. Часть компонентов обновляется быстрее, другая часть может оставаться фиксированной по техническим или организационным причинам. Такие изменения накладывают дополнительные ограничения на обновления и требуют грамотного управления версиями для поддержания совместимости и безопасности. Ранее идея ограничения проблемы заключалась в управлении версиями на уровне API — если интерфейсы компонентов стабильны и хорошо задокументированы, можно было предположить, что многообразие версий не станет серьезной проблемой.

Однако в контексте безопасности такая стратегия оказалась недостаточной. Каждая уникальная комбинация версий порождает собственное уникальное состояние безопасности, в котором появляются новые уязвимости и риски. Сложность растет, когда учитываются транзитивные зависимости — компоненты, которые используются опосредованно через другие пакеты. Управлять и отслеживать их версии вручную практически невозможно, особенно в крупных распределенных экосистемах. В процессе реализации идей и работы над проектами, посвященными версиионированию программного обеспечения, был разработан продвинутый дата-модель, позволяющий более точно отображать взаимосвязи между компонентами и их версиями.

Такой подход помогает визуализировать состояние продукта в многомерном пространстве и понять текущее положение точки, соответствующей конкретной версии продукта. Отдельного внимания заслуживает переход от чисто функционального к ориентированному на безопасность подходу. Теперь задача заключается не только в обеспечении работоспособности, но и в идентификации и управлении рисками на уровне состава всех компонентов и их конфигураций. В современных условиях крайне важно иметь представление о том, какие компоненты и версии входят в продукт, а также насколько полно это знание отражает реальное состояние системы — ключевым параметром становится степень энтропии или неопределенности. Снижение этой неопределенности позволяет не только точнее оценить риски, но и эффективно выстраивать процессы автоматизации обновлений и внедрения новых версий.

Технологии и инструменты, такие как SBOM (Software Bill of Materials), играют первостепенную роль в организации этой информации и обеспечении прозрачности состава продуктов. Инструменты для создания, анализа и хранения SBOM начали активно использоваться в последние годы, позволяя компаниям и организациям получать структурированные данные о компонентах и их версиях для последующего анализа и управления. Платформы вроде Reliza Hub и ReARM способствуют накоплению и систематизации этих данных, что существенно облегчает отслеживание комбинаций версий и взаимозависимостей. Помимо сбора информации, актуальным становится отслеживание «температуры» неизвестности — насколько тщательно охвачены все компоненты, и какие остаются скрытыми. В этой области ведется активная работа над разработкой инструментов, которые помогают количественно оценить такие показатели и повысить уровень обнаружения и мониторинга, снижая общий риск.

Еще одним перспективным направлением является создание автоматизированных систем, способных предлагать оптимальные конфигурации компонентов в многомерном пространстве с учетом совместимости и безопасности. Современные инструменты вроде Dependabot и Renovate уже начинают решать задачи автоматического обновления зависимостей, но они пока далеки от совершенных. Путь к полноценным системам будет включать интеграцию глубокого анализа безопасности, совместимости и бизнес-требований, что позволит постоянно поддерживать продукт в максимально безопасном и функционально удовлетворяющем состоянии. Понимание и учет комбинаторного взрыва версий критически важны для разработки надежных систем, способных противостоять постоянно меняющимся угрозам и требованиям рынка. Без четкого управления версиями и контроля состава продуктов становится невозможным не только прогнозирование функциональности, но и анализ уязвимостей.

Особенно это касается современных сложных продуктов с множеством транзитивных зависимостей и сложных инфраструктурных решений. За прошедшие пять лет концепция работы с версиями и их взрывом сильно эволюционировала — от простого управления микросервисами к анализу комплексного состава всей цепочки поставок и взаимодействующих компонентов. Благодаря развитию новых моделей данных, инструментов и подходов к безопасности появилась возможность более детально и системно подходить к решению этой сложной задачи. В перспективе важной задачей остается снижение неопределенности и повышение точности знания о составе продуктов, что позволит не только устранять существующие риски, но и предусматривать потенциальные угрозы благодаря более глубокому аналитическому подходу. С течением времени автоматизация процессов выбора и обновления версий в многомерном пространстве компонентов станет неотъемлемой частью жизненного цикла продукта, обеспечивая баланс между функциональностью, безопасностью и стабильностью.

Таким образом, комбинаторный взрыв версий — это не только вызов, но и возможность для совершенствования систем управления, повышения доверия к продуктам и более ответственного подхода к безопасности в цифровой эпохе.