Современные киберугрозы становятся все более изощренными, используя легитимные системные функции для обхода защиты и кражи ценных данных. Новый вариант банковского трояна Coyote представляет собой яркий пример таких тенденций. Эта вредоносная программа, изначально обнаруженная в 2024 году, активно атакует пользователей в Бразилии, нацеливаясь на широкий спектр финансовых учреждений и криптовалютных бирж. Главная особенность нового варианта Coyote — использование компонента Windows под названием UI Automation (UIA) для извлечения банковских учетных данных, что делает этот троян первым в своем роде, эксплуатирующим именно этот механизм. UI Automation является частью фреймворка Microsoft .

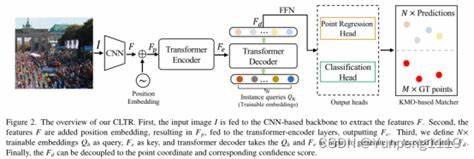

NET и отвечает за предоставление интерфейсов для вспомогательных технологий, таких как программы чтения с экрана и другие инструменты для людей с ограниченными возможностями. По замыслу разработчиков Microsoft, UIA позволяет программам обращаться к элементам пользовательского интерфейса других приложений, анализировать и взаимодействовать с ними. Однако, как показала практика, эта функция может быть легко использована злоумышленниками для нелегальных целей, что и было подтверждено ранее в доказательных концепциях, созданных специалистами в области безопасности. В случае с Coyote трояном, механизм UI Automation используется для чтения вложенных элементов активного окна, таких как адресные строки браузеров и вкладки. Вредоносная программа запускает системный вызов GetForegroundWindow(), чтобы определить, какое окно в данный момент находится на переднем плане.

После этого происходит сравнение заголовка окна c жестко заданным списком целевых веб-адресов банков и криптобирж. Если совпадение найдено, троян переходит к более глубокому анализу интерфейса через UIA, извлекая имена вкладок и строки адресов. Для хакеров это сильное преимущество, поскольку без UI Automation парсинг компонентов другого приложения является сложной и нетривиальной задачей, требующей глубокого понимания архитектуры таргетируемого программного обеспечения. Используя легитимный механизм Windows, Coyote может эффективно обнаруживать и извлекать учетные данные даже тогда, когда пользователь не подключен к интернету, увеличивая вероятность успешной атаки. Кроме применения UI Automation, Coyote также обладает традиционными функциями банковских троянов, включая запись нажатий клавиш, создание скриншотов и установку наложений на экраны входа в системы онлайн-банкинга.

Такой широкий набор возможностей позволяет не только выявлять цели, но и незаметно похищать конфиденциальную информацию, необходимую для доступа к банковским счетам и криптовалютным кошелькам. По информации экспертов компании Akamai, новая версия вредоносного ПО нацелена на 75 различных финансовых институтов, что говорит о расширении сферы его действия. Ранее количество целей составляло 73, что демонстрирует быстрый рост уровня опасности трояна. Основное внимание уделяется бразильскому рынку, что связано с большим числом пользователей онлайн-банкинга и криптовалют в данной стране, а также с частотой использования Windows среди пользователей. Тактика эксплуатации системных функций, подобных UI Automation, сходна с тем, что наблюдается в мобильном секторе, особенно среди вредоносных программ для Android.

Там также широко применяются функции доступности операционной системы для обхода стандартных мер защиты и получения доступа к личным данным жертв. Такой подход позволяет злоумышленникам маскировать свои действия под легитимные процессы, снижая риск обнаружения антивирусным ПО. Для защиты от подобных угроз важно понимать, как именно троян Coyote использует возможности Windows. Обнаружение активного окна и последующий анализ его элементов через UI Automation позволяют вредоносному ПО работать даже в условиях ограниченного сетевого доступа и сохранять эффективность атаки. Это означает, что традиционные методы контроля трафика и базового мониторинга безопасности могут оказаться малоэффективными.

Специалисты советуют пользователям и организациям внимательно относиться к обновлениям безопасности Windows и программного обеспечения, а также внедрять комплексные решения по защите конечных точек. В дополнение к этому необходимо ограничивать использование функций доступности на компьютерах, которые не нуждаются в них, или контролировать доступ к ним с помощью специализированных политик. Анализ поведения приложения и мониторинг необычных вызовов API, таких как GetForegroundWindow() в сочетании с UI Automation, поможет выявлять попытки злоумышленников использовать системные функции в злонамеренных целях. В корпоративных сетях рекомендуется использовать системы обнаружения вторжений и поведенческий анализ для выявления аномалий. В свете появления нового варианта трояна Coyote становится очевидной необходимость постоянного мониторинга не только внешних угроз, но и скрытых возможностей операционной системы, которые могут быть использованы для атаки.

Углубленное понимание механизмов работы Windows помогает создавать более эффективные меры защиты и быстро реагировать на новые методы злоумышленников. В заключение стоит отметить, что использование легитимных функций, таких как UI Automation, злоумышленниками является тревожным сигналом для всего сообщества информационной безопасности. Это подчеркивает важность развития адаптивных стратегий защиты и совершенствования технологий обнаружения угроз, способных распознавать и нейтрализовать атаки нового уровня скрытности и изощренности. Учитывая активность Coyote и его специализацию на финансовом секторе в Бразилии, пользователям рекомендуется соблюдать осторожность при работе с онлайн-банкингом, регулярно проверять компьютеры на наличие вредоносных программ и использовать многофакторную аутентификацию для защиты своих учетных записей.