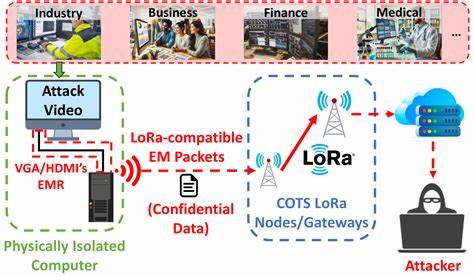

В современном мире кибербезопасность становится ключевым аспектом защиты информации, особенно когда речь идет о сетях с ограниченным доступом и полностью изолированных — так называемых «воздушных зазорах» (air-gapped systems). Несмотря на свою защищенность, такие системы зачастую уязвимы к необычным и инновационным методам перехвата данных. Одним из самых захватывающих и в то же время пугающих примеров является технология TEMPEST-LoRa, разработанная группой исследователей под руководством Xieyang Sun. Данная технология демонстрирует, как обычный видеокабель может быть преобразован в полноценный передатчик радиосигналов стандарта LoRa, открывая новые горизонты для скрытой передачи информации и одновременно поднимая вопросы безопасности. Теория и идея за TEMPEST-LoRa достаточно проста и гениальна одновременно.

Обычно видео- и аудиокабели, такие как HDMI или VGA, не рассматриваются как радиопередающие антенны. Однако, используя особенности энергопотребления интерфейса и модулируя изображение на экране определенным образом, исследователи смогли кодировать цифровые данные в видеофайлы. Эти видео затем проигрываются на экране компьютера, при этом сигнал, проходящий по кабелю к монитору, служит антенным излучателем LoRa-сообщений, которые могут быть приняты специализированным радиомодулем LoRa. Фундаментальная особенность TEMPEST-LoRa заключается в том, что для передачи данных не требуется никакого дополнительного аппаратного конвертера или модема – достаточно программного генератора изображения, воспроизводимого в полноэкранном режиме с разрешением 1080 на 1920 при 60 Гц, что является стандартом для большинства современных дисплеев. Это тот случай, когда видеосигнал выполняет двойную роль – он не только выводит графику на экран, но и служит источником высокочастотных колебаний для передачи радиосвязи.

Экспериментально было подтверждено, что максимальная дальность передачи достигает 81.7 метра при скорости передачи около 21.6 кбит/с. Эти показатели впечатляют, учитывая, что для отправки информации используется простейший и массово доступный кабель. Важным условием работы является обязательное воспроизведение видео в полноэкранном режиме с установленным разрешением.

При этом не требуется включенный экран – достаточно, чтобы видеокарта и кабель функционировали и передавали электрические сигналы даже при выключенном мониторе. Такая возможность потенциально облегчает использование данной технологии в контексте скрытых атак на защищённые системы, например, запуская передачу во время, когда экран неактивен, предотвращая тем самым визуальное обнаружение передачи данных. Стоит отметить, что исследователи, разработавшие TEMPEST-LoRa, являются белыми хакерами и предоставили исходные коды реализации на GitHub под лицензией MIT. Это значит, что технология доступна для академического и исследовательского использования, а также способствует развитию новых методов защиты и пониманию потенциальных уязвимостей в современных системах безопасности. Появление TEMPEST-LoRa расширяет уже известные методы «стелс-передачи» данных с адаптацией традиционных аппаратных средств и инфраструктуры, не предназначенной для связи.

Ранее в хакерской среде имелись примеры использования Ethernet-кабелей в качестве антенн, а также методов передачи данных с помощью шума вентиляторов или светодиодов жестких дисков. Такие методы не просто демонстрируют креативный подход в обход систем безопасности, но и бросают серьезный вызов профессионалам в области информационной защиты. Ключевая проблема, показываемая на примере TEMPEST-LoRa, касается оценки и защиты физических интерфейсов в компьютерных системах. Многие специально изолированные установки в государственных учреждениях, банках или исследовательских центрах строятся на предположении, что кабели, не предназначенные для беспроводной передачи информации, не могут служить каналом утечки. Новый метод опровергает это предположение, показав, что даже стандартные видеоинтерфейсы могут быть тщательно использованы для передачи секретных данных.

Следует обратить внимание и на практическое применение этой технологии с точки зрения угроз безопасности. Во-первых, возможность управления воспроизведением видео на «воздушно зазорной» машине создает риск передачи конфиденциальной информации без непосредственного участия традиционных сетевых контроллеров. Во-вторых, применение TEMPEST-LoRa может затруднить обнаружение попыток утечки, так как приемник LoRa малозаметен и может быть размещен на некотором расстоянии от облучаемого кабеля. Конечно, технология имеет и свои ограничения. Главным из них является относительно низкая скорость передачи по сравнению с современными сетевыми стандартами.

Однако, важно понимать, что главная ценность методов TEMPEST не в пропускной способности, а именно в возможности преодоления изоляции и организации канала связи, где его раньше не существовало вовсе. В условиях, когда допустима передача даже небольших объемов критически важной информации, таких как ключи шифрования, учетные данные или краткие команды, TEMPEST-LoRa представляет собой реальную угрозу. Разработчики TEMPEST-LoRa отмечают, что защититься от подобных методов можно с помощью тщательной экранировки кабелей, установки ферритовых кольцевых фильтров на кабели и контроля воспроизведения видеофайлов в системах с ограниченной безопасностью. К тому же, постоянный мониторинг электромагнитного излучения и появление нестандартных передающих сигналов должен стать обязательной мерой в ситуациях с повышенными требованиями к безопасности. В целом, появление TEMPEST-LoRa можно рассматривать как очередной шаг в развитии концепции TEMPEST-атак – скрытной передачи данных через электромагнитное излучение различных устройств.