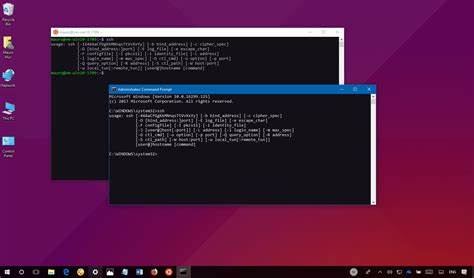

В апреле 2025 года была выпущена новая версия популярного программного обеспечения для удалённого управления серверами – OpenSSH Server 10.0. Этот релиз привнёс несколько значительных изменений в поддерживаемые алгоритмы шифрования, особенно касающиеся методов ключевого обмена. Изменения имеют большое значение для пользователей и администраторов систем, поскольку могут привести к проблемам с совместимостью при попытках подключиться к серверу при помощи устаревших или несовместимых клиентов и библиотек. Разберём подробно, что именно изменилось, как это может повлиять на работу, и каким образом можно эффективно справиться с возникшими сложностями.

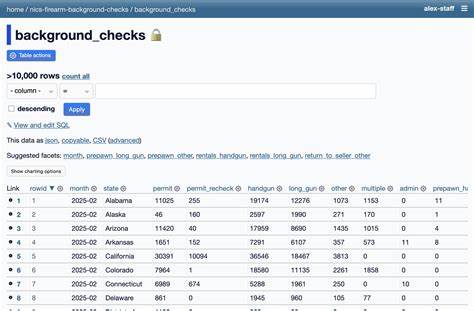

OpenSSH изначально создавался как надёжный и безопасный инструмент для работы по протоколу SSH, использующий современные криптографические методы для защиты каналов связи между клиентом и сервером. Однако с течением времени вместе с развитием безопасности и использованием лучших практик команда разработчиков вынуждена отказаться от старых или ослабленных алгоритмов в целях повышения устойчивости сервера к современным угрозам. В версии 10.0 OpenSSH основные изменения касаются исключения из стандартного набора алгоритмов ключевого обмена (key exchange, KexAlgorithms) некоторых вариаций диффи-геллмановских групп. Ранее среди основных опций были поддержаны алгоритмы diffie-hellman-group1-sha1, diffie-hellman-group14-sha1, diffie-hellman-group-exchange-sha1 и diffie-hellman-group-exchange-sha256.

Однако теперь они по умолчанию отключены из-за их повышенной уязвимости и использования слабых ключей в быстроразвивающихся современных условиях безопасности. Следствием такого изменения стала проблема с подключением многих клиентов, особенно тех, которые либо давно не обновлялись, либо основаны на ограниченных криптографических библиотеках. К примеру, пользователи современных дистрибутивов Linux с rolling release, таких как Archlinux, могут столкнуться с невозможностью установления SSH-сессии к своим серверам, обновлённым до OpenSSH версии 10.0. Аналогично, некоторые популярные Android-приложения для работы с файлами, например Solid Explorer Filemanager, перестают корректно подключаться к таким серверам, выдавая ошибку, связанную с несовпадением алгоритмов ключевого обмена.

Суть ошибки в сообщениях журнала sshd обычно выглядит примерно так: "Unable to negotiate with X.X.X.X port XXXX: no matching key exchange method found. Their offer: diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group14-sha256,diffie-hellman-group1-sha1 [preauth]".

Это однозначно указывает на то, что клиент предлагает алгоритмы, которые сервер больше не принимает по умолчанию. Возникает дилемма, как обеспечить стабильную работу сервисов и удобство пользователей, не снижая уровень безопасности сервера. В первую очередь, администраторы могут проверить файл конфигурации sshd_config, чтобы расширить список поддерживаемых алгоритмов ключевого обмена, добавив старые опции, необходимые клиенту. Например, можно внести строку KexAlgorithms +diffie-hellman-group14-sha256, которая явно разрешит использование одного из отключённых по умолчанию алгоритмов. Такая мера позволит быстро устранить проблему с подключениями, не дожидаясь обновлений устаревших клиентов.

При этом важно понимать, что это временное решение, и со временем следует настраивать обновление клиентов и библиотек, чтобы они поддерживали современные алгоритмы. Для того, чтобы узнать, какие ключевые обменные алгоритмы поддерживает установленный OpenSSH-сервер, можно использовать команду ssh -Q KexAlgorithms. Это позволит составить представление о действительном перечне и подобрать оптимальный набор для совместимости без излишнего ослабления безопасности. Кроме того, стоит уделить внимание возможности перехода на более новые и надёжные алгоритмы, такие как алгоритмы на основе ECDH (эллиптические кривые Диффи-Хеллмана) и другие современные методы, получившие поддержку в последних версиях OpenSSH. Данное обновление коснулось не только отдельных дистрибутивов Linux, но также повлияло на экосистемы клиентских приложений, используемых на разных платформах.

В результате администраторы оказались перед необходимостью проводить аудит списков разрешённых алгоритмов, анализа логов серверов и возможной корректировки конфигураций. Учитывая растущие требования безопасности и всё более сложные атаки на криптографические протоколы, отказ от устаревших методов в OpenSSH 10.0 представляется объективно оправданным и долгожданным шагом. Однако важно грамотно управлять совместимостью и информировать пользователей и DevOps-команды по вопросам обновления и поддержки клиентов. В индивидуальных случаях, например, при работе с закрытыми корпоративными приложениями или специфичным ПО без регулярных обновлений, администратору может понадобиться временно разрешить использование старых алгоритмов, заранее оценив риски.

Для корпоративных и серверных сред рекомендуется планировать переход на обновлённые клиенты, поддерживающие современные алгоритмы, что станет лучшей практикой с точки зрения соблюдения стандартов безопасности и соответствия требованиям информационной безопасности. В целом релиз OpenSSH 10.0 подчёркивает важность баланса между безопасностью и совместимостью. Обновление криптографических компонентов необходимо для предотвращения потенциальных векторов атак, но при этом нужно сохранять возможность стабильного взаимодействия с клиентами разных поколений. Подход к настройке SSH-доступа должен включать мониторинг журналов, тестирование конфигураций и своевременное обновление инфраструктуры.

Для системных администраторов и специалистов по безопасности крайне полезно иметь чёткое понимание текущего состояния поддерживаемых алгоритмов и процесса их настройки. Обеспечение конфигурационной гибкости и подготовка к обновлениям позволят минимизировать перебои в работе сервисов и повысить защиту серверов от современных угроз. В заключение, OpenSSH 10.0 становится вехой для сообществ, работающих с удалённым доступом и безопасной передачей данных. Постоянное развитие криптографии и внедрение новых стандартов – обязательный процесс, поддерживающий доверие к используемым инструментам.

При правильном подходе обновление сервера не только устранит старые уязвимости, но и повысит общий уровень безопасности вашей IT-инфраструктуры. Рассмотренные в материале советы и рекомендации помогут справиться с возможными проблемами совместимости и обеспечат комфортный переход на новую версию OpenSSH без потери функциональности и надежности.