Современные технологии, обеспечивающие хранение криптовалют, порой оказываются уязвимы перед лицом изощрённых мошеннических схем. Аппаратные кошельки Trezor, которые считаются одними из самых безопасных на рынке, недавно стали жертвами сложной фишинговой кампании, направленной на кражу криптоактивов их пользователей. Данная ситуация подчёркивает, что даже самые современные решения не могут полностью исключить риск хищения средств, если злоумышленники используют умные социальные инженеринговые приёмы и эксплуатируют уязвимости в инфраструктуре доставки информации. Как произошло заражение и что стоит знать обо всех нюансах этой угрозы — далее в обзоре. Основой успешной фишинговой кампании стал доступ мошенников к базе адресов электронной почты клиентов Trezor.

Компания Trezor для распространения информации своим пользователям применяет сервис MailChimp — популярную платформу для массовых рассылок. К сожалению, в данном случае была скомпрометирована именно эта сторонняя служба, что открыло злоумышленникам доступ к отправке адресованной корреспонденции только существующим пользователям Trezor. Такой точечный доступ позволил преступникам нарастить доверие потенциальных жертв, поскольку сообщения приходили якобы от официального источника и адресов, которые пользователи уже привыкли получать. Фишинговое письмо выглядело максимально достоверно и сообщало о серьёзном инциденте безопасности на стороне Trezor. В письме была рекомендация срочно загрузить «новую версию» официального программного обеспечения Trezor Suite, которая поможет обезопасить активы и обновить PIN-код для аппаратного кошелька.

Такой сценарий, ориентированный на чувство срочности и тревоги пользователей, применял классические психологические триггеры социальных инженерий. Письмо содержало живые ссылки, ведущие на мошеннический сайт, внешне практически неотличимый от настоящего. Внимательный пользователь, навигирующий на мошеннический ресурс, мог заметить очень тонкую, но ключевую ошибку мошенников — небольшой диакритический знак под буквой "е" в доменном имени suite.trẹzor.com.

Визуально адрес выглядел правильно, однако использование символов Unicode вместо стандартных букв — это техническая уловка, давно известная специалистам как «фишинг с подменой символов». Настоящий сайт Trezor имеет домен suite.trezor.io, поэтому разница в адресе должна насторожить и послужить поводом для проверки подлинности ресурса. Разработчики фишингового сайта пошли ещё дальше, предоставив на поддельном портале варианты загрузки программного обеспечения для трех основных операционных систем: Windows, Linux и macOS.

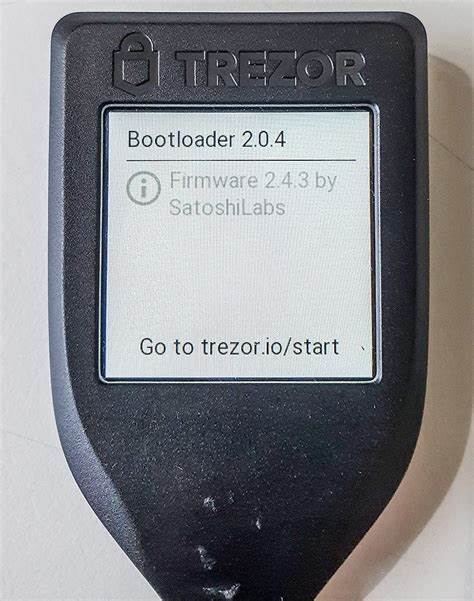

Для повышения уровня доверия мошенники выпустили вредоносное приложение, которое при запуске имитировало вид и функциональность легитимного Trezor Suite. Программа даже показывала предупреждающий баннер о недавних фишинговых атаках, что служило своеобразным «инструментом убеждения» пользователей, укрепляя ощущение безопасности. Анализ подписанного сертификата от приложения выявил, что оно было подписано не знакомой фирмой SatoshiLabs, а неизвестной компанией под названием Neodym Oy, которая предположительно была скомпрометирована. Это ещё один признак мошенничества, который сложно обнаружить без специальных знаний и инструментов. Несмотря на это, реализовать подобное поддельное приложение было относительно просто, так как исходный код Trezor Suite является открытым и доступен в сети.

Главная опасность развернулась при подключении аппаратного кошелька к фальшивому приложению. Пользователя просили ввести свою секретную восстановительную фразу — ту самую последовательность слов, которая обеспечивает полный доступ к кошельку. В реальности ввод этой информации в стороннее ПО ставил криптоактивы под контроль мошенников, которые могли моментально вывести средства. Жертвы, доверившиеся фишинговому ПО, фактически передавали контроль над своими активами напрямую преступникам. Эксперты подчёркивают, что ключевым моментом защиты в подобных ситуациях всегда остается бдительность.

Никогда нельзя скачивать программное обеспечение по ссылкам из писем, даже если они выглядят официальными, особенно если речь идёт о финансовых приложениях и криптовалюте. Только официальный сайт разработчика заслуживает доверия, и лучше всего заранее занести его адрес в закладки браузера. Ещё один востребованный совет — никогда не вводить восстановительные фразы в приложение или на сайт. Аппаратные кошельки созданы, чтобы секретные данные оставались лишь в настоящем устройстве и не передавались в онлайн или сторонние программы. Отказ от этого принципа почти гарантированно приведёт к потерям.

Важна и организация собственной цифровой гигиены. Для подписок на рассылки различных компаний рекомендуется использовать разные электронные адреса. Такой подход помогает быстро выявить источник возможных утечек и обслуживать риски, минимизируя вероятность масштабных компрометаций. Компания Trezor отреагировала оперативно, разместив оповещения, и даже воспользовалась ситуацией, чтобы изменить содержимое баннера на мошенническом приложении — теперь оно предупреждает пользователя о том, что программа является поддельной и нужно немедленно выйти из неё. Хоть это и не полноценное решение проблемы, такой ход демонстрирует изобретательность и внимание к деталям в критических моментах.

Кроме того, постоянно действуют рекомендации по регулярному обновлению операционных систем и антивирусного программного обеспечения, чтобы предотвратить угрозы на уровне компьютера — ведь вредоносы с функциями похищения криптовалюты неустанно развиваются и становятся всё более изощрёнными. Фишинговая атака на пользователей Trezor стала ещё одним напоминанием о том, что безопасность в цифровом мире — это не только мощные инструменты, но и грамотное поведение каждого пользователя. Настойчивость и знание основных правил помогут избежать финансовых потерь и сохранить контроль над собственными цифровыми активами в быстро меняющейся и порой опасной среде криптовалют.

![The Web Will Live Again [video]](/images/2C1907ED-6DD6-4CCD-A0A7-602905CF1839)