В конце 2023 года специалисты компании Raelize начали исследовать безопасность Google Nest Wifi Pro, одного из самых популярных роутеров на рынке, который использует чип Qualcomm IPQ5018. Помимо классического анализа программного обеспечения и поиска уязвимостей, внимание было уделено возможности аппаратного вмешательства с помощью электромагнитных (EM) глитчей, что позволяет вызывать сбои напрямую в процессорных цепях. Такое глубокое исследование выходит за рамки стандартного анализа и существенно расширяет понимание уязвимостей встроенных систем. Исследование было основано на возможности выполнения произвольного кода внутри операционной системы Android, что стало возможным благодаря использованию выявленной уязвимости обхода Secure Boot (CVE-2024-22013). Получение root-доступа и возможность загрузки собственных модулей ядра позволили провести более точечный тест аппаратных сбоев.

В частности, была изменена конфигурация init.rc для отключения защиты, запрещающей загрузку модулей ядра во время работы. Главная цель проведенного теста – оценить восприимчивость SoC Qualcomm IPQ5018 к электромагнитным инъекциям ошибок. Для этого была разработана специализированная Linux kernel-модуль, который запускает специфический программный цикл увеличения значения внутри процессора. В процессе работы кода в регистре r7 выполнялось тысяча увеличений, при этом EM-глитчи были нацелены именно на фазы выполнения команд сложения для выявления ошибок изменения инструкций.

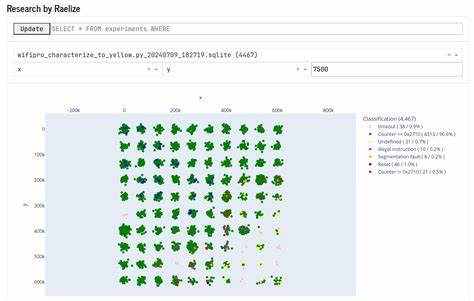

Использование EMFI (Electromagnetic Fault Injection) требует высокой точности во временных и пространственных параметрах. Для этого была применена высокоточная аппаратная платформа Keysight, включающая генератор импульсов, двухосевой XYZ-манипулятор и специализированный зонд для подачи электромагнитного воздействия прямо на поверхность чипа. Интересным элементом является использование триггерного сигнала с GPIO, взятого с кнопки аппаратного сброса, что позволило идеально синхронизировать время подачи глитча с этапами выполнения тестового сценария. Проводилось масштабное сканирование поверхности чипа по сетке 10 x 10 с десятками повторов на каждой точке, с варьированием мощности воздействия в диапазоне от 10% до 100%. Результаты экспериментов показали наличие множества зон на кристалле, где присутствовали проявления сбоев: значение счетчика в регистре отклонялось от эталонного 10 000.

Отмечались изменения в меньшую или большую сторону, а также случаи возникновения значений, указывающих на чтение данных из оперативной памяти DDR или неизвестных адресов, что свидетельствует о серьезной коррупции инструкций и операндов. Данные отклонения можно трактовать как классические эффекты EMFI – пропуск инструкций, подмена операндов и даже сдвиг адресов, что в конечном итоге открывает возможности для атак на аппаратном уровне, минуя традиционные программные барьеры. Именно на этом этапе понятно, что устройство подвержено целому спектру неожиданных сбоев, которые невозможно устранить обычными патчами на уровне прошивки, так как корень проблемы кроется прямо в аппаратной архитектуре чипа. Стоит отметить, что процедура полного тестирования сопряжена с техническими сложностями, включая необходимость многократных перезагрузок устройства для возврата к предсказуемому состоянию. Для этого использовались аппаратные реле, управляющее питанием устройства из удаленного источника, что позволяло минимизировать человеческий фактор и обеспечивать стабильность экспериментов.

Дополнительно была реализована оптимизация загрузочного процесса с выключением всех, кроме одного ядра CPU, и запуском root-shell на максимально ранних стадиях старта системы, что позволяло сократить время между загрузками и повыcить эффективность тестирования. В результате ряда проведенных испытаний Raelize подтвердили, что Qualcomm IPQ5018 действительно обладает аппаратной уязвимостью, которую можно успешно эксплуатировать через EMFI. Такие результаты стали отправной точкой для дальнейших исследований, направленных на изучение воздействия подобных сбоев на более высокие уровни системы безопасности, включая последовательный уровень EL3, в котором выполняется Secure Monitor – наивысший привилегированный режим процессора ARM. Еще одним важным моментом является то, что выявленные программные уязвимости в низкоуровневом ПО устройства, несмотря на их потенциальную опасность, до настоящего времени не попали в ежемесячные бюллетени Google и Qualcomm. Это подчеркивает значение аппаратных исследований, которые способны раскрыть новый класс угроз помимо классических программных атак.

Данное исследование демонстрирует высокую степень профессионализма и инновационной методологии в области аппаратной безопасности. Оно раскрывает насколько современные IoT-устройства, даже от таких крупных производителей как Google, подвержены внедрению сбоев на физическом уровне. Это вызывает насущный вопрос о необходимости комплексного подхода к безопасности, объединяющего защиту как на программном, так и на аппаратном уровне. Полученные результаты также поднимают актуальную тему векторного анализа рисков для пользователей и организаций, применяющих Google Nest Wifi Pro. Поскольку аппаратные уязвимости не поддаются исправлению посредством обычных обновлений ПО, они требуют пересмотра архитектурных решений и практик эксплуатации устройств, включающих возможность аппаратной защиты или ограничения доступа к физическому окружению устройств.

Raelize не только провели исследование и написали детальную серию публикаций, но также предложили профессиональные услуги по обучению и консультированию по тематике аппаратных атак и безопасности IoT, что может быть бесценным ресурсом для специалистов, желающих углубиться в эту сложную, но критически важную область. Подводя итог, можно сказать, что эксперимент с EM-глитчингом Google Nest Wifi Pro не только раскрывает аппаратные уязвимости конкретного чипа, но и служит отправной точкой для дальнейших исследований атак на Secure Monitor и другие критические компоненты, что потенциально может привести к полному контролю над устройством на уровне EL3. Внимание к таким угрозам и своевременная их идентификация должны стать приоритетом для всех экспертов в области информационной безопасности, работающих с современными аппаратными платформами современного IoT.