Современная киберпреступность приобретает все более изощренные формы, особенно в области криптовалют и блокчейн-технологий. Одним из наиболее примечательных последних примеров становится новая схема мошенничества, связанная с Северной Кореей, которая использует фальшивые предложения о работе, чтобы проникать в криптосообщество и красть активы. Эта тактика, впервые выявленная в середине 2025 года, представляет собой сложную операцию с применением искусственного интеллекта, глубоких подделок и многоуровневого вредоносного программного обеспечения. Она ставит под угрозу не только отдельных разработчиков, но и всю инфраструктуру Web3 и децентрализованных финансов (DeFi). Северная Корея, несмотря на международные санкции и давление со стороны правоохранительных органов, сумела адаптироваться и выстроить масштабную кибершпионскую и мошенническую кампанию, используя новейшие технологии и социальную инженерию.

Центральным элементом новой схемы является использование фальшивых профилей и компаний в профессиональной сети LinkedIn, где продвинутые хакеры маскируются под рекрутеров и представителей уважаемых фирм из криптоотрасли. Внимательно подобранные вакансии привлекают внимание разработчиков Web3, а пригласительные на собеседования оказываются не просто ссылками на Zoom, а сложными имитациями с применением deepfake-технологий. В таких интервью кандидаты сталкиваются с кажущимися легитимными выполнением техническими заданиями или просьбами запустить специальные файлы, которые на деле оказываются вредоносным ПО. Используемый в атаке вирус, получивший название BeaverTail, распространяется кроссплатформенно и способен похищать ключи seed, доступы к криптокошелькам, репозиториям GitHub, а также извлекать конфиденциальную информацию из браузерных расширений MetaMask и Phantom. Это позволяет преступникам получить полный контроль над цифровыми активами жертв.

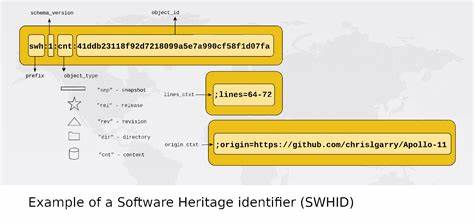

Сложность и модулярность вредоносного ПО дает возможность адаптировать его под разные системы и инструменты, а также быстро обновлять, что усложняет защиту и обнаружение. Кампании, связанные с такой тактикой, ведут несколько одиозных группировок, из которых особо выделяется BlueNoroff — подразделение известной северокорейской хакерской группы Lazarus Group. С 2017 года различные атаки этого коллектива привели к краже криптовалюты на сумму более 1,5 миллиарда долларов. Среди громких преступлений известен взлом Ronin/Axie Infinity и добыча средств на нескольких сотнях миллионов долларов в других кейсах. При этом украденные активы тщательно отмываются через миксеры, такие как Tornado Cash и Sinbad, превращая следы транзакций в практически необнаружимый цифровой след, что позволяет финансировать военные и ядерные программы Пхеньяна.

Особое внимание в подобных атаках уделяется не случайным пользователям, а узкому кругу профессионалов, обладающих доступом к критическим частям инфраструктуры блокчейн-проектов. В условиях дефицита опытных разработчиков Web3, каждый такой специалист, имеющий права изменения кода или управления смарт-контрактами, представляет огромную ценность. Потеря контроля над их аккаунтами и ключами может привести к катастрофическим последствиям для экосистем в целом. В условиях современной экономики, где много работы переходит в цифровой формат и доверие строится на виртуальных взаимодействиях, социальная инженерия становится еще более действенным инструментом. Мошенники создают целые фантомные компании с официальными сайтами и юридической регистрацией в США, что позволяет без проблем пройти первые этапы проверки безопасности HR-специалистами.

Эти компании настолько убедительны, что жертвы даже не подозревают о подвохе до того момента, когда запускают зараженные скрипты или программы. Особое коварство состоит в том, что пострадавшие часто сами устанавливают вредоносный код, думать, что помогают потенциальному работодателю. Правоохранительные органы отреагировали на угрозу, начав масштабные операции по изъятию доменных имен таких фиктивных организаций и возвращению похищенных средств. ФБР в апреле 2025 года, например, арестовало домен BlockNovas, одной из ключевых фальшивых компаний в цепочке мошенничества. Госдепартамент США и Министерство юстиции также конфисковали значительные объемы криптовалюты, связанные с этими атаками, демонстрируя высокую активность в борьбе с Северной Кореей в цифровой сфере.

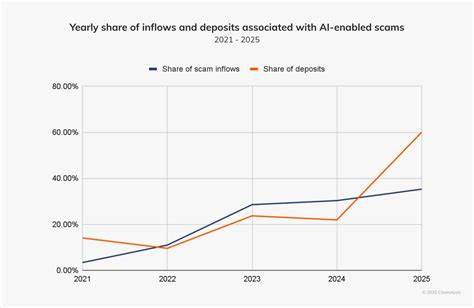

Несмотря на эти меры, режим в Пхеньяне продолжает совершенствовать свои методы, используя возможности генеративного искусственного интеллекта и deepfake-технологий для создания еще более достоверных видеокоммуникаций и фальшивых профилей. Это создает опасность, что с каждым днем становится все сложнее различить реального собеседника от мошенника, что повышает риски для специалистов отрасли. Объем ущерба, нанесенного криптоиндустрии за последние годы, вызывает серьезную обеспокоенность. В 2024 году, по оценкам аналитиков CryptoSlate, Северная Корея была причастна к краже более 1,3 миллиарда долларов из 47 известных хакерских атак, что составляет свыше 60% всех украденных за год криптовалютных средств. Многочисленные крупные взломы, включая взлом японской платформы DMM Bitcoin на $305 миллионов и рекордный эксплойт Bybit на $1,5 миллиарда в начале 2025 года, также связаны с известными северокорейскими группировками.

Сегодня в сети появляется все больше информации о том, что Северная Корея применяет комбинированный подход, когда через фальшивые IT-компании и профили она не только крадет криптоактивы, но и устанавливает долгосрочные отношения с компаниями для вымогательства и шантажа. Такие тройные угрозы, как называют их исследователи Microsoft, существенно повышают опасность и непредсказуемость атак. Для разработчиков и компаний, работающих в сфере Web3 и DeFi, крайне важно повышать осведомленность о подобных угрозах, применять многослойные меры безопасности и тщательно проверять все предложения работы и собеседования. В эпоху, когда доверие — ключевая валюта удаленной работы, необходимо сочетать технические средства защиты с здравым смыслом и внимательностью. Таким образом, новая волна мошенничества Северной Кореи является призывом к криптосообществу к максимально серьезному отношению к вопросам кибербезопасности и непрерывному усовершенствованию методов защиты.

Только совместными усилиями профессионалов, правоохранителей и организаций можно снизить риски, сохранив при этом инновационный потенциал и рост индустрии в целом.