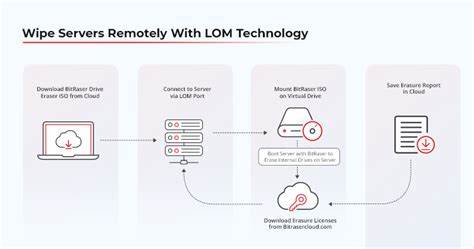

В современном цифровом мире управление серверами приобретает всё большую значимость и сложность. Особенно актуальной становится задача безопасного удаления данных с серверов, которые находятся в удалённых дата-центрах или арендуемых облачных платформах, когда физический доступ к оборудованию невозможно получить. Для системных администраторов и специалистов по безопасности важно уметь не только управлять серверами издалека, но и иметь возможность гарантированно стереть конфиденциальную информацию при необходимости, даже если площадка не предоставляет привычных инструментов удалённого администрирования. Рассмотрим, как можно эффективно и надёжно организовать удалённое стирание сервера через SSH, при этом сведя к минимуму риски и исключив ошибки. Причины удалённого удаления данных с сервера бывают разными и не всегда приятными.

Иногда техника может иметь аппаратные неисправности, такие как поломка видеокарты, отказ KVM-консоли или удалённого последовательного порта, из-за чего физический доступ к оборудованию становится невозможен. В других случаях бывает, что пользователь потерял доступ к серверу — например, в дата-центре была приостановлена поддержка или клиент перестал платить за аренду, а доступ физически заблокирован. Также бывают ситуации с недобросовестными заказчиками или клиентами, которые не возвращаются в контакт и не дают возможности забрать или удалить свои данные традиционными методами. Плюс ко всему популярность облачных сервисов нередко сопряжена с ограниченным управлением экземплярами — минимальная удалённая консоль, недостаточный доступ к системным снимкам или невозможность загрузить аварийный образ. Все эти обстоятельства требуют уметь решать задачу удаления данных только по SSH.

Основная сложность удалённого стирания в том, что процедуры, подобные перезаписи диска рандомными данными, могут нарушить работу работающих служб и вывести сервер из строя ещё до завершения операции. Особенно непросто выполнять такую работу по SSH, когда удалённый доступ опирается на файловую систему, которая в процессе удаления постепенно разрушается. Операция не допускает ошибок и не предусматривает возврата, и единственное место, где гарантированно сохраняются необходимые инструменты — это оперативная память. В Linux система активно использует кеширование, загружая команды и необходимые библиотеки в RAM. Если правильно подготовиться, скопировав нужные утилиты в оперативную память, можно продолжать управлять сервером даже в условиях постепенного уничтожения дисковых данных.

Для этой цели подойдёт виртуальный файловый каталог /dev/shm — он представляет собой раздел, полностью расположенный в ОЗУ и не зависит от диска. Чтобы повысить шансы на успешное выполнение операций, рекомендуется заранее скопировать туда все критично важные инструменты, такие как shred или echo, а также любую другую утилиту, которая может понадобится для безопасного завершения работы. Если позволяет память, можно поместить в /dev/shm копии каталогов /bin, /sbin и /lib. Дополнительно монтируется второй экземпляр виртуальной файловой системы /proc в подкаталог /dev/shm/proc. Это обеспечивает доступ к системным файловым интерфейсам, даже если корневая файловая система уже будет недоступна после удаления данных.

Важный момент — перейти в каталог /dev/shm, чтобы текущая рабочая директория была в RAM и не зависела от диска. Затем нужно максимально размонтировать все несистемные разделы и остановить RAID-массивы, если таковые используются. При использовании программного RAID разумно удалять диски из массива по одному, шредить их отдельно, чтобы исключить помехи и ошибочные данные. Этот подход помогает надёжно стереть информацию с каждого устройства последовательно. Ключевой командой является shred с параметрами, которые задают количество проходов перезаписи случайными данными, завершающего обнуления и подробного вывода прогресса.

Например, shred -n2 -z -v /dev/sda запустит процесс с двумя циклами случайной записи и финальным обнулением, благодаря чему диск будет выглядеть полностью очищенным от предыдущих данных. Количество проходов можно настраивать в зависимости от требований к безопасности: больше покрытий — выше уверенность в невозможности восстановления данных, но дольше занимает процесс. После завершения перезаписи системы базовые команды командной строки могут перестать работать, и удалённый терминал окажется в своём роде «тюрьмой», расположенной в /dev/shm. Обычные утилиты, расположенные на диске, будут недоступны, поэтому завершить работу сервера стандартными средствами уже не получится. Для отключения или перезагрузки необходимо обратиться к интерфейсу ядра через /proc, который, будучи виртуальной файловой системой в оперативной памяти, останется доступен.

Для отключения системы через SSH используется включение системного вызова sysrq и отправка команды через специальный интерфейс техподдержки ядра. Команда echo 1 > /proc/sys/kernel/sysrq активирует поддержку интерфейса, а echo o > /proc/sysrq-trigger инициирует безопасное завершение работы с выключением питания. Если требуется перезагрузить машину, достаточно вместо него отправить echo b > /proc/sysrq-trigger — это запустит немедленную перезагрузку без синхронизации дисков. Важный интересный факт — команда echo встроена в оболочку bash как внутренняя функция, поэтому её выполнение не зависит от наличия бинарного файла на жестком диске. Это позволяет без риска использовать echo для управления системой, даже если флеш-образ уже разрушен.

Аналогично можно использовать и другие встроенные утилиты, если заранее позаботиться о переносе необходимых инструментов в оперативную память. Несмотря на всю сложность и риск, освоение процедуры удалённого стирания сервера через SSH открывает новые горизонты в управлении инфраструктурой. Это позволяет уверенно контролировать безопасность информации, даже если нет физического доступа к оборудованию или ограничены административные средства. В случае утери контроля над сервером, непредвиденных ситуаций с провайдерами или аппаратных сбоев, у системного администратора есть надёжный способ защитить данные от попадания в чужие руки. Рекомендуется перед практической реализацией тщательно протестировать всю последовательность действий в тестовой среде или виртуальной машине.

Это позволяет проверить совместимость команд, понять, какие команды остаются доступными в условиях разрушенной файловой системы, и избежать неприятных последствий на боевых серверах. Общая идея данной техники базируется на глубоком понимании работы системы Linux, взаимодействия с ядром и особенностей файловых систем. Использование кэширования в RAM и виртуальных файловых систем даёт возможность реализовывать задачи, которые кажутся невозможными традиционными методами. Это подтверждает роль Linux как мощного инструмента для специалистов, которым важно владеть полным контролем над своими системами, независимо от внешних условий и ограничений. Удалённое стирание сервера – это не только гарантия конфиденциальности и безопасности, но и часть профессионального арсенала современных администраторов, позволяющая сохранить контроль в самых сложных ситуациях.

Освоение и применение таких методик требует опыта и аккуратности, однако даёт весомые преимущества в управлении и защите данных в эпоху удалённой работы и облачных технологий.