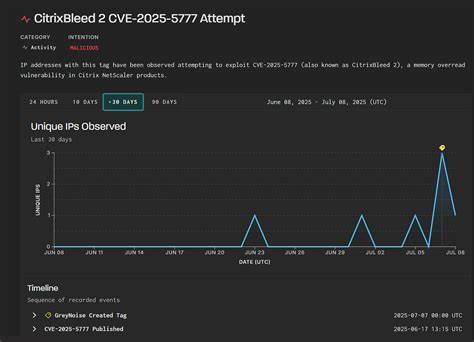

Уязвимости в продуктах, обеспечивающих удалённый доступ и управление корпоративными сетями, всегда вызывают повышенное внимание специалистов по информационной безопасности. Одной из таких серьёзных проблем стала уязвимость с идентификатором CVE-2025-5777, получившая в народе название CitrixBleed 2. Эта проблема связана с продуктами Citrix NetScaler ADC и Gateway, и её значение трудно переоценить, так как она может привести к утечке чувствительной информации и скомпрометировать работу целых организаций. История обнаружения уязвимости корнями уходит в июнь 2025 года, когда компания Citrix выпустила официальное предупреждение о нескольких критичных уязвимостях, среди которых оказалась и CVE-2025-5777. Основные поражённые версии включали NetScaler ADC и Gateway 14.

1 до 14.1-43.56, 13.1 до 13.1-58.

32, а также некоторые FIPS и NDcPP сборки. Важно подчеркнуть, что CVE-2025-5777 часто связывают с предыдущей серьёзной уязвимостью CVE-2023-4966, известной как CitrixBleed, однако представители Citrix уверяют, что между этими проблемами нет прямой связи. Независимые исследовательские компании, напротив, отмечают сходства как в эффектах эксплуатации, так и в технических деталях. При детальном рассмотрении CVE-2025-5777 становится понятно, что она носит характер утечки памяти, позволяя злоумышленникам получить доступ к произвольным областям памяти устройства. Это возможно из-за неправильной обработки входящих HTTP-запросов, а именно в механизме разбора формы аутентификации на конечной точке /p/u/doAuthentication.

do. Несмотря на то что данный интерфейс предназначен для проверки логинов, уязвимость заключается в том, что данные, введённые пользователем, отражаются в ответе сервера независимо от корректности аутентификационной формы. Исследователи обнаружили, что при отсутствии некоторых параметров формы создаётся структура, ссылающаяся на соседние участки памяти, которые не очищаются должным образом. Это позволяет извлечь до 127 байт произвольных данных, которые могут содержать секретные сессионные токены, учётные записи и даже пароли. Особую опасность представляет возможность раскрытия сессионных токенов администратора с именем «nsroot», обладающего максимальными привилегиями для управления NetScaler.

Таким образом, злоумышленник может перехватывать сессии и получать полный контроль над устройством. Эта уязвимость получила название CitrixBleed 2 в связи с определённым сходством по механизму утечки памяти с первой версией CVE-2023-4966. Однако отличие заключается в том, что в новой версии производитель более активно внедрил меры очистки буферов и память, связанные с HTTP-запросами, что усложняет эксплуатацию. Тем не менее, некоторые исследователи заявили, что им удалось создать рабочий эксплойт, позволивший провернуть атаку в экспериментальных условиях, что вызывает тревогу у ИТ-специалистов, ответственных за безопасность. Дополнительным фактором сложности стало то, что помимо CVE-2025-5777 Citrix также представила CVE-2025-6543, ответственной за коррумпирование памяти и вызывающей критичные сбои или возможность выполнения произвольного кода.

Несмотря на то что эксплуатация CVE-2025-6543 подтверждена в дикой природе и включена в каталог известных эксплуатируемых уязвимостей CISA, тактика и техническая природа CVE-2025-5777 остаётся менее понятной, вызывая путаницу у специалистов. Анализ технических изменений в бинарном файле nsppe (NetScaler Packet Parsing Engine), отвечающем за обработку пакетов и взаимодействие с Gateway, показал внедрение большого количества очисток памяти, в частности с нулями очищаются буферы, которые хранят HTTP-запросы. Однако, именно ошибочная обработка параметров аутентификации приводит к тому, что некоторые значения, которые должны были быть очищены, остаются и отражаются обратно в ответе, что породило возможность к утечке информации. Интересно, что данная уязвимость затрагивает не только обычных пользователей, но и административные интерфейсы, открывая путь к потенциальному краже админских учётных данных. Важно отметить, что организациям, использующим соответствующие версии NetScaler, рекомендуется не только своевременно установить патчи, но и активно мониторить аудиты сессий.

Признаками того, что сессии могут быть скомпрометированы, считаются случаи одновременного использования сессии из разных IP-адресов. Для проверки активных сессий можно использовать встроенные WebUI инструменты, а также CLI команды, такие как show sessions, что позволит своевременно выявлять подозрительные активности. При подозрении на компрометацию необходимо уделять внимание логам, где могут проявляться записи с непечатными символами, что косвенно указывает на утечку памяти. Также стоит проверять журналы соединений ICA и PCoIP, которые могли использоваться злоумышленниками для эксплуатации уязвимости. Практика анализа конфигурации устройства с помощью diffs между текущими и бэкап-снимками поможет обнаружить добавление несанкционированных администрато-ров или изменение настроек, направленных на закрепление контроля в системе.

Опыт эксплуатации предыдущей версии CitrixBleed показал, что после взлома сети злоумышленники нередко создают скрытые учётные записи, накладывают бекдоры, а также устанавливают удалённые утилиты для сохранения доступа. Эти действия могут управленияться из командной строки или через изменённые конфигурационные файлы. Понимание этих приёмов поможет быстрее реагировать на инциденты и принимать меры по искоренению посторонних элементов. В условиях текущей информационной обстановки, когда производители ПО выпускают ограниченные детали о критических уязвимостях, аналитика на основе нескольких источников становится особенно важной. Отсутствие детальных технических описаний заставляет специалистов полагаться на собственные исследования и опыт сообщества.

В конечном итоге, своевременное обновление программного обеспечения, внедрение продвинутого мониторинга и следование рекомендациям по безопасности остаются ключевыми способами уменьшить риски атаки. Кроме того, наблюдается тренд на активное внедрение автоматизированных решений для выявления уязвимостей и имитации атак — так называемых внутренних пентестов. Использование таких систем, как NodeZero, позволяет организациям заранее получить данные о потенциальных слабых местах, которые могут быть обнаружены злоумышленниками. Это является проактивным шагом, направленным на укрепление киберзащиты. Для ИТ-экспертов и команд оперативного реагирования важно всегда держать руку на пульсе и регулярно сверять текущие настройки оборудования и приложений с эталонными нормативными базами.

В частности, применение системных команд для анализа сессий, отслеживание нестандартных логов, сопоставление конфигураций, а также проведение глубокого анализа с использованием сетевых и системных данных предоставляют необходимую видимость для раннего выявления инцидентов. Выводы из изучения CVE-2025-5777 показывают, что уязвимости памяти и ошибки обработки HTTP-параметров остаются серьёзной проблемой в сложных сетевых продуктах. При этом недостаток официальных подробных данных усложняет задачу защиты. В таком контексте знание технических особенностей эксплуатации, меры предотвращения и признаки компрометации становятся исключительно ценными для организаций. В будущем важно, чтобы разработчики программного обеспечения и поставщики решений по безопасности уделяли больше внимания открытости и детализации при публикации предупредительных бюллетеней.

Это позволит конечным пользователям лучше понять масштабы угроз, оперативно реагировать и минимизировать потенциальные потери. Таким образом, CVE-2025-5777, или CitrixBleed 2, представляет собой серьёзный вызов для защиты корпоративных сетей и требует комплексного подхода как к технической реализации патчей, так и к непрерывному мониторингу безопасности. Только благодаря постоянному вниманию к обновлениям, правильному анализу логов и усилению контроля сессий можно сохранить надёжность и безопасность своих информационных систем.