Отражённые уязвимости когда-то представляли серьёзную угрозу для безопасности пользователей Windows, будучи популярным вектором атак, который злоумышленники активно эксплуатировали для получения удалённого доступа и повышения привилегий на устройствах. Особенно в эпоху ранних версий Windows, таких как NT, XP и Windows 7, простота реализации системных парсеров, уязвимости сетевых стеков и недостаточная защита ядра операционной системы создавали благодатную почву для подобных эксплойтов. В данной статье разбирается исторический контекст отражённых уязвимостей, методы их эксплуатации, а также описывается, как технологический прогресс и внедрение многоуровневой защиты в Windows Defender позволили кардинально улучшить безопасность современных систем Windows и практически избавиться от подобных угроз. В основе отражённых уязвимостей лежит неправильная обработка пользовательских данных, которые вводятся или передаются системе. Такая ошибка приводила к непредвиденному поведению программ, включая аварийные завершения работы или выполнение вредоносного кода.

В ранних версиях Windows безопасность часто снижалась из-за недостаточно продуманного подхода к валидации входных данных и слабых механизмов защиты ядра, что позволяло злоумышленникам использовать небезопасные парсеры, уязвимости в сетевых протоколах и некорректную обработку системных вызовов. Одним из ключевых компонентов, подверженных таким атакам, был модуль MpEngine.dll в антивирусных решениях, предшественниках Windows Defender. Этот парсер, отвечающий за анализ файлов различных форматов, часто сталкивался с атакующими, которые создавали специально сформированные PE-файлы с чрезмерным количеством секций или искажёнными заголовками. Такая искусственно созданная структура могла вызвать переполнение буфера, что приводило к выполнению атакующего кода на устройстве жертвы.

В современных версиях Windows и Windows Defender активно задействованы строгие проверки целостности и формата файлов. Парсер не только отклоняет файлы с аномальной структурой, но и фиксирует попытки подобных атак посредством облачной аналитики, что значительно снижает риск успешного проникновения. Аналогично уязвимости имели место в драйверах ядра, таких как MpFilter.sys. Неверные системные вызовы с некорректными параметрами, например, использование функций с нулевыми указателями, часто приводили к сбоям или возможности повышения привилегий злоумышленниками.

Это позволяло осуществлять атаки со стороны локальных пользователей для получения доступа с правами SYSTEM. Сегодня Microsoft реализовала комплексные защитные механизмы в виде Контроля Целостности Ядра, Виртуализации Кода и PatchGuard, которые существенно ограничивают возможности злоумышленников, обеспечивая системную устойчивость и предотвращая несанкционированный доступ к ядру. Сетевые фильтры и брандмауэр Windows Defender ранее страдали от проблем с обработкой фрагментированных TCP-пакетов, которые злоумышленники использовали для обхода безопасности или вызывали сбои в работе фильтров. Техника разделения пакета на очень мелкие фрагменты эффективно перегружала механизмы сборки и анализа пакетов, что использовалось для доставки вредоносных нагрузок или обхода правил фильтрации. На сегодняшний день TCP/IP стек Windows Defender оборудован интеллектуальными алгоритмами повторной сборки, которые эффективно фильтруют подозрительные пакеты.

Также с развитием искусственного интеллекта и внедрением IDS/IPS систем на основе машинного обучения стало гораздо проще выявлять аномальные паттерны сетевого трафика и своевременно реагировать на потенциальные угрозы. Эксплуатация отражённых уязвимостей исторически включала также использование таких методов, как обход механизмов защиты системы песочницей, связанный с использованием техник Return-Oriented Programming (ROP), а также с применением цепочек гаджетов для обхода механизма DEP. Эти подходы позволяли запускать вредоносный код в неисполняемых областях памяти. Со временем технологии защиты, включая Address Space Layout Randomization (ASLR), Data Execution Prevention (DEP) и Control Flow Guard (CFG), стали стандартом в Windows Defender, значительно усложняя создание успешных эксплойтов и минимизируя вероятность атак. Также злоумышленники применяли различные техники скрытности, среди которых были инъекции через Асинхронные Процедурные Вызовы (APC) в системные процессы, такие как svchost.

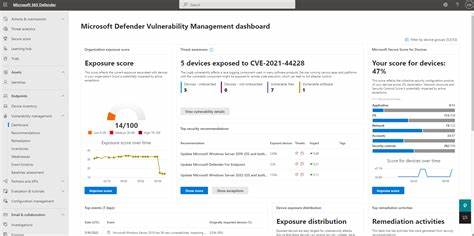

exe, что позволяло прятать вредоносные операции под прикрытием легитимных процессов. Для обхода обнаружения часто использовалось шифрование полезных нагрузок с помощью XOR и манипуляции временными метками файлов и журналов (timestomping). Командно-управляющие каналы (C2) в некоторых случаях скрывались путем туннелирования через DNS-запросы, что затрудняло их обнаружение традиционными методами. Современные решения Microsoft Defender for Endpoint и Azure Sentinel оснащены средствами мониторинга подобных поведений, автоматически идентифицируя аномалии и предотвращая дальнейшее распространение компрометации. Разработка и использование методов анализа сбоев являлись важной частью исторического процесса поиска и эксплуатации отражённых уязвимостей.

Анализ аварийных дампов с помощью отладочных инструментов, таких как WinDbg, позволял исследователям выявлять точки переполнения, поврежденные области памяти и создавать эффективные ROP-цепочки. Тем не менее, современная архитектура Windows и усовершенствованная обработка ошибок делают подобный анализ сложным, поскольку ошибки вызывают безопасное завершение операций с минимальными побочными эффектами, не позволяющими злоумышленникам получить контроль. Нельзя не отметить влияние отражённых уязвимостей на развитие индустрии кибербезопасности в целом. Массовые эпидемии таких вредоносных программ, как Blaster и WannaCry, причинили колоссальные убытки и сформировали основу для развития современных систем предупреждения, реагирования и анализа угроз. В частности, данные инциденты стимулировали Microsoft к выработке жестких правил жизненного цикла безопасности (SDL), регулярному выпуску обновлений и разработке комплексных защитных механизмов, которые нашли отражение в современных версиях Windows и Windows Defender.

Сегодня отражённые уязвимости считаются практически устаревшим классом угроз благодаря многоуровневому подходу к безопасности, применяемому в Windows 11 и более поздних версиях. Современные методы обработки файлов, жесткий контроль системных вызовов, интеллектуальный анализ сетевого трафика и облачная аналитика обеспечивают непревзойдённый уровень защиты пользователей. Тем не менее, риск остается для организаций, использующих устаревшие системы или поддерживающих небезопасные протоколы и компоненты. В таких случаях соблюдение рекомендаций по сегментации сети, обновлению ПО и усилению контроля доступа является ключевым фактором снижения вероятности успешной атаки. Развитие средств защиты в Windows Defender стало примером эффективной инновации, основанной на опыте прошлых уязвимостей.