В современном цифровом мире управление идентификацией и доступом клиентов (CIAM) становится одной из ключевых составляющих успешной работы как B2B, так и B2C приложений. Однако создание и поддержка собственной системы CIAM является сложной и рискованной задачей, которая требует значительных ресурсов и глубоких знаний в области безопасности и разработки. Во многих случаях решение о самостоятельной разработке оказывается стратегической ошибкой, мешающей развитию основного продукта и создающей серьезные угрозы безопасности и соблюдению нормативных требований. В основе проблемы лежит сложность протоколов аутентификации, необходимость масштабирования, разница в подходах к B2B и B2C сегментам и постоянные операционные риски. Анализируя Cicam изнутри, можно выявить критические зоны риска для различных команд компании, а также оценить экономическую целесообразность выбора между самостоятельной разработкой и покупкой готового решения от специализированных поставщиков.

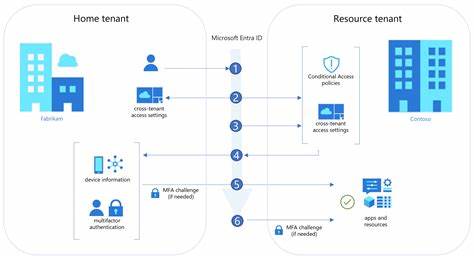

Для команд разработчиков работа с CIAM - это погружение в море технических вызовов. Они сталкиваются с реализацией протоколов OAuth, OIDC, SAML и SCIM, каждый из которых обладает своей спецификой и сложностями. Особенно это актуально для B2B приложений, где требуется интеграция с разнообразными корпоративными провайдерами идентификации (IdP), такими как Okta, Azure Active Directory, Google Workspace. Эти провайдеры имеют свои собственные интерпретации стандартов, что вынуждает разработчиков писать сложный специфический код, повышающий трудозатраты и риск ошибок. В B2C среде ключевой проблемой становится масштаб.

Необходимо обеспечить высокую пропускную способность системы при одновременном поддержании удобства использования для миллионов пользователей. Команды безопасности постоянно противостоят угрозам из внешнего мира. В B2C сегменте одной из главных проблем является массовая автоматизированная атака подбора учетных данных (credential stuffing), которая охватывает миллионы аккаунтов. Защита требует сложных механизмов ограничения попыток входа и внедрения адаптивной многофакторной аутентификации (MFA), которые смогут точно распознавать подозрительные действия без создания излишних неудобств для добросовестных пользователей. В B2B среде, напротив, упор делается на соответствие строгим нормативно-правовым требованиям, таким как GDPR, HIPAA, PCI DSS и стандартам NIST, что диктует необходимость надежной аудиторской отчетности, управления согласиями и контролем прав доступа на уровне ролей и атрибутов.

Для продуктовых команд баланс между безопасностью и удобством является постоянной борьбой. С одной стороны, высокие требования к безопасности осложняют пользовательский путь, повышая вероятность отказа от регистрации или повторного входа. Это особенно критично в B2C сфере, где скорость и простота взаимодействия напрямую влияют на конверсию и удержание клиентов. С другой стороны, B2B приложения предъявляют специфичные требования - поддержка многоуровневых организационных структур, делегированное управление администраторами и возможность кастомизации дизайна страниц входа, что требует глубокого понимания бизнес-процессов клиента и гибкой архитектуры решения. Не менее сложной задачей для команды обеспечения качества (QA) является управление огромным количеством тестовых сценариев.

В B2B секторах необходимо тщательное тестирование многоарендности и интеграций с единой системой входа (SSO), чтобы исключить возможность межклиентских утечек данных и ошибок конфигурации. В B2C среде главной проблемой становится нагрузочное тестирование и проверка работы системы под высокой активностью, что требует имитации миллионов параллельных запросов и оценки поведения на различных устройствах и в разных сетевых условиях. Постоянное расширение матрицы тестовых кейсов связано с поддержкой новых методов аутентификации, функционала сброса пароля, многофакторной проверки и кроссплатформенной совместимости. Одним из важных аспектов является неоднородность требований для B2B и B2C приложений. В B2C сегменте пользователь представляет собой отдельного человека с простым персональным аккаунтом, а процесс регистрации нацелен на максимальную скорость и минимальный порог входа, используя социальные логины и опции безпарольной аутентификации.

В B2B моделях пользователь привязан к организации, требующей сложных схем управления доступом и многоуровневых ролей. Методики аутентификации здесь ориентированы на корпоративные IdP и стандартизированные протоколы, а управление аккаунтами более централизовано. Разработка собственного CIAM сопряжена с множеством технических ловушек. От ошибок в реализации протоколов, таких как неправильная проверка токенов или уязвимости в XML-подписях SAML, до неправильного управления жизненным циклом сессий и токенов, что открывает двери для захвата аккаунтов и подделок сессий. Даже новые подходы, например, безпарольная аутентификация с использованием Passkeys и WebAuthn, создают новые вызовы, включая риски полной блокировки пользователя при утере всех устройств и сложности интеграции со старыми системами.

Эксплуатация и обеспечение надежности CIAM - задача не менее сложная. Site Reliability Engineering сталкивается с необходимостью наблюдения и отладки сложной распределенной системы, при этом нельзя нести риск нарушения конфиденциальности, записывая PII в логи. Недостаток зрелых процессов инцидент-менеджмента и автоматизированных процедур реагирования увеличивает время обнаружения и устранения проблем, что сказывается на стабильности и доступности сервиса для пользователей. Регуляторные требования усложняют ситуацию дополнительно. Соответствие GDPR, HIPAA и прочим стандартам требует разработки автоматизированных процессов для обработки данных, включая запросы на удаление персональных данных и ведение подробных аудиторских отчетов.

"Право на забвение" - одна из самых сложных задач, так как требует полного и безвозвратного удаления информации из всех систем, включая резервные копии. Финансовая сторона вопроса также играет важную роль. Множество скрытых расходов, связанных с постоянной поддержкой, масштабированием и безопасностью, превращают внутреннее решение в дорогостоящий проект. В сравнении с подпиской на облачные платформы, предоставляющие CIAM как сервис, затраты на персонал, инфраструктуру и непрерывное развитие делают самостоятельную разработку неоправданной для большинства организаций. Помимо прямых расходов, следует учитывать упущенную выгоду от отвлечения ключевых специалистов от инновационных задач бизнес-продукта.

Поддержка и внедрение новых стандартов аутентификации, таких как Passkeys, является многообещающей тенденцией, обещающей значительное повышение безопасности за счет устойчивости к фишингу и учитывающей современные требования пользователей. Однако ее внедрение требует аккуратного подхода, продуманной стратегии восстановления доступа для пользователей и оптимизации сценариев использования, чтобы избежать новых проблем с блокировками и совместимостью. Итоговым выводом исследования становится однозначный призыв к использованию готовых, зрелых CIAM решений от специализированных вендоров. Они обеспечивают высокий уровень безопасности, соответствие нормам, масштабируемость и предсказуемые операционные расходы, освобождая внутренние команды от фокуса на сложных инфраструктурных вопросах и предоставляя возможность сосредоточиться на развитии бизнес-продукта. Для организаций, вынужденных разрабатывать собственную систему из-за регуляторных ограничений или уникальных бизнес-потребностей, рекомендуется серьезно увеличить бюджет и привлечь экспертов с глубокими компетенциями, а также наладить процессы командного взаимодействия, тестирования и реагирования инцидентов.

Внедрение готового CIAM-продукта целесообразно проводить методично, начиная с пилотных проектов и тщательного анализа показателей безопасности, пользовательского опыта и надежности. Мониторинг ключевых метрик позволит адаптировать решения и оптимизировать процессы под реальные требования бизнеса и пользователей. Такой стратегический подход обеспечивает долгосрочную устойчивость цифровых продуктов и минимизацию рисков, связанных с управлением идентификацией и доступом клиентов. .

![[ARC-AGI-2 SoTA] Efficient Evolutionary Program Synthesis](/images/C292CF74-298E-483A-8306-E380ECE64780)