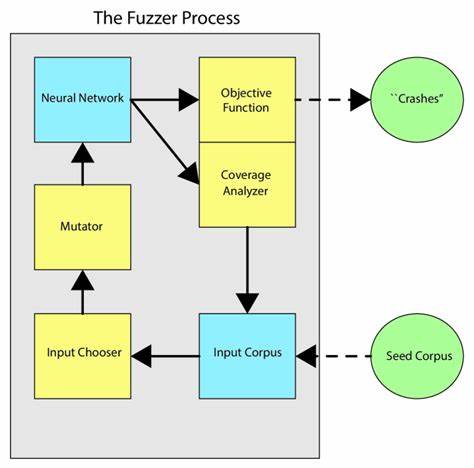

В последние годы безопасность операционной системы macOS стала объектом пристального внимания многих специалистов. Несмотря на популярность ядерных фуззеров, работающих с ядром XNU, практическая сложность и масштабность этой подсистемы порождают множество неизведанных трудностей. Вместо того, чтобы сразу погружаться в сложнейший мир ядра, некоторые исследователи обращаются к пользовательскому пространству macOS, которое также представляет богатую среду для тестирования и выявления уязвимостей. Один из таких подходов — использование нейронных сетей для генерации и «фуззинга» последовательностей системных вызовов. Такой эксперимент может показаться забавой, но при этом скрывает ценные инсайты и технологические открытия.

Рассмотрим подробнее процесс создания нейросетевого фуззера и сложности, с которыми сталкиваются при испытаниях macOS. Основой эксперимента стали системные вызовы – важнейшая часть взаимодействия приложений с операционной системой. Для их сбора использовался инструмент DTrace, позволяющий в реальном времени отследить вызовы ядра из пользовательских процессов. Особенность macOS — закрытость и сложность системных вызовов, а также нежелание Apple широко раскрывать их внутренности, в результате чего работа с ними зачастую сопряжена с немалым хаосом и непредсказуемостью. Тем не менее, используя DTrace, был собран массив «сырых» данных о системных вызовах, включающий как реальные сценарии работы приложений, так и сгенерированные виды активности – сетевые запросы, файловые операции и запросы на получение прав.

После многократного сбора данных, объем которых превысил 2000 файлов формата JSON, каждый из которых содержал последовательность из сотни системных вызовов с параметрами, приступили к предобработке информации. Здесь была разработана собственная парсинговая утилита на Python, преобразующая стек вызовов в формат, удобный для подачи в нейросеть. Такой подход позволил систематизировать и нормализовать входные данные, сохранив детали параметров для последующего анализа. Выбор архитектуры нейросети пал на сверточные сети (CNN). Хотя в области обработки последовательных данных чаще применяются рекуррентные нейросети или трансформеры, CNN проявили себя достаточно хорошо благодаря возможностям выявлять локальные зависимости и контекстные паттерны в последовательностях.

Архитектура была построена на трех сверточных слоях с нормализацией батчей (Batch Normalization), что позволило стабилизировать обучение и избежать эффектов взрывного градиента, характерных для глубоких моделей. Обучение сети длилось несколько эпох на отобранном наборе данных — результатом стало умение сети воспроизводить последовательности вызовов, близкие к реальным, с умеренной степенью вариативности. После тренировки одной из основных задач стало создание полных «payload» — наборов системных вызовов, генерируемых нейросетью. Для повышения реалистичности и возможности выявления уязвимостей были искусственно добавлены фрагменты с известными вредоносными паттернами, включавшими обратные шеллы и файлопередатчики. Такой гибридный подход позволил смешивать бенинные и потенциально вредоносные последовательности, имитируя попытки атаки на систему изнутри.

Фактически запуск тестов осуществлялся с помощью специализированного приложения на C, перегружающего операционную систему новыми последовательностями вызовов. Для минимизации риска потери контроля над процессом все тесты запускались в дочерних процессах посредством system fork. Такая схема обеспечивала изоляцию – если дочерний процесс падал или вызывал сбой, основной процесс продолжал работу, записывая информацию о сбое в отдельный лог. Это существенно повысило надежность экспериментов и позволило эффективно отслеживать результаты. В процессе испытаний были выявлены серьезные проблемы, связанные с особенностями работы macOS.

Во-первых, система довольно строго относится к «сырым» системным вызовам — несмотря на попытки корректировки аргументов, многие запросы завершались ошибками с кодами errno 14 (Bad Address) или errno 1 (Operation not permitted). Такое поведение говорит о встроенных механизмах безопасности, направленных на защиту ядра и пользовательского пространства от некорректного или вредоносного поведения. Во-вторых, эксперименты с виртуальными машинами создавали дополнительные сложности. Использование Parallels и UTM оказалось сопряжено с многочисленными проблемами, такими как повреждение снапшотов и быстрое исчерпание дискового пространства из-за больших размеров виртуальных дисков. Этот опыт подчеркнул необходимость аккуратного планирования среды для фуззинга и показал, что логистические проблемы могут стать не менее серьезным препятствием, чем технические детали модели.

Несмотря на все сложности, использование нейронных сетей для фуззинга macOS пользовательского пространства продемонстрировало интересные практические выводы и перспективы развития. Текущая архитектура может быть доработана за счет введения специальных песочниц для дочерних процессов, что обеспечит более безопасное и изолированное тестирование. Улучшение генерации аргументов к системным вызовам с помощью методов reinforcement learning позволит повысить эффективность обнаружения краевых и граничных случаев. Переход от статичных JSON-файлов к потоковой генерации последовательностей сделает фуззинг более гибким и адаптивным. Кроме того, перспективной выглядит интеграция с конкретными пользоватльскими приложениями macOS, что откроет новые возможности для тестирования уязвимостей на уровне популярных программных продуктов — Safari, Messages и других.

Реализация такого подхода может основываться на методах LD-препосылки или динамической библиотеки подмены, позволяя встраиваться непосредственно в жизненный цикл приложений. Подобные методы могут быть применимы не только к macOS, но и к другим популярным платформам, таким как Android и Linux. Перенос концепции нейросетевого фуззинга на эти ОС создаст универсальный инструмент тестирования безопасности на базе машинного интеллекта, способный адаптироваться к различным архитектурам и системным интерфейсам. Заключение можно сформулировать так: использование нейронных сетей для фуззинга системных вызовов в macOS — не столько способ быстро найти нулдневные уязвимости, сколько метод обучения и исследования системы. Благодаря созданию синтетических, но правдоподобных последовательностей вызовов и смешению их с вредоносными паттернами появляется уникальная возможность изучить реакцию ОС, выявить слабые места и подготовить базу для более продвинутых инструментов безопасности.

Этим подходом движут любопытство, творчество и технический вызов — три ключевых компонента в изучении современной кибербезопасности.