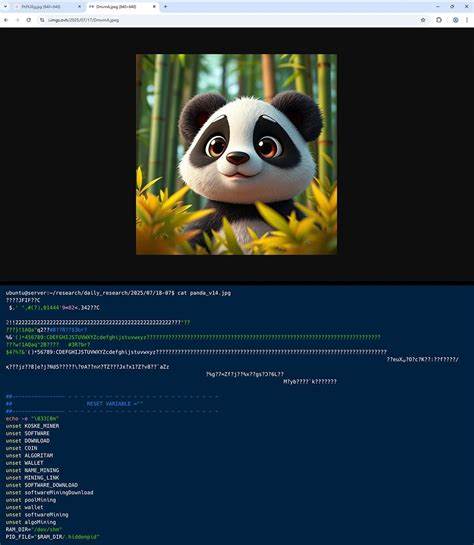

Современный киберпространство сталкивается с всё более изощренными методами вредоносной активности, что особенно проявляется в развивающихся сферах Linux-сред и майнинга криптовалют. Недавно специалисты компании AquaSec выявили новую угрозу для Linux — вредонос под названием Koske, который умело прячется в на первый взгляд безобидных изображениях с милыми пандами. Этот кейс привлек внимание исследователей и специалистов по безопасности из-за необычного способа распространения и сложной архитектуры, позволяющей атакующим использовать вычислительные ресурсы жертв для майнинга криптовалют, скрывая свою активность от систем и пользователей. Koske представляет собой демонстрацию того, насколько быстро развиваются технологии как в области хакерских приемов, так и в инструментарии защиты. Уникальность этой вредоносной программы заключается в механизме сокрытия полезной нагрузки внутри JPEG-файлов с изображениями панд, которые хранятся на легитимных хостинг-сервисах.

На первый взгляд это обычные картинки, вызывающие умиление, но на самом деле они содержат сразу несколько компонентов вредоносного кода. Вредонос исполняет двойную загрузку полезной нагрузки: в одном файле скрыт вредоносный шелл-скрипт, а в другом — код на языке C, который компилируется и функционирует как руткит. Это позволяет злоумышленникам запускать вредоносные операции напрямую в памяти системы, обходя традиционные меры безопасности. Самое поразительное в технике Koske — отсутствие использования стеганографии, распространенного способа скрывать код в изображениях. Вместо этого применяется метод polyglot-файлов, когда один файл может быть интерпретирован сразу в нескольких форматах — и как корректное изображение в формате JPEG, и как исполняемый скрипт.

Такой подход гарантирует, что рядовой пользователь увидит на экране только милую панду, а операционная система или специально подготовленное ПО смогут интерпретировать тот же файл как вредоносный скрипт или скомпилированный код. Этот метод значительно усложняет обнаружение и анализ вредоноса, а также позволяет оставлять минимум видимых следов. Начальный этап атаки преимущественно опирается на эксплуатацию неправильных конфигураций JupyterLab — популярной среды для анализа данных, машинного обучения и научных исследований. Нередко из-за ошибок при настройке допускается выполнение произвольных команд, что становится критическим пунктом для проникновения Koske в систему. Злоумышленники используют эту брешь, чтобы загрузить упомянутые JPEG-изображения с вредоносной нагрузкой с таких проверенных сервисов, как OVH images, freeimage и postimage, что снижает подозрительность и повышает шансы на успешную атаку.

После попадания в систему малварь проверяет возможности оборудованя — вычислительные ресурсы CPU и GPU, чтобы определить оптимальный майнер для добычи криптовалют. Koske поддерживает работу с 18 различными криптовалютами, в число которых входят Monero, Ravencoin, Zano, Nexa, Tari и другие. Если в процессе работы обнаруживается недоступность пула или самой криптовалюты, малварь автоматически переключается на резервные варианты, что свидетельствует о высокой степени адаптивности и автоматизации. В выполняемых действиях шелл-скрипт запускает системные утилиты Linux для обеспечения скрытности, поддержания устойчивого подключения и постоянства в системе. Он изменяет конфигурацию DNS, переписывая файл /etc/resolv.

conf для использования серверов Cloudflare и Google, при этом защищая этот файл от изменений с помощью команды chattr +i. Также Koske сбрасывает правила iptables, удаляет все системные переменные, связанные с прокси, и реализует собственный модуль перебора активных прокси, используя curl, wget и прямые TCP-запросы. Такая сетевая гибкость помогает вредоносному ПО обходить ограничения, блокировки и препятствия, поддерживая стабильное функционирование в разнообразных условиях. Особенность Koske — наличие двух параллельных полезных нагрузок, одна из которых — это код на С, выполняемый как динамическая библиотека с функциями руткита, то есть глубокой маскировки и помощи в сокрытии присутствия вредоносного ПО от системных средств наблюдения. Вторая нагрузка — шелл-скрипт, активирующийся из памяти и позволяющий координировать операции и обновления, не оставляя неподконтрольных следов на диске.

Согласно анализу экспертов, в создании и развитии Koske использовались технологии искусственного интеллекта и автоматизации, в частности большие языковые модели (LLM) и возможно специализированные фреймворки для автоматизации задач, что отражается в сложности кода, способности адаптироваться к условиям и динамически менять параметры майнинга. Отдельное внимание стоит уделить техническим деталям, выявленным в процессе расследования. Аналитики отметили, что в скриптах находились фразы на сербском языке, а в репозиториях GitHub с частью кода для майнеров встречался словацкий язык, что осложняет точное определение географической принадлежности или мотивов атакующих. В совокупности с наблюдениями об использовании различных легитимных сервисов для распространения вредоносных файлов это свидетельствует о попытках запутать следы и увеличить жизнеспособность кампании. Последствия вторжения Koske серьезны, особенно для корпоративных систем и серверов с повышенными требованиями к безопасности.

Злоумышленники могут не только вывести из строя оборудование, перегрузив его майнингом, но и открыть дополнительный доступ для дальнейших атак, подтянуть в инфраструктуру новые инструменты слежки или кражи данных. Сложность анализа выявленной угрозы дополнительно усложняет своевременное реагирование. Персональные пользователи Linux также не застрахованы от подобной атаки, особенно при использовании уязвимых конфигураций и установки ПО из ненадежных источников. Для защиты от Koske важно следовать базовым правилам безопасности. Регулярное обновление системных компонентов, корректная настройка окружений как JupyterLab, мониторинг сетевой активности, ограничение прав пользователей и использование современных средств антивирусной и поведенческой защиты — ключевые шаги в предупреждении проникновения.

Применение фильтрации и контроля запускаемых скриптов, а также проактивный анализ подозрительных файлов, в том числе изображений, поможет выявить внедрение polyglot-файлов. Нарастание угроз, подобных Koske, показывает, что современные кибератаки становятся не только технически сложнее, но и все более изощренными в маскировке. Для ИТ-специалистов и пользователей Linux это сигнал к повышению внимания и адаптации подходов к защите. Помимо прочего, активное развитие технологий ИИ и автоматизации несет как новые возможности, так и риски, что подтверждается фактами создания таких вредоносных решений. В каждом конкретном случае важно оперативно реагировать на появления новых угроз, проводить их глубокий анализ и делиться знаниями внутри профессионального сообщества для выработки эффективных контрмер.

В целом Koske — пример современного вредоносного ПО, способного незаметно проникать в системы через привычный визуальный контент, управляться сложными алгоритмами, и работать практически без следов в системе. Для пользователей Linux и компаний, использующих эти ОС, важно осознавать подобные риски, развивать культуру безопасности и использовать комплексный подход к защите, чтобы сохранить конфиденциальность, целостность и доступность данных и ресурсов в цифровой среде.