Группа киберпреступников, известная как BlueNoroff, связанная с Северной Кореей, вновь привлекла внимание экспертов в области кибербезопасности с использованием нового вредоносного ПО для macOS. Данная группа известна своими сложными методами взлома и скрытными атаками, направленными на финансовые учреждения и предприятия. В этой статье мы рассмотрим особенности нового вредоносного ПО, его способы распространения и механизмы устойчивости, которые обеспечивают длительное скрытие и доступ к зараженным системам. BlueNoroff, действующая под крышей более крупной киберпреступной группировки Lazarus, использует различные инструменты и методы для достижения своих целей. Последнее открытие о вредоносном ПО для macOS демонстрирует эволюцию их атак, которые становятся все более изощренными и адаптированными к целевым платформам.

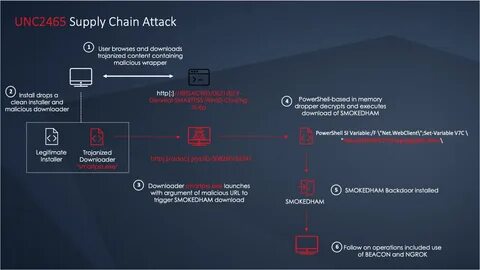

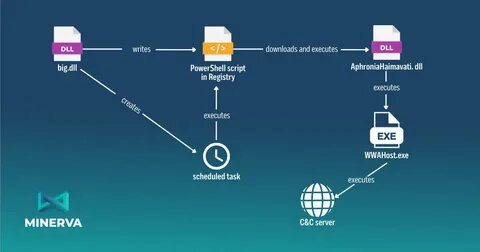

Одной из ключевых особенностей нового вредоносного ПО является его способность сохранять постоянный доступ к системам, даже после перезагрузки. Эта устойчивость достигается за счет применения уникальных методов внедрения и использования уязвимостей в операционной системе. Эксперты в области кибербезопасности отмечают, что такой подход делает обнаружение и удаление вредоносного ПО значительно более сложным. Вредоносное ПО BlueNoroff использует техники социальной инженерии для проникновения в системы. Атаки часто начинаются с фишинговых писем, которые выглядят как легитимные сообщения от известных компаний или организаций.

Как только жертва открывает вложение, вредоносное ПО начинает свою работу, запускает скрипты и внедряется в систему. После успешного внедрения, вредоносное ПО создает несколько точек восстановления, что позволяет ему перезапускаться даже в случае удаления его «видимой» части. Эти точки восстановления часто маскируются под легитимные файлы или процессы, что значительно затрудняет их обнаружение антивирусами. Также были зафиксированы случаи использования техники «косвенного доступа», при которой вредоносное ПО использует альтернативные пути для получения данных и поддержания соединения с командным центром преступников. Эта тактика позволяет минимизировать риск обнаружения и перекрытия канала связи.

Риск, связанный с этим методом, становится еще более значительным, когда речь заходит о корпоративных и финансовых учреждениях, которые могут стать мишенями для атаки. Эксперты считают, что BlueNoroff может быть заинтересован в краже конфиденциальной информации, такой как логины и пароли, а также в получении доступа к финансовым ресурсам компаний. Для защиты от таких угроз организациям рекомендуется внедрять комплексные меры кибербезопасности. Это включает в себя регулярные обновления операционной системы, использование антивирусного ПО и систем мониторинга безопасности для обнаружения аномальной активности. Пользователи macOS должны быть особенно внимательны к подозрительным письмам и предупреждениям, а также проявлять осторожность при открытии вложений и ссылок.

Проведение регулярных тренингов по кибербезопасности может существенно повысить осведомленность сотрудников и снизить риск успешных атак. В заключение, BlueNoroff продолжает применять новые подходы и методы для достижения своих киберпреступных целей. Следовательно, как организации, так и частные пользователи должны быть бдительными и постоянно обновлять свои знания в области кибербезопасности, чтобы быть на шаг впереди киберугроз.