Современные технологии неразрывно связаны с цифровой безопасностью, особенно в вопросах защиты серверной инфраструктуры и систем управления. Одной из наиболее серьезных угроз последних месяцев стала уязвимость CVE-2024-54085, затрагивающая AMI MegaRAC — один из широко используемых контроллеров базовой системы управления (BMC). Ее природа как критической, с максимальным рейтингом CVSS 10.0, и факты активной эксплуатации хакерами делают ее значимой проблемой в сфере информационной безопасности. В связи с этим профессиональные сообщества активно разрабатывают и распространяют специализированные инструменты для быстрого выявления и оценки рисков, связанных с данной уязвимостью.

Ключевым представителем таких решений является Nuclei — открытый инструмент от Project Discovery для автоматизированного сканирования и тестирования уязвимостей. AMI MegaRAC обычно интегрируется производителями оборудования в различные серверные системы с функцией удаленного управления. Контроллеры BMC позволяют администраторам эффективно контролировать работу серверов, проводить диагностику и обновления. Несмотря на удобство, особенности их реализации становятся предметом атаки, поскольку злоумышленники могут воспользоваться лазейками для обхода механизмов аутентификации. Уязвимость CVE-2024-54085 выражается как обход аутентификации, что дает злоумышленникам возможность получить удаленный контроль над устройством без легитимных учетных данных.

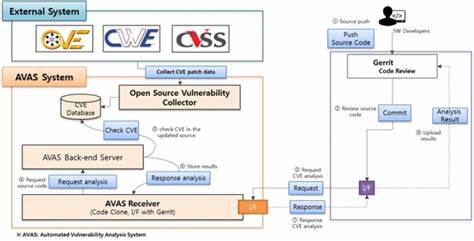

Разнообразие OEM-реализаций AMI MegaRAC осложняет традиционные методы обнаружения. Нередко различия в версиях встроенного программного обеспечения и индивидуальных конфигурациях препятствуют надежному определению наличия уязвимости методом проверки версионных номеров. Поэтому важное значение приобретают шаблоны и тесты, работающие напрямую с интерфейсами Redfish и принимающие во внимание особенности ответа устройства, что позволяет выявлять уязвимости максимально эффективно. Nuclei уже зарекомендовал себя как мощное и гибкое средство для безопасности, позволяющее создавать и использовать шаблоны для массового сканирования инфраструктуры. Специалисты по безопасности и администраторы могут загрузить специально разработанные шаблоны для проверки CVE-2024-54085, которые отправляют серию HTTP-запросов к BMC, анализируют ответы и определяют признаки аутентификационного обхода.

Сам процесс сканирования прост и может интегрироваться в существующие процессы аудита безопасности. Важность своевременного выявления CVE-2024-54085 трудно переоценить. Учитывая, что уязвимость включена в список КиберОбязательных Вредоносных Уязвимостей (CISA KEV) и активно эксплуатируется в реальной среде, организациям стоит предпринимать незамедлительные меры по оценке риска. Регулярное сканирование всех серверов с BMC, особенно в сегментах локальных сетей, где размещается hardware с AMI MegaRAC, позволит минимизировать риски компрометации и потери управления. Дополнительно к CVE-2024-54085, профессиональное сообщество рекомендует обращать внимание на предыдущую схожую уязвимость CVE-2023-34329, также связанную с механизмом аутентификации AMI MegaRAC.

Для обеих есть отдельные шаблоны Nuclei, что позволяет проводить комплексный аудит и выявлять атаки, основанные на разных методах обхода. В рамках подготовки к эксплуатации подобных уязвимостей рекомендуется строго сегментировать сети, где находятся BMC, и не допускать открытия портов управления в интернет-пространство. Такой подход должен быть частью комплексной стратегии безопасности с многоуровневой защитой и системами контроля доступа. Шаги по применению инструментов с открытым исходным кодом включают установку Nuclei, сохранение шаблонов в формате YAML и запуск проверки по выделенным IP-адресам или спискам хостов. Результаты сканирования можно получать в удобном формате JSON для интеграции с системами мониторинга и анализа безопасности.

Кроме того, использование таких инструментов позволяет регулярно обновлять статус безопасности оборудования и своевременно реагировать на выявленные проблемы. Eclypsium, компания, стоящая за разработкой и распространением данных шаблонов, напоминает, что для их клиентов функциональность обнаружения CVE-2024-54085 встроена прямо в продукт, что упрощает процессы автоматизации и отчетности. Постоянное обновление и совершенствование инструментов делает открытый код важным ресурсом не только для крупных предприятий, но и для средних и малых организаций, стремящихся защитить свою цифровую инфраструктуру от современных угроз. Рассматривая сектор информационной безопасности в целом, отмечается, что открытые проекты, подобные Nuclei, выступают ключевым фактором демократизации защиты, позволяя различным участникам рынка самостоятельно обеспечивать выявление критических уязвимостей и предотвращать потенциальные атаки. Это особенно актуально на фоне эволюции кибератак, где злоумышленники быстро адаптируются и используют сложные техники обхода стандартных проверок.

В заключение, внимательный и системный подход к мониторингу и аудиту BMC-систем, оснащение инфраструктуры инструментами для обнаружения CVE-2024-54085 и схожих угроз становятся основополагающими аспектами обеспечения надежной безопасности серверных платформ. Использование современных открытых инструментов позволяет снизить вероятность успешной атаки и минимизировать последствия проникновения, сохраняя целостность и доступность IT-ресурсов. В эпоху постоянной цифровой трансформации вопросы выявления и устранения уязвимостей приобретают критическую важность, делая инструменты вроде Nuclei неотъемлемой частью арсенала специалистов по информационной безопасности.