В последние месяцы американские органы кибербезопасности и разведки зафиксировали заметный рост активности иранских киберугроз, направленных на объекты оборонной промышленности, операционных технологий и критической инфраструктуры. Согласно совместным предупреждениям таких ведомств, как Агентство кибербезопасности и инфраструктурной безопасности (CISA), Федеральное бюро расследований США (FBI), Центр киберпреступлений Министерства обороны (DC3) и Национальное агентство безопасности (NSA), активности злоумышленников связаны с государственными или аффилированными с Ираном группами, которые усиливают свои действия на фоне геополитических событий и напряжённостей в регионе.Главной особенностью новых векторов атаки становится использование так называемых уязвимостей «низкого уровня», таких как устаревшее или не пропатченное программное обеспечение, а также слабые пароли и настройки по умолчанию на подключённых к интернету устройствах и учётных записях. Эти факторы открывают злоумышленникам легкий доступ к сетям организаций с последующим развитием инцидента. Несмотря на отсутствие прямых доказательств масштабного координированного кибернаступления на территории США, эксперты предупреждают о повышенном риске, особенно для компаний из оборонного сектора с тесными связями с израильскими фирмами, учитывая обострение конфликта между Израилем и Ираном.

Особое внимание уделяется промышленным сетям, особенно тем, которые управляют операционными технологиями (OT) и системами промышленного контроля (ICS). Злоумышленники применяют поисковые системы типа Shodan, которые позволяют быстро обнаружить устройства, подключённые к интернету и уязвимые из-за неправильных настроек или устаревших версий ПО. После проникновения в сеть через такие точки, хакеры могут использовать слабое сегментирование и неверно настроенные межсетевые экраны для латерального перемещения по инфраструктуре. Для повышения привилегий часто используются удалённые инструменты доступа, кейлоггеры, а также легитимные административные утилиты – например, PsExec или Mimikatz, позволяющие обходить базовую защиту конечных устройств.Методы взлома уязвимых систем варьируются от автоматизированного угадывания паролей и взлома их хешей до эксплуатации заводских настроек, что особенно часто наблюдается в оборудовании для управления зданиями и энергетическими системами.

При этом кибергруппы нередко применяют специализированные инженерные программы и диагностические утилиты, чтобы проникать глубже в операционные сети с целью нарушения работы или кражи данных.Новые разведданные показывают, что кроме основных государственных кибершпионских групп АРТ (Advanced Persistent Threats) из Ирана и прокси-активистов, в киберпространстве активизировались многочисленные хактивистские коллективы, которые используют разного рода атаки, включая распределённые атаки типа отказа в обслуживании (DDoS) и внедрение программ-вымогателей. Основными мишенями становятся израильские объекты, а также американские и региональные инфраструктуры.Одним из ярких примеров стал недавний фишинговый набор атак, нацеленный на журналистов и экспертов в области кибербезопасности в Израиле, с помощью поддельных страниц входа в аккаунты Google либо приглашений в Google Meet. Целью подобных кампаний является похищение учётных данных и дальнейшее использование доступа для сбора информации или дальнейших атак.

Для минимизации рисков правительственные и частные организации рекомендуют строго следить за подключением операционных систем и устройств к общественным и открытым сетям, отключая OT и ICS-оборудование от прямого доступа из интернета. Крайне важно использование надежных, уникальных паролей и обязательное внедрение многофакторной аутентификации, особенно при удалённом доступе. Патчи и обновления программного обеспечения должны внедряться без задержек для устранения известных уязвимостей. Мониторинг активности пользователей и контроль удаленного доступа помогают выявлять аномалии и гарантировать предотвращение несанкционированных изменений в критических системах.Помимо технических мер, организациям рекомендуется развивать процедуры резервного копирования, чтобы обеспечить возможность быстрого восстановления в случае успешных атак с вымогательным или разрушительным характером.

Обзор внешней поверхности атаки – анализ открытых портов, сервисов и видимых точек доступа – позволяет заранее выявлять слабые места и устранять их до появления угроз.Использование таких программ, как CISA Cyber Hygiene, или открытых сканеров, например Nmap, облегчает выполнение регулярных оценок безопасности. В качестве эффективного инструмента приоритизации защиты предлагается применять фреймворк MITRE ATT&CK, позволяющий строить оборону на основе реальных тактик и техник, используемых злоумышленниками.Аналитика также выявила, что значительная часть уязвимых устройств исходно поставляется с паролями по умолчанию, что облегчает злоумышленникам проникновение. Производителям рекомендовано отказаться от использования типовых паролей и требовать установки надежных аутентификационных данных уже на этапе установки.

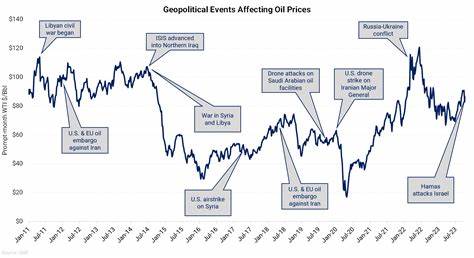

Кроме того, они должны проектировать свои продукты так, чтобы минимизировать риск прямого подключения к интернету.За последние месяцы интенсивность кибератак в рамках конфликта между Ираном и Израилем показала стремительный рост: только через Telegram-каналы было зафиксировано свыше 600 заявленных кибератак с множеством участников из разных стран, включая Южную Азию, Россию и государства Ближнего Востока. Израиль стал основным объектом DDoS-атак, на его долю пришлось около трёх четвертей всех атак подобного типа.Хактивистские сообщества, многие из которых демонстрируют открытое сочувствие Ирану, организуют многочисленные кампании, тесно сотрудничая с государственными или парагосударственными структурами. Такая деятельность подчеркивает растущую значимость и проявления киберконфликтов как ключевого элемента современных международных противостояний.

Таким образом, текущая ситуация требует от предприятий, правительственных органов и производителей техники серьезного внимания к вопросам кибергигиены и комплексных программ безопасности. Только скоординированные усилия по выявлению и устранению уязвимостей, а также активная киберразведка и обмен информацией между государственными и частными субъектами могут помочь снизить риск разрушительных кибератак и защитить критически важные объекты инфраструктуры от потенциальных угроз.