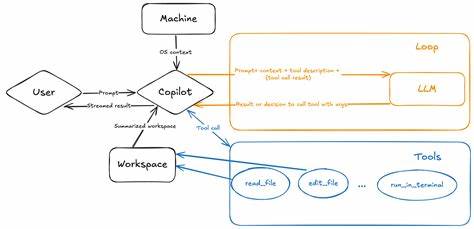

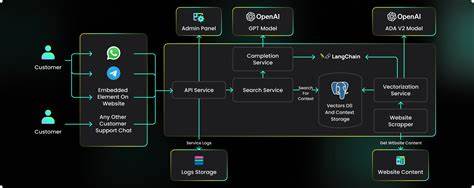

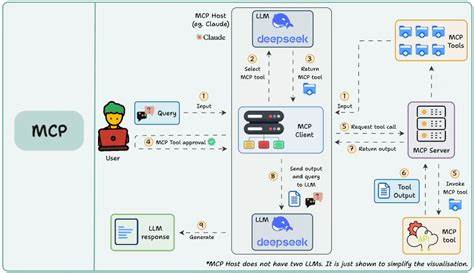

В современном мире программирования интеграция искусственного интеллекта становится неотъемлемой частью разработки. GitHub Copilot в agent режиме и многофункциональные MCP (Модульные Композитные Платформы) открывают новые горизонты автоматизации и командной работы, но одновременно с этим порождают новые вызовы, связанные с безопасностью. Внедрение надежных средств защиты в таких системах – важнейшая задача для тех, кто стремится сохранить конфиденциальность данных, избежать вредоносных вмешательств и гарантировать стабильность рабочих процессов. Динамично развивающиеся технологии искусственного интеллекта и расширение возможностей языковых моделей привели к использованию сложных агентных архитектур, которые способны не только выполнять команды, но и самостоятельно планировать и реализовывать задачи. GitHub Copilot в режиме агента интегрируется с множественными MCP-инструментами, такими как SearXNG для поиска в интернете, GitHub для взаимодействия с репозиториями, Supabase для управления базами данных и многими другими.

Это открывает широкие возможности, но и увеличивает риски уязвимостей, особенно связанных с обработкой данных, поступающих из внешних источников. Одной из главных угроз является возможность внедрения вредоносных промптов в данные, с которыми работают MCP-инструменты. Поскольку некоторые из них, например, GitHub MCP и Supabase MCP, могут осуществлять операции CRUD (создание, чтение, обновление и удаление) с репозиториями или базами данных, уязвимость может привести к серьезным последствиям – от потери данных до компрометации систем и нарушения рабочих процессов. Особенно опасным является сценарий, когда один MCP вызывает другой MCP, создавая цепочку взаимосвязанных операций. Такой механизм увеличивает вероятность массового заражения и распространения вредоносного кода внутри инфраструктуры.

Это требует комплексного подхода к контролю и анализу межсерверного трафика между MCP, помимо классической фильтрации внешнего трафика. Для решения подобных проблем была разработана и активно используется технология runtime guardrails – набор динамических правил, применяемых в процессе исполнения кода и взаимодействия с MCP. В основе таких guardrails лежит возможность гибко настраивать разрешения и ограничения на уровне каждого взаимодействия, используя выразительный и лаконичный синтаксис, например, Python-подобный DSL, как это реализовано в open-source проекте Tramlines. Tramlines функционирует как шлюз-прокси, который умеет перехватывать запросы и ответы между агентами и MCP-серверами. Используя описанные guardrails, разработчики могут заблокировать потенциально опасные операции или данные, не отвечающие заданным критериям безопасности.

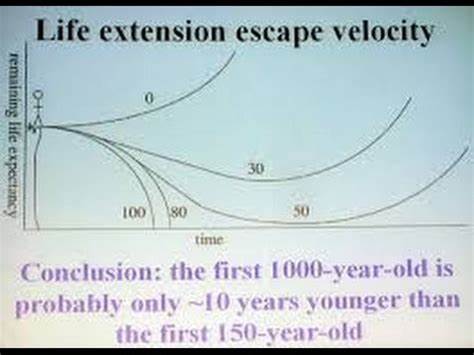

Это значительно снижает риск внедрения вредоносных команд и промптов, обеспечивая более высокий уровень доверия к данным, обрабатываемым в agent-среде. Использование runtime guardrails становится особенно актуальным в эпоху агентного программирования, когда LLM (языковые модели широкого назначения) не просто выполняют команды, а участвуют в самом процессе исследования, планирования и принятия решений. При этом агенты, имеющие широкий доступ к MCP-инструментам, способны реализовывать сложные сценарии, которые без защиты могут привести к непредвиденным последствиям. Безопасное использование мощных MCP, таких как GitHub MCP и Supabase MCP, невозможно без установления четких ограничений на мутационные операции. Отключение неиспользуемых функций, регулярный аудит выходного трафика и проверка действия агента на предмет соответствия бизнес-логике – все это рекомендуемые практики, но без автоматизированных runtime guardrails вышеописанные меры остаются недостаточными.

Пример интеграции guardrails на практике можно увидеть в том, как Tramlines защищает MCP-серверы Linear, Heroku и Neon. Это демонстрирует не только универсальность подхода, но и расширяемость решений, что позволяет адаптировать guardrails под уникальные сценарии безопасности на различных платформах. Кроме технической реализации, крайне важно развивать осведомленность разработчиков и DevOps-инженеров о рисках, связанных с agent-средой и MCP-инструментами. Регулярное обучение, построение культуры безопасности и внедрение лучших практик защиты должны стать неотъемлемой частью жизненного цикла разработки ПО. В целом, интеграция runtime guardrails в архитектуру GitHub Copilot agent mode и MCP workflows – это шаг к созданию устойчивой и надежной среды разработки, которая сможет эффективно использовать возможности искусственного интеллекта без компромиссов по безопасности.