В современном мире кибербезопасности защита встроенных систем и микроконтроллеров становится задачей первостепенной важности. Среди множества методов атак особое место занимает электромагнитная инъекция сбоев, или EMFI — технология, позволяющая воздействовать на внутреннюю логику устройства через высокоинтенсивные электромагнитные импульсы. Проникновение в работу таких микроконтроллеров, как NRF54L15 от Nordic Semiconductor, открывает новые горизонты для анализа уязвимостей и защиты современных аппаратных средств. Электромагнитная инъекция сбоев строится на феномене, когда кратковременный, но мощный электромагнитный импульс может вызвать временные ошибки в вычислениях. Это приводит к смене битов, сбоям логики и непредсказуемому поведению микроконтроллера.

Нападающий, используя точное время для подачи импульса, способен влиять на конкретные операции, будь то арифметические расчёты или криптографическая обработка данных. Таким образом, EMFI становится мощным инструментом для тестирования устойчивости микроконтроллеров к атакам и для обнаружения критических слабостей. NRF54L15 является частью линейки ультранизкоэнергетических систем-на-чипе следующего поколения от компании Nordic Semiconductor. Этот чип с несколькими ядрами поддерживает технологии Bluetooth Low Energy, Thread, Zigbee и прочие радиочастотные приложения. Одной из его отличительных особенностей является наличие настраиваемого глитч-детектора, способного обнаруживать попытки взлома с помощью сбоев и помех.

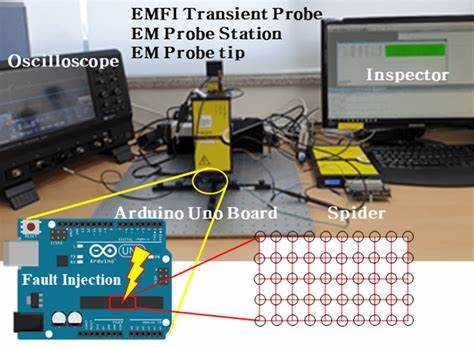

Несмотря на это, специалисты отмечают, что подобные устройства защиты нельзя считать абсолютной преградой для атак методом EMFI. В качестве примера можно привести уязвимости, выявленные в RP2350 и других микроконтроллерах, где аналогичные защитные механизмы были успешно обойдены за счёт грамотной настройки параметров воздействия. Практическое исследование с использованием NRF54L15 проводилось с помощью оборудования, которое включает в себя ChipSHOUTER — генератор электромагнитных импульсов, станок с числовым программным управлением (CNC), через который контролировалось позиционирование зонда, Pico Glitcher — устройство для генерации триггеров и управления процессом, а также ряд программных библиотек findus и emfindus для автоматизации и анализа данных экспериментов. В эксперименте микроконтроллер программировался простым тестовым кодом, выполняющим вычисление контрольной суммы (CRC) по определённой области памяти. Перед началом вычислений подавался триггерный сигнал, который запускал процедуру инъекции сбоя.

Этот подход позволял однозначно соотносить время подачи импульса и момент уязвимости внутри работы микроконтроллера. Настройка оборудования предусматривала жёсткое закрепление платы с микроконтроллером и точное позиционирование катушки ChipSHOUTER на уровне сотых долей миллиметра с использованием CNC-стола. В ходе тестов выяснилось, что лучшими результатами отличается катушка с диаметром 1 мм, намотанная против часовой стрелки, что позволяет максимально сфокусировать электромагнитное воздействие и добиться нужного уровня интенсивности импульса. Управление и синхронизация процесса осуществлялись при помощи Pico Glitcher, который принимал сигнал с микроконтроллера, управлял подачей питания и сбросом системы, а также активировал генерацию электромагнитных импульсов в соответствии с заданными параметрами. Программная часть обеспечивала сканирование пространства параметров — смену положения зонда в пространстве, напряжения заряда катушки, длительности и задержки импульса относительно события в работе микроконтроллера.

Именно такая вариативность позволила исследователям формировать карту областей успеха и провала атаки и выявлять зоны повышенной уязвимости. Важным фактором оказалась высота подъёма катушки над микроконтроллером: изменение этой величины влияло на силу электромагнитного поля и площадь воздействия. В экспериментах обнаружено, что оптимальным параметром регулирования силы инъекции сбоя является именно расстояние, а не только зарядное напряжение катушки, что говорит о точечном характере воздействия и необходимости тщательной механической калибровки установки. Сканирование всего разрешённого пространства параметров показало, что при включённом глитч-детекторе на микроконтроллере формируется особая зона — островок помарок, где сбои ведут к частичному или полному срабатыванию защиты и выключению устройства. Данная область совпадала с иными результатами испытаний, что указывает на высокую чувствительность глитч-детектора к определённому диапазону параметров воздействия.

Тем не менее, именно в переходной области между срабатыванием защиты и отсутствием реакций уязвимость проявлялась особо ярко. Здесь возникали успешные и заметные изменения в вычислении контрольной суммы, что представляет интерес для злоумышленников, пытающихся внедрить скрытые сбои в работу системы. Быстрый поиск и детальный скан позволили добиться коэффициента успеха порядка 2,4% в целевом диапазоне параметров — что значимо для подобных атак. Несмотря на то, что эксперимент пока ограничивался лишь демонстрацией изменения вычисления простейшей контрольной суммы, результаты являются болезненным напоминанием о том, что современные микроэлектронные устройства с аппаратной защитой всё еще уязвимы к умным и технически продвинутым методам электромагнитной инъекции сбоев. Это подчёркивает, что никакая мерея безопасности нельзя полностью доверять без регулярного стресс-тестирования и обновления протоколов защиты.

Последующие исследования сфокусируются на изучении потенциала EMFI для обхода механизмов защиты чтения памяти микроконтроллера, что может привести к более серьёзным утечкам и компрометации данных. В то же время использование специализированных библиотек findus и emfindus позволило воплотить этот классический сценарий атаки в полностью автоматизированный процесс, двухстороннее взаимодействие между CNC-столом, генератором импульсов и управляющей системой, что значительно повышает эффективность и масштабируемость тестирования. Подобные разработки в области безопасности усиливают понимание необходимости глубокой проверки решений ещё на этапе проектирования и производства аппаратного обеспечения. В контексте современных IoT-устройств, носимых гаджетов и систем «умного дома», ориентированных на SoC как NRF54L15, это приобретает ещё большую актуальность. Локальные защитные механизмы, включая глитч-детекторы, демонстрируют свою эффективность лишь в части, и их способности противостоять специально настроенным атакам существенно ограничены.

Выводы из данной экспериментальной работы можно считать ориентиром для разработчиков и инженеров по безопасности, указывающим на необходимость мультифакторной защиты, включающей не только аппаратные, но и программные методы обнаружения и коррекции сбоев, а также комплексные меры труднодоступности устройств для соприкосновения с внешними повреждающими источниками. Благодаря публикации данных результатов и открытой дискуссии в профессиональном сообществе, растёт осознание угроз, связанных с EMFI, и совершенствуются методики защиты, которые смогут противостоять таким высокотехнологичным атакам в ближайшем будущем. В конечном итоге, успешное противодействие электромагнитной инъекции сбоев на микроконтроллерах типа NRF54L15 станет залогом повышения доверия к аппаратному уровню безопасности и позволит внедрять данные SoC в самые ответственные и критически важные гаджеты современности. Эпоха электромагнитных атак уже наступила, и она требует как от производителей, так и от исследователей новых подходов и инновационных решений для сохранения целостности и безопасности систем.