Реверс-инжиниринг — это искусство и наука, которые заключаются в методическом разборе существующих систем, программных продуктов или устройств для понимания их внутреннего устройства и принципов работы. Это умение востребовано во многих сферах, начиная от исследования уязвимостей в безопасности и заканчивая возрождением утерянных исходных кодов старых приложений, а также анализом интеллектуальной собственности и конкурентов. Сообщество Hacker News — одна из крупнейших платформ, где профессионалы в области информационных технологий делятся опытом, обсуждают тенденции и новейшие технологии. В одном из обсуждений появился вопрос о навыках реверс-инжиниринга, и с этого началось широкое и многогранное обсуждение различных подходов, техник и практических примеров. На базовом уровне реверс-инжиниринг часто начинается с изучения бинарных файлов и попыток понять, как именно работает программа под капотом.

Это может включать анализ машинного кода, исследование вызовов функций, изучение структуры исполняемых файлов и даже отладку в реальном времени. Для многих специалистов именно этот этап является ключевым, поскольку часто исходный код отсутствует, а необходимо получить хоть какое-то представление о логике и архитектуре программы. Своеобразным началом пути может стать выявление простых закономерностей. Например, при работе с системой, вероятно использующей регулярные выражения для валидации или парсинга данных, зачастую хакеры пытаются через различные входные данные понять, какие именно регэкспы применяются. Это пример довольно примитивной, но эффективной техники реверс-инжиниринга, которая, несмотря на свою простоту, позволяет получить ценные сведения без глубокого технического вскрытия бинарника.

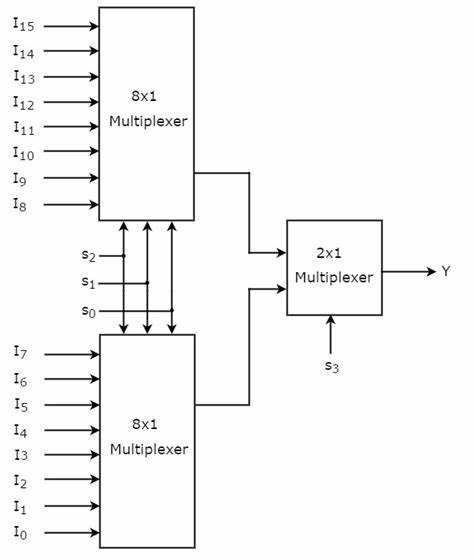

В более продвинутых случаях специалисты используют специализированные инструменты дезассемблирования и дизассемблирования. Такие утилиты, как IDA Pro, Ghidra от Агентства национальной безопасности США или Radare2, становятся необходимыми помощниками в деле превращения бинарных «кусков» в читаемый ассемблерный код или даже в псевдо-сорцы. Для многих опытных специалистов одной из главных задач является реконструкция исходного кода из исполняемого файла. Это один из классических кейсов реверс-инжиниринга, позволяющий не просто понять функциональность, но и, при необходимости, модифицировать или исправить программу. Отдельным вектором развития навыков является фокус на понимании криптографии и сжатия данных, которые могут быть интегрированы в программные продукты.

Расшифровка алгоритмов шифрования или декодирование сжатых и зашифрованных ресурсов значительно усложняет задачу, и требует глубоких знаний в области математики, криптографии и анализа алгоритмов. Успешное преодоление таких барьеров — показатель высокого уровня квалификации в реверс-инжиниринге. Еще одним интересным аспектом является реверс-инжиниринг сетевых протоколов и взаимодействия компонентов распределенных систем. Здесь задача может заключаться в анализе и интерпретации пакетов данных, попытках понять механизмы шифрования, аутентификации и обмена сообщениями между клиентом и сервером. Такой подход помогает создавать совместимые или даже несовместимые реализации протоколов, расширяя возможности интеграции и совместного использования систем.

Конечно, говоря о навыках реверс-инжиниринга, нельзя обойти вниманием юридические и этические вопросы. Во многих странах разбор чужого программного кода может быть связан с нарушением авторских прав и даже уголовной ответственностью. Поэтому успешные специалисты всегда соблюдают баланс — работают в рамках закона, применяют свои знания для улучшения безопасности, повышения совместимости и оптимизации, а не для незаконных действий. Интересно отметить, что в обсуждении Hacker News участники подчеркнули различие между классическим реверс-инжинирингом и области, связанными с искусственным интеллектом, особенно с обширным применением генеративных моделей и prompt engineering. Некоторые считают, что AI-ориентированные методы — это другая дисциплина, и их навыки не стоит смешивать с традиционным анализом и декомпиляцией программного обеспечения.

Бывали также мнения о том, что реверс-инжиниринг — это не столько отдельная процедура, сколько постоянный процесс анализа, экспериментов и творческого решения задач. Каждый проект, каждая задача могут требовать особых подходов: иногда достаточно простых манипуляций, чтобы понять структуру данных или логику системы, а иногда требуется месяц кропотливой работы с множеством инструментов и теоретических знаний. Для начинающих специалистов обычно рекомендуется освоить базовые навыки работы с байтами, ассемблером, понять структуру исполняемых файлов в популярных операционных системах, развить навыки использования отладчиков и инструментария для анализа памяти и загрузки программ. Получение практических результатов и успешное решение реальных кейсов — лучшее доказательство мастерства в этой области. Для ветеранов отрасли реверс-инжиниринг — это не только профессия, но и хобби, источник постоянного интеллектуального вызова.

Они постоянно совершенствуют и обновляют свои методы, изучают новые языки программирования, платформы и типы систем, от IoT-устройств до облачных приложений. Обобщая, можно сказать, что реверс-инжиниринг — это комплекс навыков, начиная с базового анализа и заканчивая глубоким пониманием архитектуры программ и устройств. Обсуждение на Hacker News показывает, что сообщество развивается и делится опытом, позволяя новичкам найти ориентиры, а экспертам обмениваться новыми идеями и инструментами. Реверс-инжиниринг остается одной из ключевых областей информационной безопасности и программной инженерии, открывая возможности для исследования, улучшения и защиты digital-продуктов в современном мире технологий.