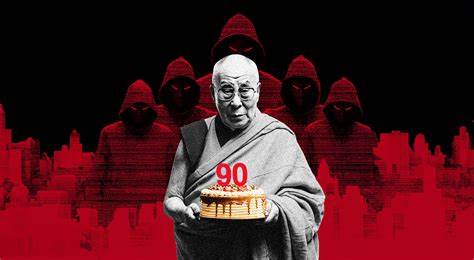

В последние месяцы мир кибербезопасности столкнулся с очередной волной кибершпионажа, сконцентрированной на уязвимой и уязвимой тибетской общине. Исследования, проведенные специалистами Zscaler ThreatLabz, выявили две масштабные кампании, именуемые Operation GhostChat и Operation PhantomPrayers, направленные на хищение ценной информации посредством использования фальшивых приложений, якобы связанных с Далай-ламой. Эти операции произошли в июне-июле 2025 года, незадолго до 90-летнего юбилея духовного лидера, что служит не только символической, но и стратегической точкой для атакующих. Основной задачей китайских APT-групп стало проникновение и сокрытое наблюдение за тибетской диаспорой по всему миру. Такая направленность не является новшеством, ведь с 2023 года известные хакерские объединения, такие как EvilBamboo, Evasive Panda и TAG-112 уже неоднократно применяли подобные тактики с использованием техник бурения через веб-ресурсы, регулярно посещаемые целевой аудиторией.

Стратегия Watering Hole, когда атакующие компрометируют релевантные сайты для распространения вредоносного ПО, доказала свою эффективность в достижении целей. Первая кампания, Operation GhostChat, была построена на компрометации одного из официальных сайтов тибетского сообщества — tibetfund.org. Вредоносные игроки заменили оригинальную ссылку, ведущую к поздравлению с днем рождения Далай-ламы, на поддельный ресурс thedalailama90.niccenter.

net. На нем была предложена возможность отправить зашифрованное сообщение духовному лидеру через загрузку якобы безопасного чата TElement, якобы являющегося тибетской версией популярного приложения Element. Однако в реальности приложение содержало вредоносную библиотеку DLL, которая при запуске инжектировала Gh0st RAT — удаленный троян, широко используемый китайскими государственными хакерами для полного контроля над зараженными системами. Gh0st RAT предоставляет огромные возможности для злоумышленников: от перехвата нажатий клавиш и съема скриншотов до записи аудио, видеопотока с веб-камеры и удаленного управления командной строкой. Кроме того, на поддельном сайте была реализована скрытая JavaScript-активность, собирающая IP-адреса посетителей, информацию о браузерах и операционных системах, данные, позже передаваемые на сервер злоумышленников для дальнейшего анализа и таргетинга.

Второй этап атак, Operation PhantomPrayers, отличался использованием другого домена — hhthedalailama90.niccenter.net. Здесь распространялось вредоносное приложение под названием DalaiLamaCheckin.exe, которое маскировалось под интерактивную платформу для «отправки благословений» духовному лидеру.

Пользователи могли отметить на карте свое местоположение, создавая иллюзию участия в глобальном мероприятии по случаю юбилея. Тем временем, приложение использовало технику DLL sideloading, чтобы активировать другой мощный троян PhantomNet (также известный как SManager). PhantomNet предоставляет хакерам модульную архитектуру с возможностью загрузки шифрованных плагинов и дистанционного управления с точной настройкой времени активности вредоносного ПО. В отличие от Gh0st RAT, PhantomNet ориентирован на вандампинговую и гибко управляемую эксплуатацию зараженного устройства, позволяя злоумышленникам оставаться незаметными и менять тактику в зависимости от ситуации. Обе кампании являются классическим примером государственного кибершпионажа, в котором использованы не только технические приемы, но и культурные и социальные особенности целевой аудитории.

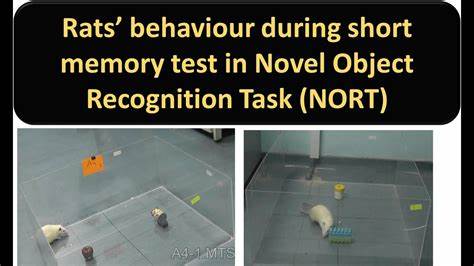

Китайские APT-группы умеют создавать максимально реалистичные и убедительные социальные ловушки, которые вызывают доверие у конечных пользователей и заставляют их загружать и запускать вредоносные программы. Усиление контроля над тибетской общиной посредством кибершпионажа позволяет собирать не только персональные данные и переписки, но и перехватывать аудио-, видеопотоки, а также получать доступ к важным файлам и информации. Сложившаяся ситуация подчеркивает необходимость повышения цифровой гигиены пользователей, особенно в уязвимых и политически чувствительных сообществах. Кроме технической защиты, значимую роль играет информированность, обучение распознаванию поддельных веб-ресурсов и приложений, а также осторожное отношение к любым предложениям загрузить непроверенный софт. Кибербезопасность в современном мире — это не только задача профессионалов, но и каждого отдельного пользователя, особенно когда атаки между государствами становятся все более изощренными и скрытыми.