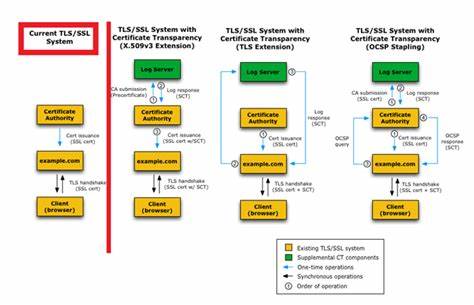

В современном цифровом пространстве безопасность имеет первостепенное значение. Одной из важнейших составляющих защиты веб-сервисов и онлайн-систем является контроль за выдачей цифровых сертификатов. Certificate Transparency (CT) — открытая инициатива, направленная на повышение доверия к SSL/TLS сертификатам через публичные логи, регистрирующие все выданные сертификаты. Это позволяет организациям и специалистам оперативно обнаруживать подозрительные или мошеннические сертификаты, предотвращая потенциальные атаки. В числе инструментов для работы с Certificate Transparency логами особое внимание заслуживает программа Ctail, позволяющая эффективно «хвостить» (подписываться на новые записи) CT логи и извлекать из них информацию о доменных именах (хостнеймах).

Ctail представляет собой утилиту с открытым исходным кодом, написанную на языке Go, что обеспечивает её высокую производительность и легкость в использовании. Главная задача программы — позволить пользователям в реальном времени наблюдать за происходящими изменениями в CT логах, нежели формировать полный и глубокий архив сертификатов. Данный подход удобен для быстрого реагирования на появление новых сертификатов, особенно если нужно отслеживать сертификаты, связанные с определёнными хостнеймами или паттернами доменных имен. Например, можно отслеживать появление сертификатов, начинающихся с определённого префикса, что полезно для выявления несанкционированных поддоменов, либо подозрительных экземпляров, связанных с брендом или компанией. Основное преимущество Ctail — это возможность оперативной работы с потоками данных из CT логов без необходимости использовать сторонние сервисы, такие как crt.

sh или CertStream. Благодаря этому Ctail отлично подходит для интеграции в собственные DevOps или мониторинговые цепочки, давая полный контроль над процессом и снижая зависимость от внешних поставщиков данных. Работа Ctail основана на прямом подключении к открытым Certificate Transparency логам и постоянном считывании их обновлений. Логи записывают информацию обо всех выданных сертификатах, включая доменные имена, организационные данные и метаданные выпуска. Ctail обрабатывает эти данные и выводит их в удобном формате NDJSON (newline-delimited JSON) — это позволяет легко интегрировать утилиту с такими инструментами, как jq, для фильтрации, агрегации и дальнейшего анализа информации.

В качестве фильтрации можно использовать регулярные выражения, чтобы ограничить внимание конкретными хостнеймами или шаблонами, делая мониторинг более целенаправленным. Важно отметить, что из-за интенсивных обновлений современных логов CT использование Ctail может привести к значительному потреблению трафика и сетевых ресурсов. Поэтому рекомендуется запускать утилиту в надежных сетевых условиях с достаточным объемом пропускной способности. Также пользователям нужно быть готовыми к появлению множества дубликатов в выводе, что потребует применения дополнительных методов фильтрации, например, с помощью Bloom-фильтров, которые оптимизируют производительность и снижают избыточность данных. Несмотря на свою эффективность в задачах оперативного мониторинга, Ctail не является лучшим инструментом для создания полноценных баз данных сертификатов или проведения ретроспективного анализа всей истории CT логов.

Для более широких потребностей существуют альтернативные решения с углубленным функционалом. Среди них выделяются проекты open source, такие как Certspotter и rxtls, которые предоставляют комплексные возможности для работы со всеми историческими данными и расширенный набор фильтров и аналитики. Тем не менее именно Ctail становится популярным выбираемым инструментом там, где важен именно быстрый и легкий доступ к последним обновлениям CT логов. Его можно использовать для быстрой проверки подозрительных сертификатов, мониторинга безопасности бренда, оперативного реагирования на инциденты и интеграции с другими системами безопасности. Установка и запуск Ctail достаточно просты.

Пользователь должен иметь установленный компилятор Go, после чего командой go run можно начать потоковую обработку логов с необходимыми параметрами фильтрации. Например, фильтрация по доменам, начинающимся с 'autodiscover.', позволяет отслеживать сертификаты, связанные с этим префиксом в доменных именах. Получаемый результат удобно направлять в конвейер обработки с помощью утилит командной строки, что упрощает интеграцию в автоматизированные циклы контроля безопасности. В заключение, с учётом постоянно растущей важности прозрачности и мониторинга сертификатов для обеспечения интернет-безопасности, Ctail выступает удобным и мощным инструментом, ориентированным на быстрое получение актуальной информации о новых сертификатах.

Его возможности позволяют специалистам по безопасности и IT-администраторам повысить уровень контроля над инфраструктурой, а также оперативно выявлять потенциальные угрозы в виде поддельных или некорректных сертификатов. Для тех, кто ищет инструмент для оперативного мониторинга и работы с потоками CT логов, Ctail представляет собой достойный выбор, сочетающий простоту, гибкость и производительность.