В современном цифровом мире безопасность данных является одной из самых приоритетных задач для разработчиков, компаний и пользователей. Особое значение здесь приобретают криптографические инструменты, которые обеспечивают защиту паролей, шифрование информации и поддерживают различные механизмы аутентификации. Одним из широко используемых методов в криптографии для защиты паролей является функция PBKDF2 (Password-Based Key Derivation Function 2). PBKDF2 — это алгоритм, предназначенный для генерации ключей на основе пароля с помощью многократного хеширования и соли, что затрудняет взлом при помощи перебора. Однако даже популярные и проверенные временем библиотеки, реализующие этот алгоритм, могут содержать уязвимости, которые способны поставить под угрозу систему безопасности приложений.

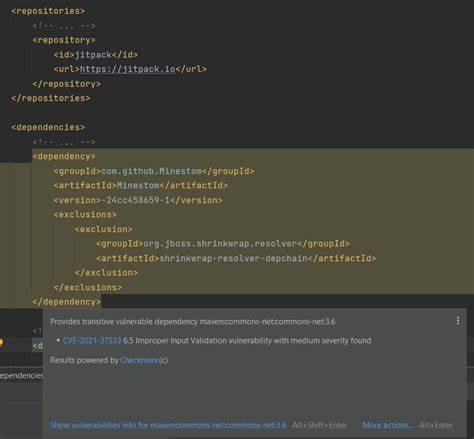

В июне 2025 года была выявлена критическая уязвимость в JavaScript-библиотеке PBKDF2, которая получила идентификатор CVE-2025-6545. Данная проблема связана с неправильной валидацией входных данных и способна привести к атакам типа подделки подписи (Signature Spoofing). Эта уязвимость затрагивает версии библиотеки с 3.0.10 по 3.

1.2 и была признана критической с уровнем CVSS 9.1 из 10. В середине статьи разберём механизмы работы PBKDF2 и причины возникновения данной уязвимости, а также рекомендации по защите систем и обновлению библиотек. В основе PBKDF2 лежит повторное применение криптографической хеш-функции, например HMAC SHA-256, для генерации производных ключей из пароля.

На вход алгоритму подаются пароль, соль и количество итераций хеширования. Такой подход значительно увеличивает стоимость перебора пароля при атаке перебором, делая процесс взлома менее эффективным. Именно поэтому PBKDF2 широко применяется в системах, где важна надежная защита паролей и других секретных данных. Однако наличие уязвимости, связанной с неправильной проверкой входных параметров, ставит под угрозу всю криптографическую надежность. В случае CVE-2025-6545 проблема заключается в том, что библиотека pbkdf2 на JavaScript неправильно валидирует входные данные, что может позволить злоумышленнику провести подделку цифровых подписей.

Грубо говоря, уязвимая версия не проверяет должным образом формат или содержимое тех данных, которые она получает для дальнейшей генерации ключей. Это открывает возможность обойти стандартные меры безопасности и провести атаку с использованием специально сформированных параметров. Атаки с подделкой подписи позволяют злоумышленникам выдавать изменённые или ложные сообщения за подлинные, что в конечном итоге ведёт к компрометации системы, утрате доверия пользователей и потенциальным финансовым потерям. Кроме того, подделка подписи может использоваться для обхода механизмов аутентификации и авторизации, что особенно опасно для веб-приложений, используемых в сфере электронной коммерции, банковских сервисов и обмена конфиденциальной информацией. Опираясь на данные анализа, проведённого сервисом Harborist и опубликованного в официальных источниках, следует отметить, что свежее обновление библиотеки уже содержит исправления, устраняющие эту уязвимость.

В частности, коммиты с номерами 9699045c37a07f8319cfb8d44e2ff4252d7a7078 и e3102a8cd4830a3ac85cd0dd011cc002fdde33bb представляют собой исправления, направленные на улучшение проверки и обработку входящих данных в функции lib/to-buffer.js. Владельцам проектов, использующим PBKDF2 в своих приложениях, настоятельно рекомендуется обновиться до версии 3.1.3 или выше, чтобы избежать риска эксплуатации уязвимости.

Помимо обновления важным моментом является регулярный аудит используемых библиотек и компонентов. Включение автоматизированных сканеров безопасности и непрерывный мониторинг дает возможность своевременно выявлять и устранять подобные угрозы. Третьи стороны, такие как NVD (Национальная база уязвимостей США) и независимые аналитические платформы, предоставляют оперативную информацию, которая помогает разработчикам быть в курсе актуальных проблем и их решений. Еще одна важная мера – это правильная организация этапов тестирования ПО. В процессе обеспечения качества необходимо включать сценарии, имитирующие возможные атаки с целью проверки обработки входных данных.

Особенно это актуально для криптографических функций, где ошибки валидации зачастую приводят к самым серьезным проблемам. Текущая ситуация с уязвимостью в pbkdf2 служит наглядным примером, что даже проверенные библиотеки могут оказаться подвержены ошибкам, если на этапах разработки и поддержки не обеспечивается должный уровень контроля. Для пользователей и организаций, которые еще не приступили к миграции на исправленные версии, риск использования уязвимой библиотеки заключается не только в непосредственной угрозе со стороны атак, но и в репутационных потерях. Современные стандарты безопасности все чаще требуют проведения регулярной инспекции оформления кода и использования только актуальных и проверенных компонентов. Данная уязвимость имеет статус «AWAITING ANALYSIS» в Национальной базе уязвимостей США, что указывает на продолжающийся процесс оценки ее влияния и определения наилучших методов борьбы с ней.

Тем не менее квазикритический рейтинг CVSS 9.1 уже показывает серьезность проблемы. Подведя итог, можно констатировать, что правильная проверка входных данных – это неотъемлемая часть построения надежных и безопасных решений. Особенно это важно для криптографических библиотек, которые лежат в основе множества современных сервисов и приложений. Уязвимость CVE-2025-6545 в PBKDF2 JavaScript-библиотеке указывает на необходимость постоянного внимания к безопасности даже в проверенных инструментах и важность быстрого реагирования со стороны разработчиков и пользователей.

В дальнейшем можно прогнозировать усиление требований к безопасности и ещё более строгий контроль со стороны как компаний, так и независимых организаций. В конечном счете безопасность данных – это коллективная ответственность всех участников цифровой экосистемы.