Современные компьютеры Apple обеспечивают высокий уровень безопасности благодаря комплексным решениям шифрования, таким как FileVault и шифрование в файловой системе APFS. Для большинства пользователей принципы их работы остаются загадкой, однако понимание того, как ключи участвуют в защите данных, помогает лучше ориентироваться в возможностях и рисках. В центре внимания находятся пароли, ключи для шифрования, аппаратные компоненты и способы восстановления доступа к зашифрованным данным. Простейшие подходы к шифрованию часто предполагают, что пользовательский пароль напрямую используется для создания ключа, шифрующего данные на диске. На первый взгляд, такой метод выглядит логичным, однако на практике он оказывается недостаточно надёжным.

Пароли пользователей часто не обладают необходимой сложностью, могут быть забыты, а также отсутствует способ восстановления доступа без полного переустройства диска. Кроме того, прямое использование пароля увеличивает риск взлома при подборе. Apple решила эту проблему, применяя более сложный метод с разделением шифрующих ключей на несколько уровней. В основе лежит ключ шифрования тома (VEK, Volume Encryption Key), который фактически применяют для защиты содержимого диска. VEK не зависит напрямую от пароля пользователя и генерируется с использованием уникальных аппаратных параметров устройства, что связывает данные с конкретным Mac.

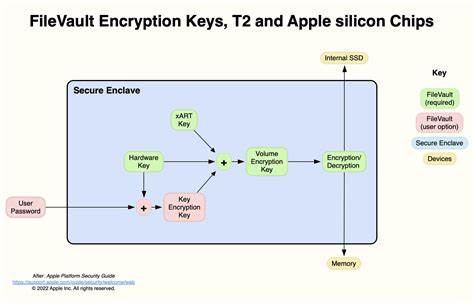

В устройствах с чипами T2 или на базе Apple silicon даже при выключенном FileVault данные на внутреннем SSD остаются зашифрованными. Этот процесс реализуется в Безопасном Энклейве (Secure Enclave) — специализированном модуле с высокой степенью защиты, который управляет ключами и выполняет операции шифрования и расшифрования. Ключи никогда не покидают этот модуль, что минимизирует риск их компрометации. Для создания VEK Secure Enclave использует два главных компонента: уникальный аппаратный ключ устройства и случайный ключ xART. Первый фиксирует шифрование именно на этом компьютере, а второй обеспечивает генерацию уникального ключа для каждого случая шифрования, исключая повторную генерацию VEK даже при знании аппаратного ключа.

При выполнении операции полной очистки системы (Erase All Content and Settings) VEK уничтожается надёжно, без возможности восстановления, что окончательно блокирует доступ к данным. Для того чтобы пользователь мог контролировать процесс разблокировки тома, FileVault применяет дополнительный уровень защиты — ключ шифрования ключа (KEK, Key Encryption Key). Это метод обёртки (wrapping), при котором VEK шифруется KEK, который в свою очередь получается из пользовательского пароля при помощи танжентного шифрования в Secure Enclave. Таким образом, ввод пароля приводит к генерации KEK, который расшифровывает VEK, обеспечивая доступ к данным. Подход с KEK обладает интересными преимуществаами.

Благодаря тому что меняется именно KEK, а не VEK, пользователь может легко менять пароль без необходимости повторного шифрования всего тома. Кроме того, система позволяет создавать несколько KEK для одного VEK, что даёт возможность задавать дополнительные способы доступа через индивидуальные или институциональные ключи восстановления. Это особенно полезно в корпоративных средах, где необходимо управлять доступом к зашифрованным данным на множестве устройств. Файловая система APFS поддерживает этот же принцип, но учитывая, что не все устройства и тома могут использовать Secure Enclave (например, старые Intel Mac без чипа T2 или внешние накопители), Apple реализовала альтернативное шифрование в программном обеспечении. APFS использует стандарт AES Key Wrap из RFC 3394, позволяющий защищать ключи через пароли и различные типы секретов.

В APFS ключи организованы в так называемых «кейбегах» (keybags), которые связаны с контейнерами и томами. Контейнерный кейбег хранит зашифрованные VEK для каждого тома внутри контейнера и информацию о расположении кейбегов томов. Томовый кейбег в свою очередь содержит один или несколько зашифрованных KEK с подсказками по паролю. Такой механизм обеспечивает удобное управление ключами и гибкость в реализации нескольких способов доступа. Различные секреты, используемые для обёртывания KEK, включают пользовательские пароли, индивидуальные и институциональные ключи восстановления, а также неопределённый механизм через iCloud.

На практике обычные пользователи взаимодействуют в основном с паролями и, при необходимости, с индивидуальными ключами восстановления. Институциональные ключи обычно применяются в рабочих или образовательных организациях, где требуется централизованный доступ к данным. Поскольку кейбеги хранятся на самом шифрованном диске, при подключении его к другому Mac появляется запрос на ввод пароля для разблокировки. Тем не менее, если используется FileVault на Mac с чипом T2 или Apple silicon, разблокировка доступна только через Secure Enclave этого конкретного устройства и невозможна с другого компьютера, что повышает безопасность. Это значит, что перенос SSD без правильных ключей и паролей не позволит получить доступ к зашифрованной информации.

Дополнительную сложность добавляют вопросы резервного копирования. Например, Time Machine может создавать бэкапы зашифрованных томов только если они разблокированы. Данные не копируются в зашифрованном виде напрямую, а сначала расшифровываются при работе системы и только затем могут быть сохранены либо на зашифрованный, либо на открытый диск бэкапа. Это связано с архитектурой APFS, где шифрование применяется к блочным устройствам, а операции резервного копирования выполняются на уровне файлов и блоков, требуя доступа к расшифрованным данным. Для профессиональных пользователей и предприятий важным аспектом является организация доступа к ключам в случае потери пароля или других крайних ситуаций.

Возможность иметь несколько KEK для одного VEK даёт шанс использовать альтернативные методы восстановления, включая институциональные ключи. Однако для частных лиц необходимо позаботиться о том, чтобы доступ к ключам и паролям имели доверенные близкие или юридические представители, иначе данные навсегда окажутся недоступны. Также стоит отметить, что не все тома на Mac автоматически шифруются FileVault. Дополнительные тома на внутреннем SSD, создаваемые пользователем, не используют обёртку с Secure Enclave и могут быть зашифрованы только через APFS Encrypted, что является программным шифрованием. Это значит, что не вся информация на внутреннем диске по умолчанию защищена аппаратно, и пользователь должен сознательно включать шифрование для каждого тома.

Таким образом, архитектура шифрования в macOS построена на нескольких уровнях ключей и тесной интеграции с аппаратным обеспечением. Использование Secure Enclave, разделение ключей VEK и KEK, а также возможность управления доступом через различные рековери-ключи создают баланс между удобством пользователя и надёжностью защиты. Понимание этих механизмов позволяет грамотнее использовать возможности FileVault и APFS, своевременно заботиться о безопасности личных данных и принимать обоснованные решения в корпоративных средах.